Verwijder Dharma virus (Verwijdering Handleiding) - aug 2017 update

Dharma virus Verwijdering Handleiding

Wat is Het Dharma ransomware virus?

De Dharma ransomware richt een wereldwijde ravage aan

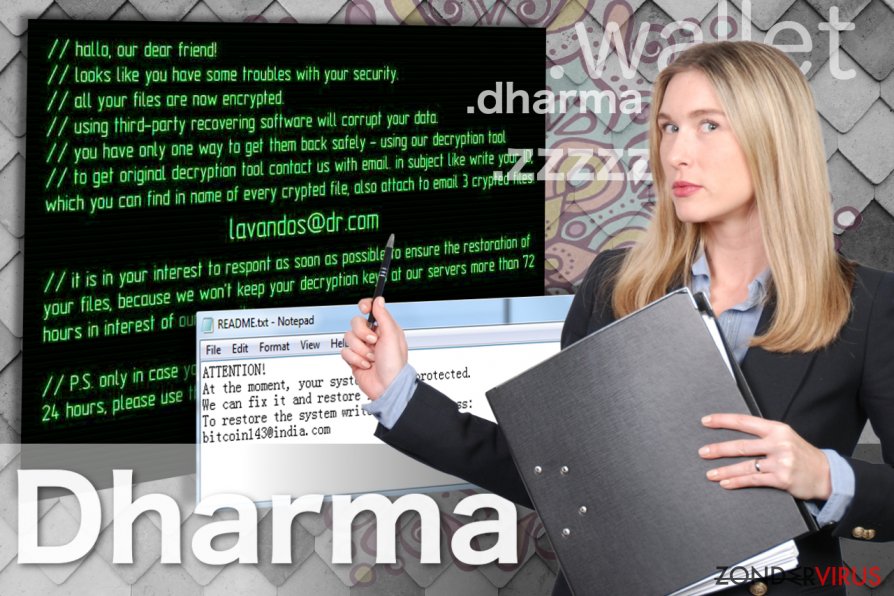

Dharma is de naam van een enorme groep ransomware .dharma, .wallet, .zzzzz, .cezar of .cesar bestandsextensies gebruikt om bestanden te markereen die het versleuteld op je computer. Het virus is ontworpen om te werken als een virtuele afpersingstool die alle bestanden corrumpeert met een geavanceerd versleuteling algoritme en een losgeldbrief achterlaat met instructies over hoe het losgeld te betalen om de versleutelde data te herstellen.

In het begin van 2017 leek het Dharma ransomware tijdperk ten einde te zijn dankzij decodering software came to an end because of the leak of the decryption softwar. Na echter een paar maanden van stilte, werd er eemn nieuwe variant van het virus opgemerkt – het .onion bestandsextensie virus. Het is nog te vroeg om het te hebben over de door deze variant aangerichte schadeI; het lijkt er echter op dat de ontwerpers van de malware bekomen zijn van hun mislukking en besloten hebben opnieuw toe te slaan.

Dharma trok voor het eerst de aandacht van malware analisten in november 2016. In het begin waren er vele speculaties rond deze cyberinfectie. Experten descussieerden over het feit of dit nu een volledig nieuwe creatie was of gewoon een nieuwe versie van een grotere groep ransomware. Ook, kon het zo gevaarlijk zijn als het Locky virus?

Sinds het opduiken van deze ransomware, wijzen experten op de overeenkomsten met de CrySiS ransomware en het feit dat de initiële versie gedecodeerd kan worden. Een ander feit dat lijkt op de CrySiS malware is dat iemand (waarschijnlijk iemand die betrokken is bij de ransomware ontwikkeling) tal van Dharma decodering sleutels op een internet forum plaatste. Dit had als gevolg dat het originele virus decodering tool bijgewerkt werd en slachtoffers nu opnieuw kunnen proberen om hun bestanden te decoderen – de kans is groot dat één van de gelekte sleutels je bestanden zal ontgrendelen.

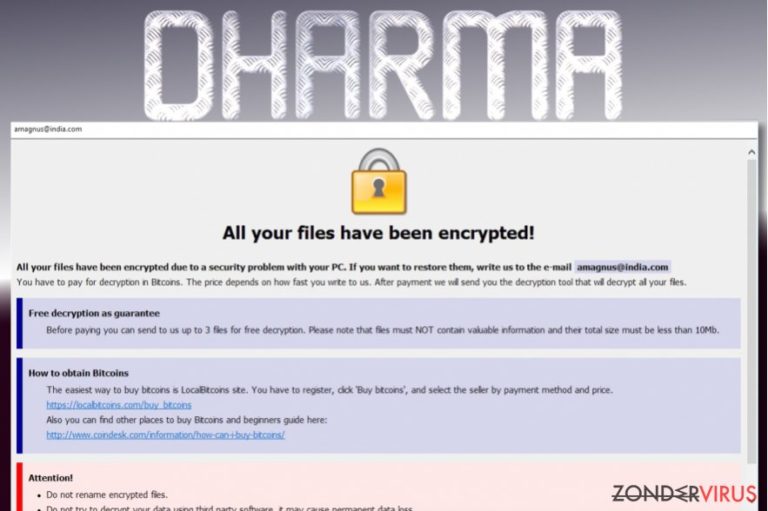

De meest verspreide, gekende Dharma ransomware versie is gekend voor het gebruik van amagnus@india.com om mensen te informeren over hun versleutelde bestanden en hen te vragen een losgeld te betalen. Deze informatie wordt ook voorzien in info.hta of een losgeldbrief met een andere titel.

We moeten toevoegen dat volgens de laatste rapporten de huidige versies van Dharma deze extensies gebruiken om versleutelde bestanden te markeren:

- .cesar,

- .dharma,

- .wallet,

- .zzzzz,

- .arena,

- .cezar.

In april 2017, hebben malware onderzoekers echter een nieuwe versie opgemerkt op het net. Deze recente variant wordt vanwege de bestandsextensie die het toegvoegt, het .onion bestandsextensie virus genoemd. Het virus wordt momenteel nog niet actief verspreid; het kan echter zijn dat dit de wraak is van de hackers en een poging om een nog gevaarlijkere cyberdreiging te ontwikkelen.

Toen het verscheen, wisten beveiligingsexperten niet zo veel over Dharma in het algemeen en geloofden dat het eentje van de nieuwe generatie virussen was. Het lijkt erop dat de ontwerpers probeerden om het zo obscuur mogelijk te houden en niet de pattronen volgden dan de andere ransomware ontwerpers. Bijvoorbeeld, het virus plaatst geen losgeldbrief of andere bijkomende documenten die je op de hoogte stellen van de virus aanwezigheid op je computer.

Ook, in Nnovember, detecteerden de antivirus tools het niet, wat de verwijdering van Dharma beduidend ingewikkelder maakte. Desalniettemin kan je nu softwre zoals, bijvoorbeeld, FortectIntego gebruiken om deze malware van je computer te verwijderen. Zorg er wel voor dat voor je het virus verwijdert, je beschik over de nodige back-up tools.

De recentste versies van de Dharma ransomware laten wel een simpele logeldbrief achter op de geïnfecteerde pc en het leest als volgt:

AANDACHT!

Momenteel is je systeem niet beschermd.

We kunnen dit oplossen en de bestanden herstellen.

Om te herstellen, stuur je een mail aan:

bitcoin143@india.com

Zoals je ziet, moeten slachtofferd de criminelen contacteren via een e-mailadres voorzien in de mededeling en hen vragen naar het vereiste losgeld om de bestanden te herstellen. Naast de mail zal je ook .cezar, .cesar, .dharma, .wallet of .zzzzz zien, wat toegevoegd werd op het einde van de string. Bijvoorbeeld, als je bestandsnaam picture.jpg is, zal de versleutelde versie picture.jpg[email_address].dharma zijn.

Het is ook een interessant gegeven dat het e-mailadres voorzien door de hackers varieert. Als je dus geïnfecteerd bent met het virus, kan je moeten schrijven aan bitcoin143@india.com, worm01@india.com (dit virus plaats het worm.exe bestand op je systeem), btc2017@india.com, oron@india.com, of een ander @india.com e-mailadres. Een van de laatste varianten, Arena, raad je aan te schrijven naar sindragosa@bigmir.net. We dringen erop aan dat je dit niet doet. Het is onmogelijk te weten wat te verwachten van deze bende afpersers en hoe het contact met hen zal aflopen.

Het is verstandiger om Dharma gewoon te verwijderen en je computer weer als normaal te gebruiken. Als je hem blijft gebruiken met een actieve ransomware, zal elke keer je opstart resulteren in nieuwe versleutelde bestanden.

Als we het hebben over data recovery methodes, kan je de bestanden herstellen met de hulp van een back-up of een bijgewerkt Rakhni decodering tool. Echter, één bezoeker van zondervirus.nl heeft melding gemaakt van een schokkende Dharma decodering methode die hem hielp zijn .[oron@india.com].dharma bestandsextensie bestanden gratis te herstellen. De bezoeker stelde dat hij erin geslaagd was versleutelde bestanden te herstellen met het 7-Zip programma. Zie voor meer informatie de data recovery omschrijving onder het artikel.

De volledige lijst vanDharma malware

Oron@india.com ransomware virus. Ransomware ontwerpers kunnen niet gewoon verder doen zonder verbeteringen aan te brengen aan hun kwaadaardige creaties. De Dharma ransomware is geen uitzondering. Het virus onderging tal van wijzigingen en verschillende versies circuleren nu op het internet. Eentje ervan is de oron@india.com ransomware. Het virus werd vernoemd naar de extensie die het toevoegt aan versleutelde bestanden.

Als je computer dus genfecteerd werd met oron@india.com zal je tal van bestanden zien met .[oron@india.com].dharma. Het gebruik van een mailadres om versleutelde bestanden aan te geven kan de sleutel zijn tot het decoderen ervan. Of de hackers willen je dit laten geloven.

Slachtoffers die contact opnemen met de cyberccriminelen via dit mailadres, worden gevraagd om geld (Bitcoins) over te maken aan de opgegeven Bitcoin account terwijl de hackers beloven om de decoderingssleutel te leveren. Het betalen van de afpersers is echter niet nodig omdat je de bestanden kan ontgrendelen met de Dharma Decrypter.

Zzzzz ransomware virus. Dit is een andere virus versie die zijn extensies deelt met het beruchte Locky virus. Het is niet duidelijk of de ontwerpers van zzzzz het idee van Locky overnamen of dat het gebruik van dezelfde extenties om versleutelde bestanden aan te duiden louter toeval is. Hoe ongelooflijk het ook mag klinken, deze virussen zijn niet verwant en zijn op verschilleden codes gebaseerd. Dit maakt het zzzzz virus echter niet minder gevaarlijk dan het gemene Locky virus.

Het versleuteld nog steeds bestanden waardoor ze ontoegankelijk worden voor de slachtoffers en vraagt een betaling voor de toegangssleutel. Je kan proberen om de Dharma Decrypter te gebruiken voor zzzzz file recovery, maar het belangrijkste blijft dat je dit virus verwijdert om verdere schade aan je pc te voorkomen.

Wallet ransomware virus. Wallet is een recente Dharma versie die de .wallet extensie toevoegt aan versleutelde bestanden. Ransomware slachtoffers worden ook aangespoord om contact op te nemen met de criminelen via het opgegeven mailadres (amagnus@india.com) en krijgen geen specifieke details op voorhand. Het virus zorgt ervoor dat slachtoffers bekend zijn met de data recovery voorwaarden door het bureaublad te vervangen met de afbeelding van de losgeldbrief.

Bovendien stellen de afpersers een 72 uur limiet in, om het losgeld te betalen en beweren ze dat als je niet op tijd betaald, de decoderingssleutel vernietigd zal worden waardoor je voor altijd toegang tot je bestanden verliest. Natuurlijk zijn er steeds alternatieven enmoet je niet toegeven aan de eisen van criminelen. Scroll gewoon even tot onderaan dit artikel en bekijk onze data recovery opties.

.onion file virus. De recentste variant van de Dharma ransomware werd opgemerkt in april 2017. Het virus verspreid zich via kwaadaardige e-mailbijlagen en van zodra je klikt op zo'n geïnfecteerde bijlage, sluipt de malware stiekem je pc binnen. op het aangetaste apparaat begint de ransomware met een systeemscan uit te voeren op zoek naar zijn doelwitten. Voor het verlseutelen van data gebruikt het een geavanceerd algoritme dat ervoor zorgt dat gebruikers hun bestanden niet kunnen openen.

De ransomware voegt de .onion bestandsextensie toe aan de versleutelde documenten, PDFs, video, audio, afbeeldingen, databases, en andere populaire bestand types. De makers van het virus beweren dat de enige manier om terug toegang te krijgen het kopen van hun decodering software is, je moet hen echter niet steeds geloven. Na de aanval moet je focussen op het verwijderen van de malware en later pas zoeken naar data recovery opties.

Cezar ransomware virus. Het virus dook op midden augustus 2017, en is gekend als het Cesar ransomware virus. Het virus werd genoemd naar de extensie die het toevoegt aan de versleutelde bestanden .cezar of .cesar. Het stelt voor om te mailen naar btc2017@india.com voor instructies over hoe je versleutelde bestanden te herstellen, het werkt dus net zoals een typische Dharma versie.

Het doel van het virus is, het slachtoffer dwingen contact op te nemen met de cybercriminelen en te beginnen onderhandelen over de data recovery. De criminelen zullen je vragen een enorm bedrag aan Bitcoins te betalen en beloven je achteraf een decoderingssleutel te bezorgen. Helaas zijn criminelen niet te vertrouwen, dus raden we ook aan om niet te veel moeite te doen hen te overhalen je bestanden te herstellen. De kans is groot dat ze dit nooit zullen doen.

Arena ransomware virus. Het Arena virus is de nieuwste toevoeging aan de Dharma malware familie. Het virus werd opgemerkt door beveiliging onderzoeker Michael Gillespie op 23 augustus 2017. De nieuwe ransomware variant voegt het de traditionele extensie – .id-[ID].[criminelen hun e-mailadres].arena toe. Dan plaatst het virus wat tekst in een FILES ENCRYPTED.txt bestand (gekend als de losgeldbrief).

Het virus stelt voor om de criminelen te contacteren via sindragosa@bigmir.net e-mailadres, zonder hints te geven over de prijs van de decoderingssleutel. Helaas is het enige tool dat je momenteel kan helpen met data recovery, een back-up. Verwijder de Arena ransomware voor je probeert om deze op je pc te installeren anders zal het virus de bestanden op de back-up media versleutelen.

Trucs gebruikt om ransomware te verdelen

Bij het proberen systemen te infecteren met deze malware, vertrouwen de makers ervan op phishing. De meest voorkomende methode is het leveren van het virus met de hulp van geïnfecteerde mails. De scammers gebruiken kwaadaardige spam campagnes om frauduleuze mails te verspreiden met de malware in bijlage, en helaas trappen gebruikers vaak in de val.

Om je te helpen voorkomen dat je PC geïnfecteerd wordt met ransomware via e-mail, heeft LesVirus.fr wat tips voor je:

- Als je, zelf, een mail ontvangt van een onbekende afzender, bedrijf of instelling, onderzoek deze dan nauwkeurig.

- Denk na of je zo'n mail verwachtte of niet, als je geen idee hebt waarom je hem gekregen heb – kan het zijn dat je het doelwit bent van afpersers.

- In di geval mag je zeker eventuele bijlagen niet openen en moet je de mail onmiddellijk verwijderen. Anders kan Dharma zijn kwaadaardige payload op je pc plaatsen met een nep vliegtuigticket, snelheidovertreding boete of elk ander document dat er overtuigend genoeg uitziet om als legitiem beschouwd te worden.

Verwijder het Dharma virus en herstel je bestanden gratis

Alle computer beveiligingsexperten zijn het eens dat de beste manier om het Dharma virus of welke andere rasomware dan ook te verwijderen, het uitvoeren van een volledige systeemscan met een professioneel anti-malware tool is. Desalniettemin, zal je jezelf wel herinneren dat dit virus zeer goed is in het zich verbergen op de pc en dat zelfs beveiligingstools het misschien niet detecteren.

Daarom kan je de verwijdering van Dharma niet rechtstreeks aanvatten en moet je een paar ectra stappen voltooien voordat je een systeemscan uitvoert. We hebben deze stappen hieronder voorzien. Het staat je vrij ze te gebruiken en vergeet niet erna je systeen automatisch te laten scannen! We raden aan om één van deze tools te gebruiken: FortectIntego, SpyHunter 5Combo Cleaner of Malwarebytes.

Manuele Dharma virus Verwijdering Handleiding

Gijzelsoftware: handmatig gijzelsoftware verwijderen in veilige modus

Ransomware blokkeert de toegang tot je beveiliging software of je kan het tool dat je prefereerd niet installeren? Dan moet je eerst het virus uitschakelen door je systeem op te starten in Veilig Modus met Netwerk. Daarna, zal je in staat zijn om een malware verwijderingsprogramma te installeren, bij te werken en uit te voeren.

Belangrijk! →

Een handmatige verwijdering gids zou te ingewikkeld kunnen zijn voor occasionele computergebruikers. Het vereist dat geavanceerde IT-kennis correct worden uitgevoerd (als vitale systeembestanden worden verwijderd of beschadigd, kan dit leiden tot een volledige aantasting van Windows), en het kan ook uren duren om te voltooien. Daarom raden wij je aan de automatische methode hierboven te gebruiken.

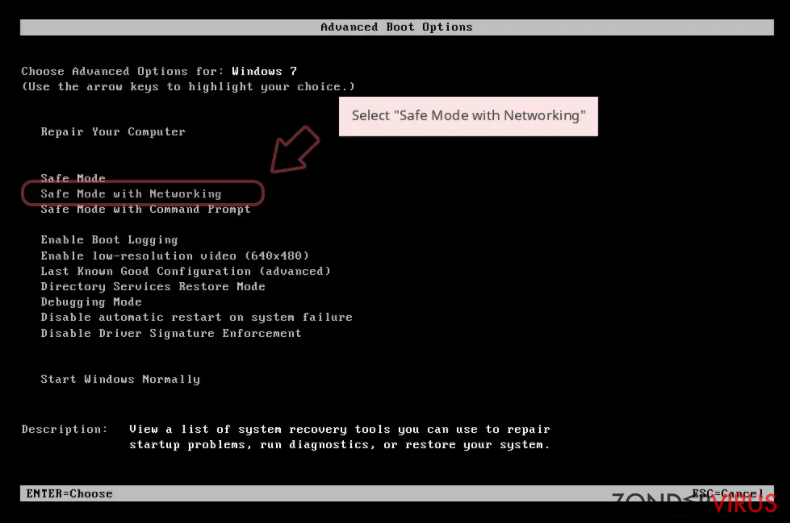

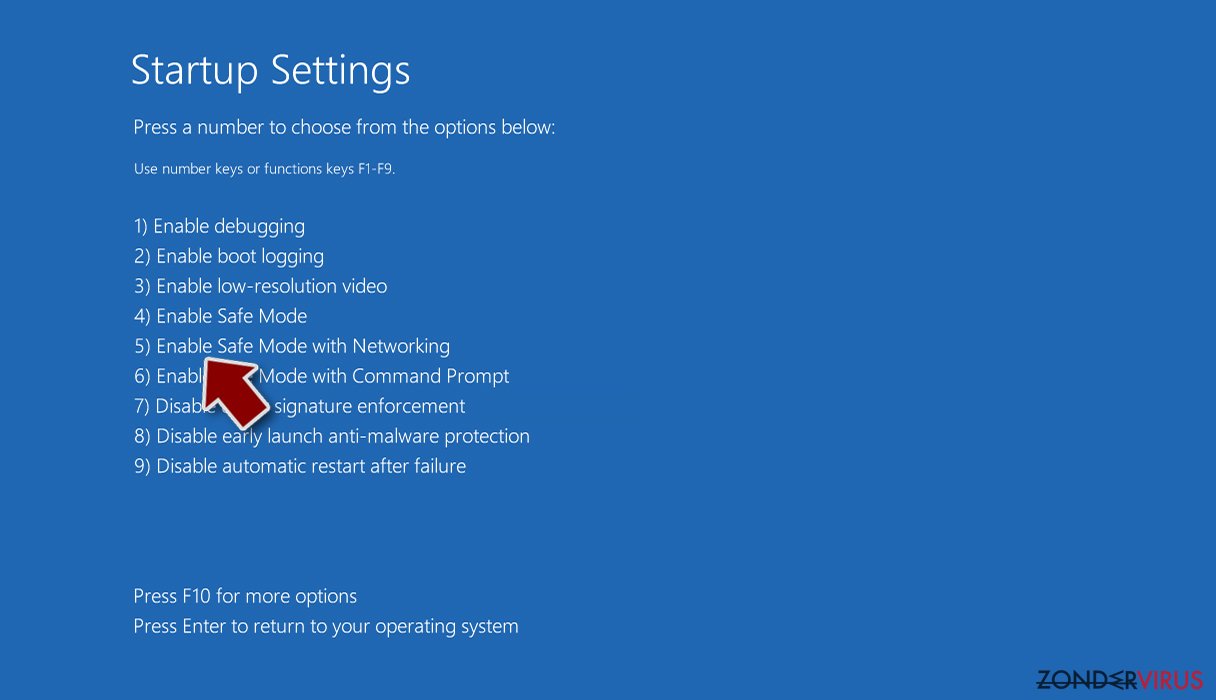

Stap 1. Toegang tot veilige modus met netwerken

Handmatige verwijdering van malware kan het beste worden uitgevoerd in de veilige modus.

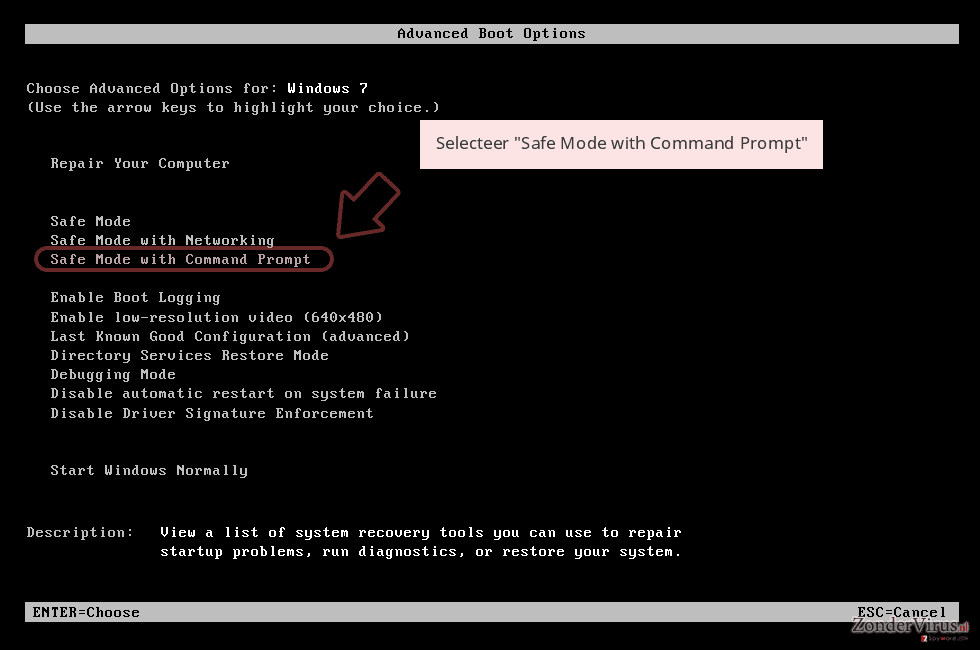

Windows 7 / Vista / XP

- Klik Start > Afsluiten > Herstart > OK

- Wanneer je computer actief wordt, druk dan op de F8 toets (als dat niet werkt, probeer dan F2, F12, Del, enz. – het hangt allemaal af van je moederbord model) meerdere malen totdat je het Advanced Boot Options venster ziet.

- Selecteer Veilige Modus met Netwerk in de lijst.

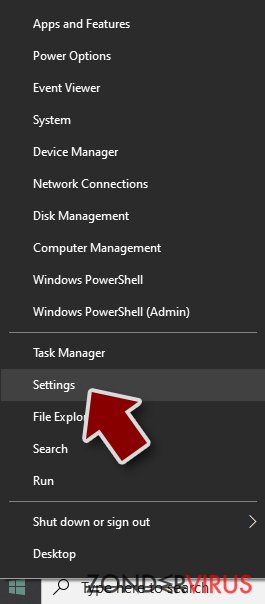

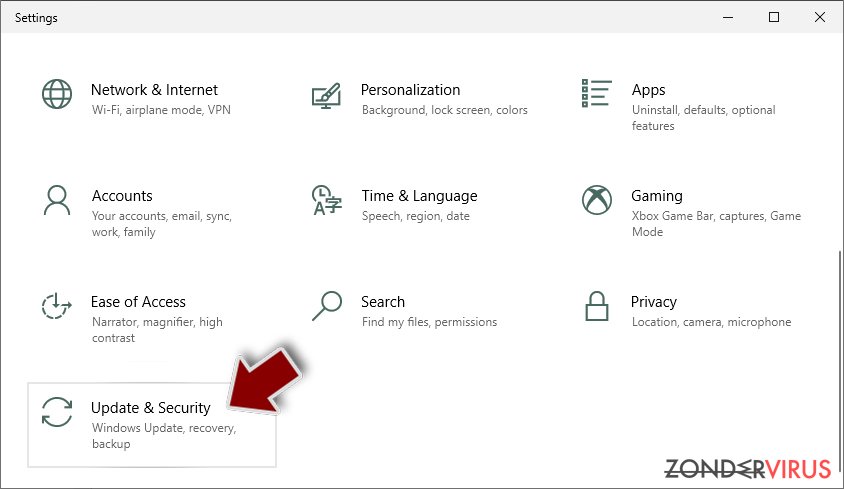

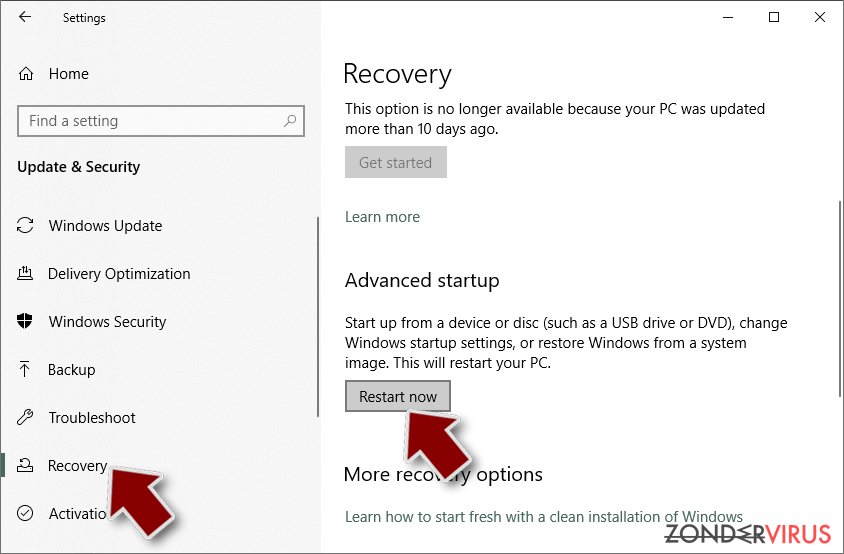

Windows 10 / Windows 8

- Klik met de rechtermuisknop op Start en selecteer Instellingen.

- Scroll naar beneden en kies Update & Security.

- Kies Herstel aan de linkerkant van het venster.

- Scroll nu naar beneden naar het onderdeel Geavanceerd opstarten.

- Klik op Nu opnieuw heropstarten.

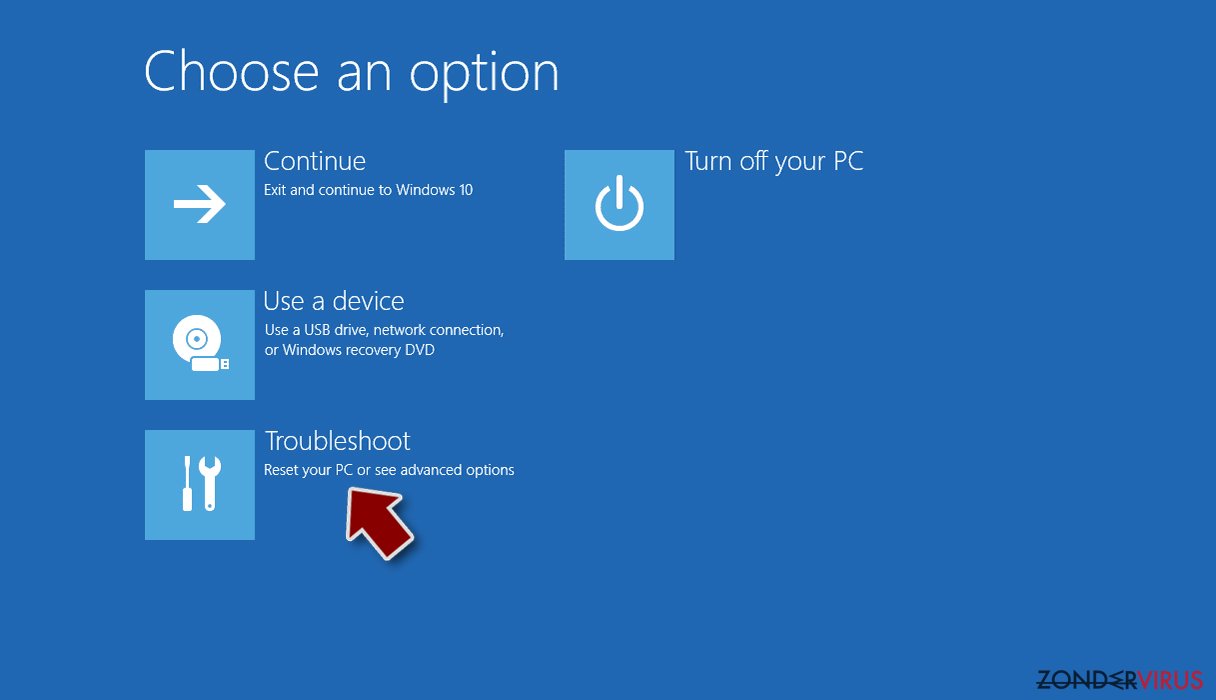

- Selecteer Probleemoplossing

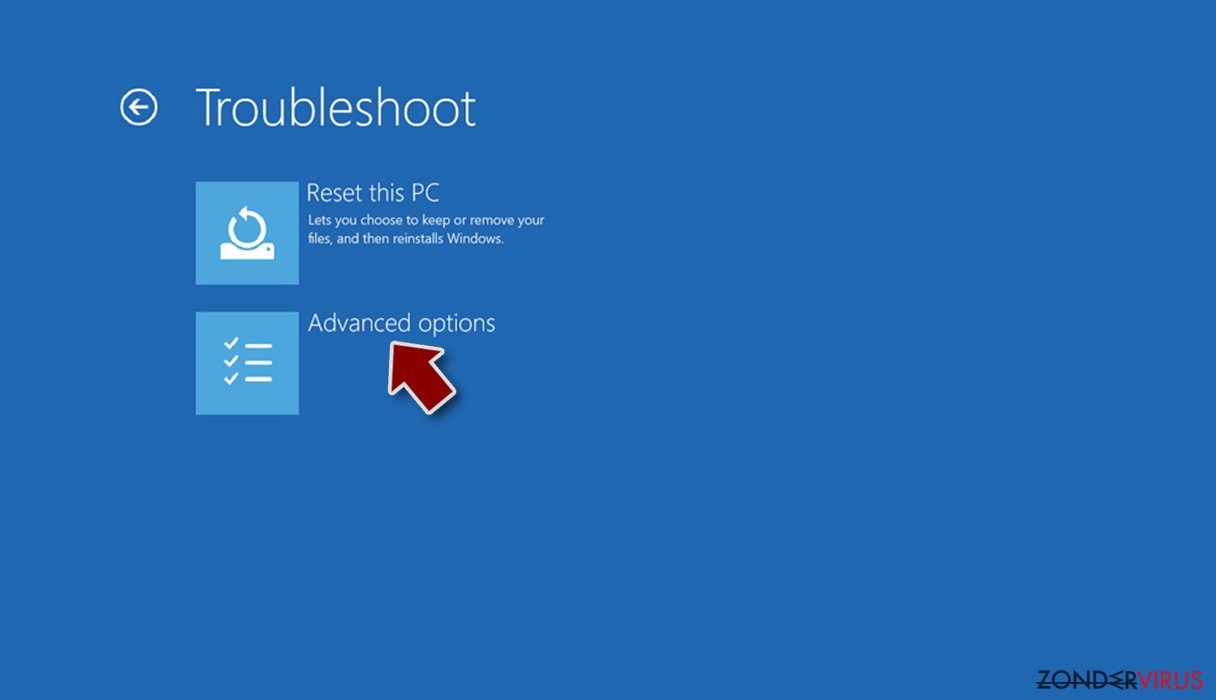

- Ga naar Geavanceerde opties.

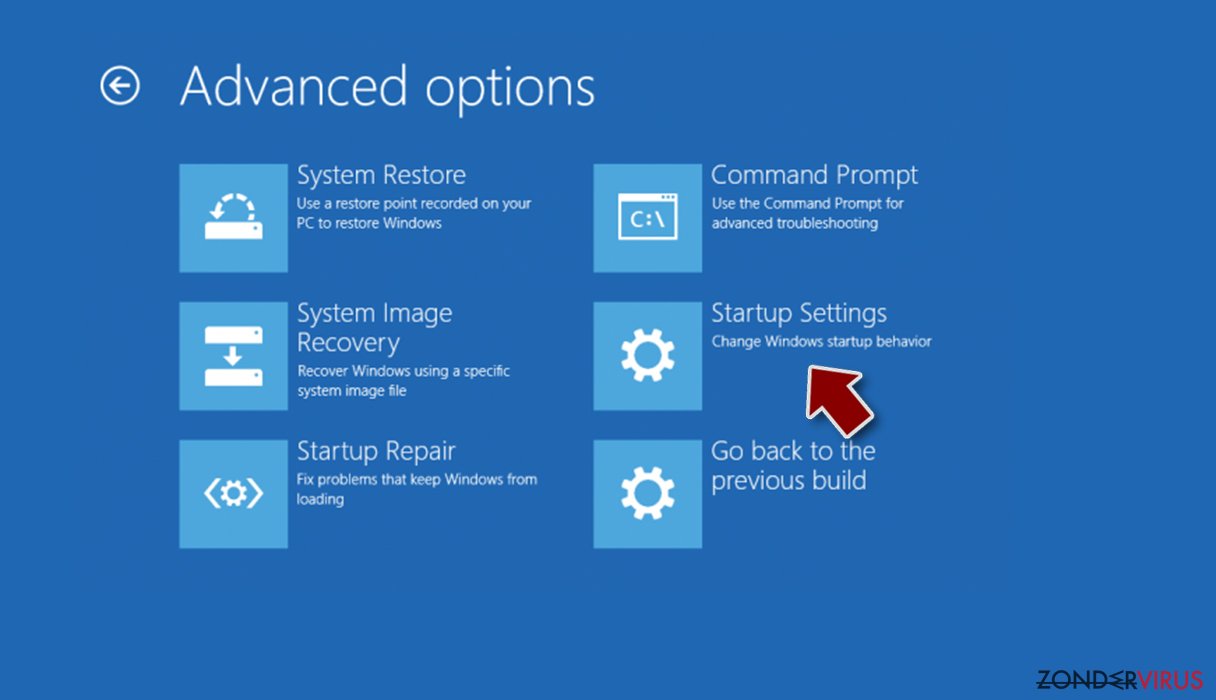

- Selecteer Opstartinstellingen.

- Klik op Herstarten.

- Klik nu op 5 of klik op 5) Veilige modus met Netwerken inschakelen.

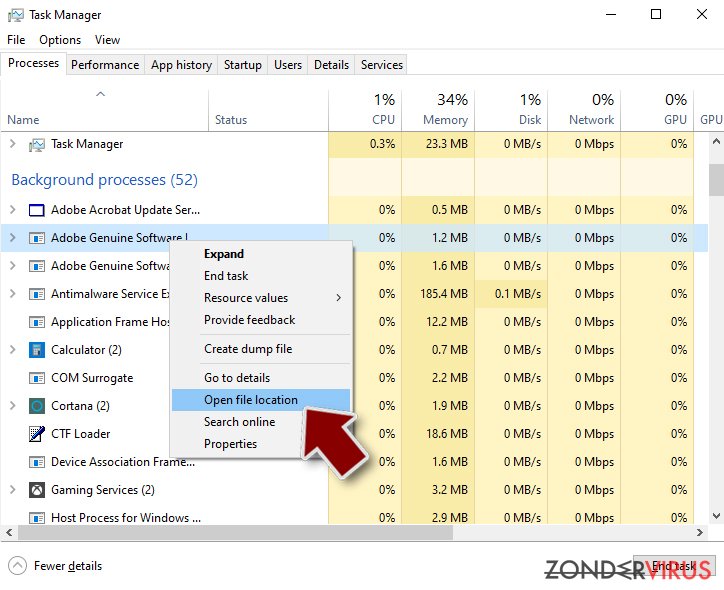

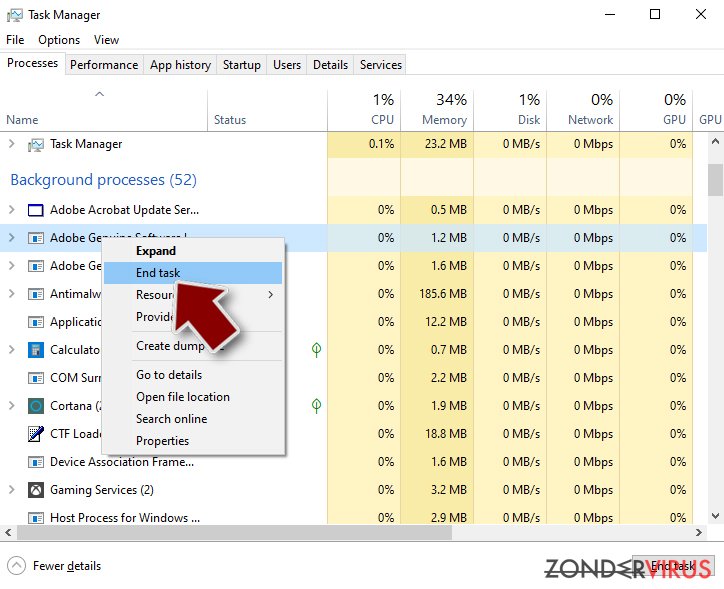

Stap 2. Sluit verdachte processen af

Windows Taakbeheer is een handig hulpmiddel dat alle processen toont die op de achtergrond draaien. Als malware een proces uitvoert, moet je het afsluiten:

- Klik op Ctrl + Shift + Esc op je toetsenbord om Windows Taakbeheer te openen.

- Klik op Meer details.

- Scroll naar beneden naar het gedeelte Achtergrond processen en kijk of er iets verdachts is.

- Klik met de rechtermuisknop en selecteer Open bestandslocatie.

- Go back to the process, right-click and pick End Task.

- Verwijder de inhoud van de schadelijke map.

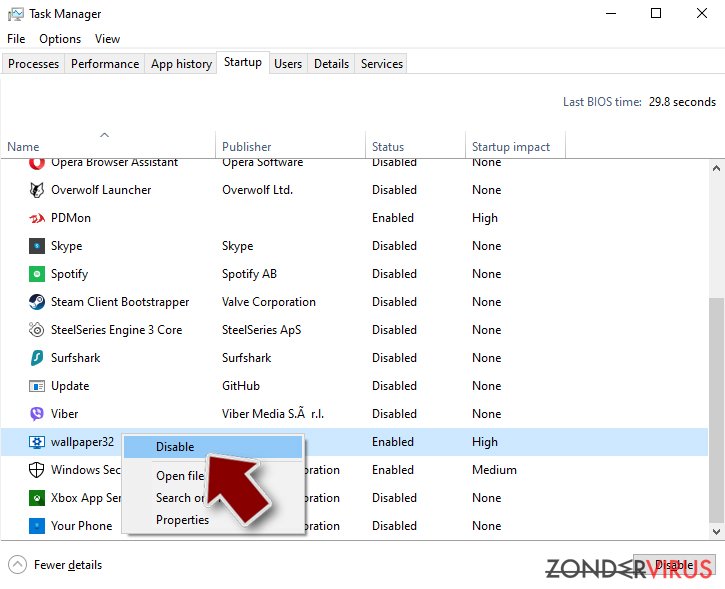

Stap 3. Controleer programma Opstarten

- Klik op Ctrl + Shift + Esc op je toetsenbord om Windows Taakbeheer te openen.

- Ga naar tabblad Opstarten.

- Klik met de rechtermuisknop op het verdachte programma en kies Uitschakelen.

Stap 4. Verwijder virusbestanden

Malware-gerelateerde bestanden kunnen op verschillende plaatsen in je computer worden gevonden. Hier zijn instructies die je kunnen helpen ze te vinden:

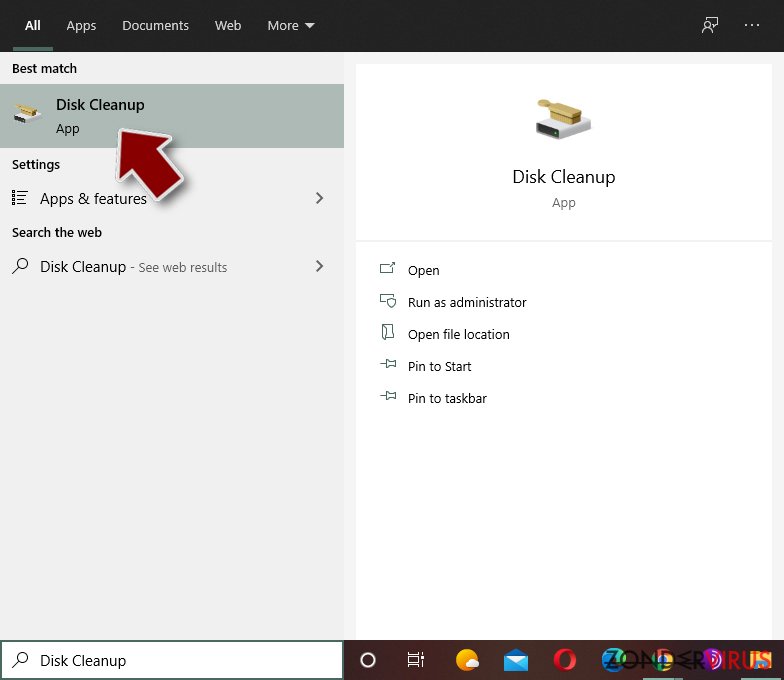

- Typ in Windows Zoeken Schijfopruiming in en klik op Enter.

- Selecteer de schijf die je wilt opschonen (C: is standaard je hoofdschijf en is waarschijnlijk de schijf met de schadelijke bestanden).

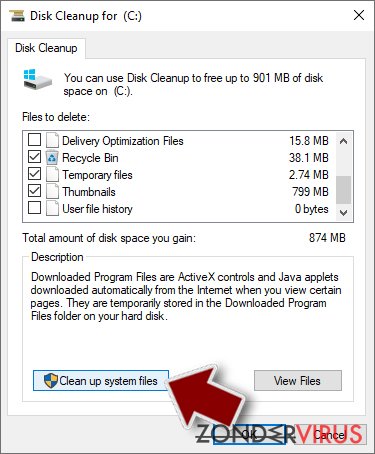

- Blader door de lijst met te verwijderen bestanden en selecteer het volgende:

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Kies systeembestanden opschonen.

- Je kunt ook zoeken naar andere schadelijke bestanden die verborgen zijn in de volgende mappen (typ deze items in Windows Zoeken en klik op Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Herstart de pc in normale modus wanneer je klaar bent.

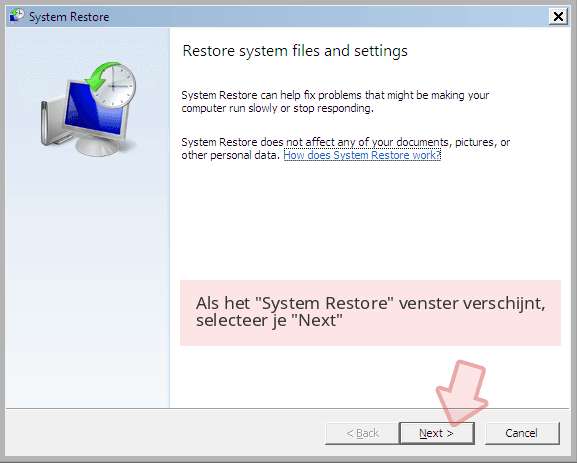

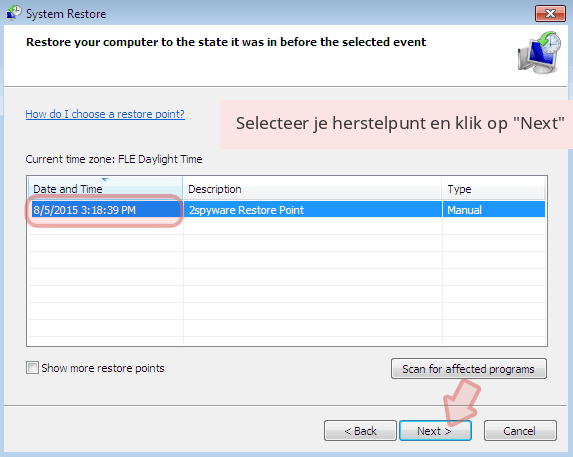

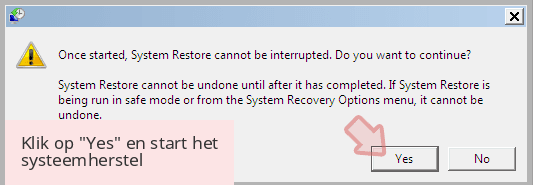

Verwijder Dharma door System Restore te gebruiken

Systeemherstel is een andere methode om het virus uit te schakelen om zo de automatische ransomware verwijdering te kunnen uitvoeren.

-

Stap 1: Herstart je computer in Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klik op Start → Shutdown → Restart → OK.

- Als je pc actief wordt begin dan meerdere keren te drukken op F8 tot je het Advanced Boot Options venster ziet

-

Selecteer Command Prompt uit de lijst

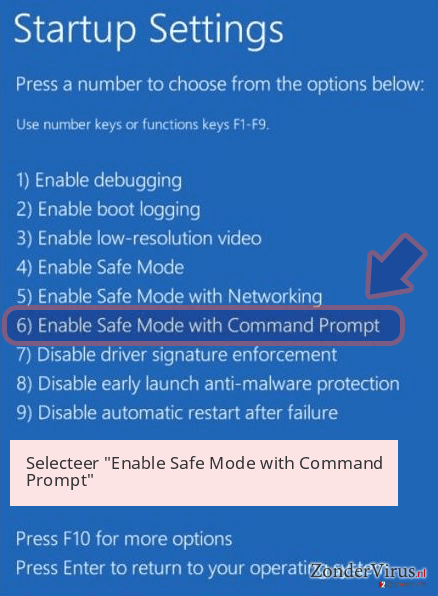

Windows 10 / Windows 8- Druk op de Power knop in het Windows aanmeld scherm. Druk nu op Shift op je toetsenbord en hou ingedrukt, en klik dan op Restart.

- Selecteer nu Troubleshoot → Advanced options → Startup Settings en tenslotte druk op Restart

-

Zodra je pc actief wordt, selecteer je Enable Safe Mode with Command Prompt in het Startup Settings venster

-

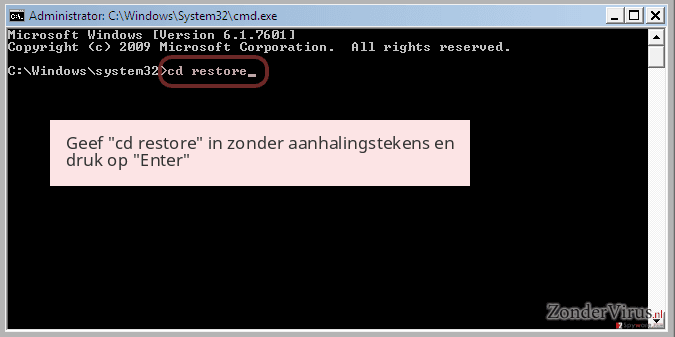

Stap 2: Herstel je systeembestanden en instellingen

-

Zodra het Command Prompt venster verschijnt, geef je cd restore in en klik op Enter

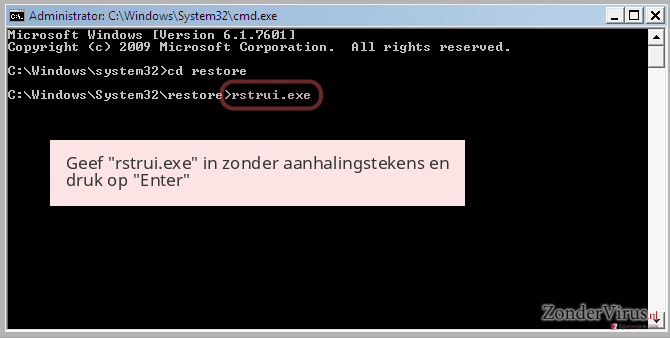

-

Typ nu rstrui.exe en klik opnieuw op Enter.

-

Als een nieuw venster verschijnt, klik je op Next en seleteer het herstelpunt dat voor de infiltratie van Dharma is. Klik nadien op Next

-

Klik nu op Yes om het systeemherstel te starten

-

Zodra het Command Prompt venster verschijnt, geef je cd restore in en klik op Enter

Bonus: Herstel je data

De handleiding hierboven wordt verondersteld je te helpen bij het verwijderen van Dharma van je computer. Om je gecodeerde bestanden te herstellen, raden we je aan om de gedetailleerde handleiding te gebruiken die opgesteld werd door zondervirus.nl beveiliging expertenAls je bestanden gecodeerd werden door Dharma, kan je verschillende methodes gebruiken om ze te herstellen

Het gebruiken van Data Recovery Pro om bestanden te herstellen die versleuteld werden door to ransomware

Data Recovery Pro is een software keuze die aanbevolen wordt voor hen die geen tijd willen spenderen aan het zelf herstellen van data. Het is een automatische tool die al het werk voor je zal doen. Dus, volg onderstaande stappen en wacht het resultaat af.

- Download Data Recovery Pro;

- Volg de stappen in de Data Recovery Setup en installeer het programma op je computer;

- Start het en scan je computer op bbestanden gecodeerd door de Dharma ransomware;

- Herstel ze.

Het gebruiken van de Windows Previous Versions functie om door Dharma versleutelde bestanden te herstellen

De Windows Previous Versions functie is een andere optie die je kan proberen om je data te herstellen. Denk eraan dat deze techniek echter vereis dat de Systeemherstel functie ingeschakeld is. Als dit het geval was voor de virus aanval, kan je proberen je data te herstellen met de onderstaande instructies.

- Zoek een gecodeerd bestand dat je moet herstellen en rechter muisklik erop

- Selecteer “Properties” en ga naar de “Previous versions” tab;

- Controleer hier alle beschikbare kopieën van het bestand in “Folder versions”. Selecteer de versie die je wil herstellen en klik op “Restore”.

Vertrouwen op ShadowExplorer om je bestanden te herstellen

Tenslotte, je kan ook ShadowExplorer gebruiken voor data recovery. ShadowExplorer focust zich voornamelijk op het extraheren ban data uit de Volume Shadow Copies, welke normaal op de computer worden bewaard. Als het virus ze natuurlijk niet verwijdert heeft. Als alle info nog intact is, volg je onderstaande stappen om verder te gaan met de data recovery.

- Download Shadow Explorer (http://shadowexplorer.com/);

- Volg de Shadow Explorer Setup Wizard en installeer deze toepassing op je computer;

- Start het programma en doorloop het drop down menu in de linker bovenhoek om de schijf van je gecodeerde data te selecteren. Kijk welke mappen er zich bevinden;

- Rechter muisklik op de map die je wilt herstellen en selecteer “Export”. Je kan ook selecteren waar je het wilt bewaren.

IMPORTANT. De nieuwste Dharma decodering opties

Zoals we reeds vermelden, heeft ieman tal van Dharma decoderingssleutels online gelekt en Kaspersky heeft de Rakhni decoder reeds succesvol bijgewerkt met deze sleutels. Momenteel is het geweten dat de gelekte sleutels toebehoren aan de virus versie die de .dharma bestandsextensie toevoegt. Probeer zeker deze decoder van Kaspersky Lab eens. Je kan hem hier downloaden.

Voor als dedecoder er niet in slaagt je bestanden te decoderen: Ons team heeft recent een bericht gekregen van een persoon die zei dat een klant van hem geïnfecteerd werd met de .[oron@india.com].dharma ransomware versie. Verrassend genoeg rapporteerde de bezoeker dat hij erin geslaagd was de versleutelde bestanden te herstellen door ze uit te pakken met 7-Zip. We stellen voor dat je deze methode eens probeert. Je vindt het originele bericht van de bezoeker in de onderstaande commentaar sectie.

Tenslotte zou je er steeds moten aan denken om je pc te beschermen tegen crupto-ransomware. Om je pc tegen Dharma en andere ransomwares te beschermen, gebruik je best een betrouwbare anti-spyware zoals FortectIntego, SpyHunter 5Combo Cleaner of Malwarebytes

Aanbevolen voor jou

Laat u niet bespioneren door de overheid

De overheid heeft veel problemen met het bijhouden van gebruikersgegevens en het bespioneren van burgers, dus u moet hier rekening mee houden en meer leren over dubieuze informatieverzamelingspraktijken. Vermijd ongewenste tracering door de overheid of spionage door volledig anoniem op het internet te surfen.

U kunt een andere locatie kiezen wanneer u online gaat en toegang krijgen tot eender welk gewenst materiaal, zonder bijzondere inhoudelijke beperkingen. Door gebruik te maken van Private Internet Access VPN, kunt u eenvoudig genieten van een internetverbinding zonder risico's op hacken.

Controleer de informatie die toegankelijk is voor de overheid of elke andere ongewenste partij en surf online zonder bespioneerd te worden. Ook als u niet betrokken bent bij illegale activiteiten of vertrouwen heeft in uw selectie van diensten en platformen, dient u voor uw eigen veiligheid achterdochtig te zijn en voorzorgsmaatregelen te nemen door gebruik te maken van een VPN-dienst.

Back-upbestanden voor later gebruik, in het geval van een malware-aanval

Softwareproblemen als gevolg van malware of direct gegevensverlies door versleuteling kunnen leiden tot problemen met uw apparaat of permanente schade. Als u over goede, actuele back-ups beschikt, kunt u na een dergelijke gebeurtenis gemakkelijk herstellen en weer aan het werk gaan.

Het is van essentieel belang om updates te maken van uw back-ups na eventuele wijzigingen op het apparaat, zodat u terug kunt keren naar het punt waar u aan werkte wanneer malware iets verandert of problemen met het apparaat gegevens- of prestatiecorruptie veroorzaken. Vertrouw op dergelijk gedrag en maak een dagelijkse of wekelijkse back-up van uw bestanden.

Als u beschikt over de vorige versie van elk belangrijk document of project, kunt u frustratie en problemen voorkomen. Het komt goed van pas wanneer malware uit het niets opduikt. Gebruik Data Recovery Pro voor systeemherstel doeleinden.