Verwijder Erebus virus (Verwijdering Instructies) - aug 2017 update

Erebus virus Verwijdering Handleiding

Wat is Erebus-gijzelsoftware-virus?

De Erebus-Linux-gijzelsoftware richt zich op servers

De Erebus-gijzelsoftware is een kwaadaardig programma dat Linux-systemen en vooral servers wil compromitteren. Net zoals elke andere gijzelsoftware, is het zijn primaire doel om zoveel mogelijk machines te corrumperen en daarna een erg hoog losgeldbedrag te vragen. De initiële versie van deze gijzelsoftware gebruikte de RSA-2048-encryptie, voegde .crypt-bestandsextensies toe aan bestanden en deponeerde twee bestanden in de vorm van losgeldbrieven: YOUR_FILES_HAS_BEEN_ENCRYPTED.txt” en “YOUR_FILES_HAS_BEEN_ENCRYPTED.html. Het virus gebruikte gehackte websites in Zuid-Korea als zijn Command en Control (C & C)-servers. De versie was in staat om meer dan 423 verschillende bestandstypen te versleutelen.

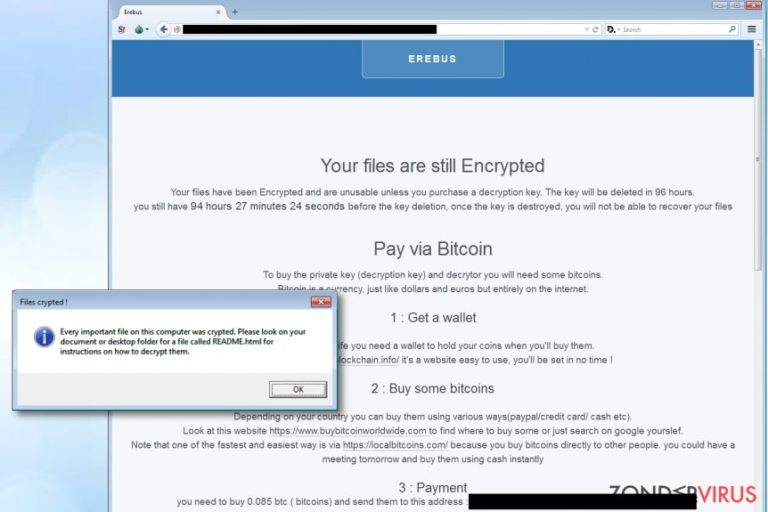

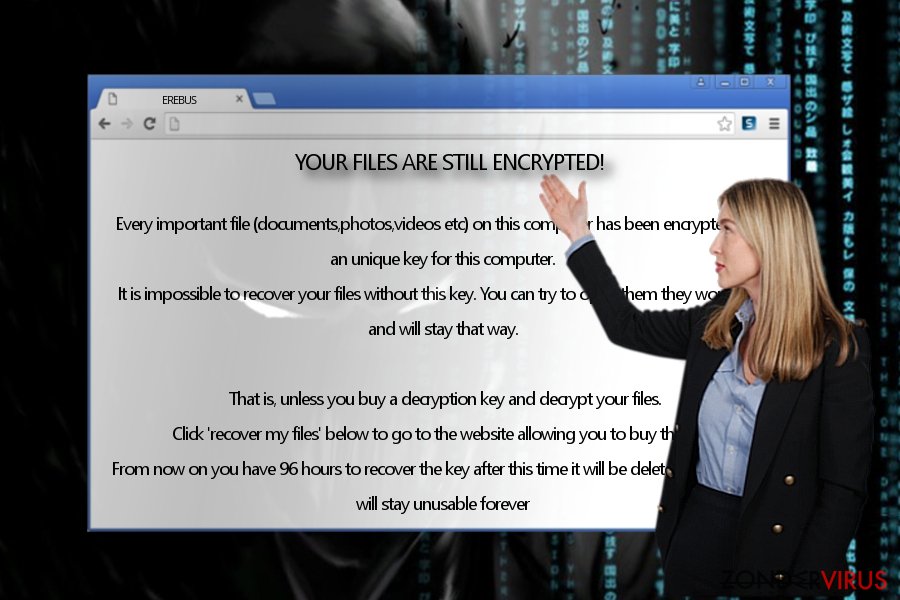

De volgende versie van de gijzelsoftware was ontworpen om de beheerfunctie van het gebruikersaccount (UAC) te omzeilen om zichzelf op te starten met hogere voorrechten. Het virus verklaarde dat als het slachtoffer niet zou voldoen aan zijn eisen en binnen 96 uur 0,085 BTC zou betalen, de bestanden van de computer zouden worden verwijderd. De geüpdatet versie verwijderde de volume-schaduwkopieën van het slachtoffer om te voorkomen dat hij de versleutelde bestanden gratis zou kunnen herstellen. Hoewel het aanhouden van een kopie van uw persoonlijke bestanden op een extern opslagapparaat u kan helpen om een deel van uw werk op te slaan in geval van een gijzelsoftware-aanval, denken de meeste computergebruikers dat het niet nodig is om deze te maken. Als gevolg daarvan zullen ze later spijt hebben over verloren gegane bestanden en wanhopig zoeken naar methodes om de verloren gegevens te herstellen. Het maakt niet uit of u een Windows-, Mac- of Linux-gebruiker bent. U moet preventieve maatregelen nemen om kwaadaardige aanvallen te voorkomen. We raden aan om software zoals FortectIntego of SpyHunter 5Combo Cleaner te gebruiken voor het verwijderen van de gijzelsoftware. Om Erebus te verwijderen, moet u een software gebruiken die compatibel is met Linux.

Update in februari 2017: het Erebus-virus verbetert zich, en eist een kleiner losgeld

In februari hebben experts op het gebied van cyberbeveiliging een nieuwe versie van het Erebus-virus opgemerkt dat de doelbestanden versleutelt met een AES-encryptie en vervolgens hun bestandsextensies wijzigt met behulp van ROT-23-versleuteling. Daarna slaat het ‘t README.html-bestand op het bureaublad op. Het bestand bevat instructies over het herstellen van de bestanden. Zoals gebruikelijk voor dit type virus, dringt Erebus erop aan dat de slachtoffers binnen 96 uur betalen. Het is een tijdlang mode geweest bij hackers om eenmalig te gebruiken e-mailadressen te gebruiken voor het contacteren van de slachtoffers. Er is echter te weinig informatie of de cybercriminelen op slachtoffers reageren en de bestanden overdragen. Als u ook in de val van deze ransomware bent getrapt, concentreert u zich dan op de verwijdering van Erebus.

Momenteel omzeilt de huidige editie het User Account Control-venster, of met andere woorden, schakelt het de functie uit die dialoogvensters initieert voordat u een nieuw programma installeert. Evenzo ontneemt de Erebus-cryptomalware het slachtoffer de mogelijkheid om de infectie handmatig te lijf te gaan. Bovendien verandert het virus registersleutels om zijn eigen functionaliteit te versnellen. De gijzelsoftware lanceert een eventvwr.mscbestand dat daarna het eventvwr.msc-bestand opent, en daarom opent het willekeurig benoemde uitvoerder van het virus. Dankzij de mogelijkheid van EventViewer om te draaien in een verhoogde modus, zal de virus-uitvoerder worden gelanceerd met soortgelijke rechten.

Vervolgens verbindt Erebus http://ipecho.net/plain en http://ipinfo.io/ met elkaar om de geografische locatie van een gebruiker te identificeren. In een later stadium zal het virus ook toegang krijgen tot het Tor-netwerk en verbinding maken met de Commando en Controle-server.

Onderschat deze gijzelsoftware niet omdat ze schaduw-volumekopieën schrapt, waardoor de slachtoffers minder kans hebben om gegevens te herstellen. Op dit moment vraagt het een redelijk hoog bedrag aan losgeld – 0,85 BTC (aan de huidige koers van begin augustus 2017: 2,310 USD). Ten slotte lanceert het een extra bericht dat de gebruikers opnieuw informeert over de kaping van hun systeem door Erebus.

Files crypted!

Every important file on this computer was crypted. Please look on your documents or desktop folder for a file called README.html for instructions on how to decrypt them.

Update juni 2017: de Erebus-malware slaat toe bij een Zuid-Koreaans webhostingbedrijf

De beschreven malware heeft met succes het webhostingbedrijf Nayana in Zuid-Korea geïnfecteerd, waardoor de malware duizenden websites in gevaar kon brengen. De gijzelsoftware-aanval heeft meer dan honderd Linux-servers getroffen en het lijkt erop dat het de cybercriminelen aangemoedigd heeft om te vragen voor een belachelijk hoog losgeld, 10 Bitcoins, wat aan de koers van begin augustus 2017 meer dan $ 27.000 is. Later realiseerden de fraudeurs zich dat het losgeld te hoog was en verlaagden ze het naar 5.4 Bitcoin: ongeveer $ 14.700.

De gijzelsoftware vergrendelde databases, afbeeldingen en video's. Het bedrijf heeft verschillende berichten gepubliceerd op zijn officiële website, suggererend dat het spijt zou hebben over het ongemak en dat de juridische instanties het geval op dit moment onderzoeken. Intussen werken de medewerkers van Nayana hard om te reageren op klanten en de door hen aangeleverde back-upbestanden te herstellen. Het is ook bekend dat het bedrijf momenteel over het losgeldbedrag onderhandelt met de cybercriminelen.

De mededelingen op de officiële website van het bedrijf suggereren dat de cybercriminelen het bedrijf een aanzienlijke korting zouden hebben gegeven: een van de verstrekte berichten bevat een gedeelte van een reactie van de cybercriminelen waarin ze vragen om 550 BTC. De fraudeurs bieden zelfs een berekening aan waaruit blijkt dat het bedrijf dat bedrag zou kunnen betalen.

Distributietrucs

In tegenstelling tot andere gijzelsoftware-infecties concentreert het virus zich op malvertising om zijn aanvallen af te leveren. Het werkt specifiek via advertenties waar gebruikers argeloos op klikken. Daarna worden ze doorgestuurd naar het domein dat besmet is met de RIG-exploitatiekit . Insgelijks, als een slachtoffer zich op een dergelijke website bevindt, is het slechts een kwestie van seconden waarbinnen de Erebus kaping zal plaatsvinden. Om het risico van een cyberaanval te vermijden of tenminste te verlagen, installeert u een goed beveiligingsprogramma en laat u dat de virtuele bedreiging aanpakken. Het is ook handig om bedreigingen van kaping door bijvoorbeeld trojans of andere kleinere bedreigingen te traceren.

Verwijder het Erebus-virus

Om de Erebus-gijzelsoftware succesvol te verwijderen, moet u een malware-eliminatieprogramma gebruiken. Daar zijn FortectIntego of Malwarebytes praktische instrumenten voor. Houd er rekening mee dat ze moeten worden bijgewerkt zodat ze alle componenten en registerposten van de bedreiging kunnen detecteren. Pas na de eliminatie, kunt u uw aandacht vestigen op de mogelijkheden om uw data te herstellen. Pas tenslotte op voor spamberichten, omdat ze vaak ook voorbodes zijn van bestandsversleutelende bedreigingen. Door de software bijgewerkt te houden en met de nodige voorzichtigheid op het internet te surfen, kunt u niet alleen het risico van de Erebus-gijzelsoftware beperken, maar ook van andere crypto-virussen.

Manuele Erebus virus Verwijdering Handleiding

Gijzelsoftware: handmatig gijzelsoftware verwijderen in veilige modus

Van sommige bestandsversleutelende bedreigingen is bekend dat ze het computerscherm vergrendelen of andere belangrijke systeemfuncties kapen. Het is waarschijnlijk dat de huidige bedreiging een van hen is. Als gevolg hiervan is het waarschijnlijk dat u problemen bij de verwijdering van Erebus kunt ondervinden. Daarom zullen deze instructies (ontworpen voor Windows-gebruikers) u helpen om weer toegang te krijgen.

Belangrijk! →

Een handmatige verwijdering gids zou te ingewikkeld kunnen zijn voor occasionele computergebruikers. Het vereist dat geavanceerde IT-kennis correct worden uitgevoerd (als vitale systeembestanden worden verwijderd of beschadigd, kan dit leiden tot een volledige aantasting van Windows), en het kan ook uren duren om te voltooien. Daarom raden wij je aan de automatische methode hierboven te gebruiken.

Stap 1. Toegang tot veilige modus met netwerken

Handmatige verwijdering van malware kan het beste worden uitgevoerd in de veilige modus.

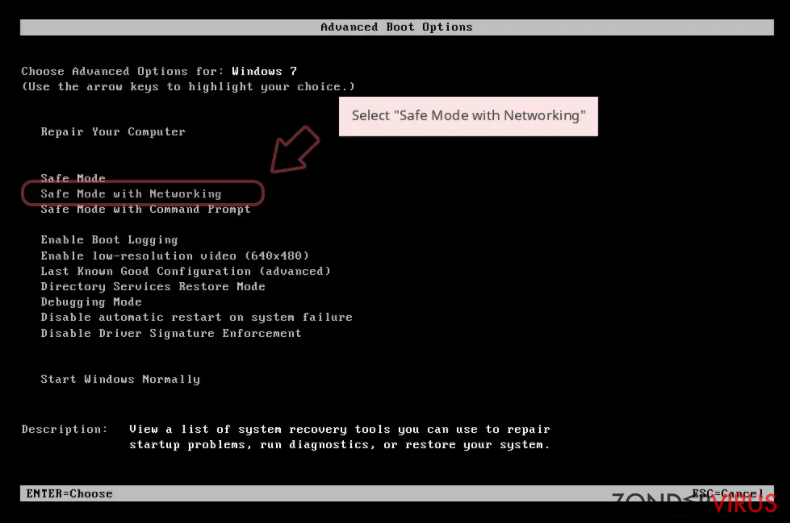

Windows 7 / Vista / XP

- Klik Start > Afsluiten > Herstart > OK

- Wanneer je computer actief wordt, druk dan op de F8 toets (als dat niet werkt, probeer dan F2, F12, Del, enz. – het hangt allemaal af van je moederbord model) meerdere malen totdat je het Advanced Boot Options venster ziet.

- Selecteer Veilige Modus met Netwerk in de lijst.

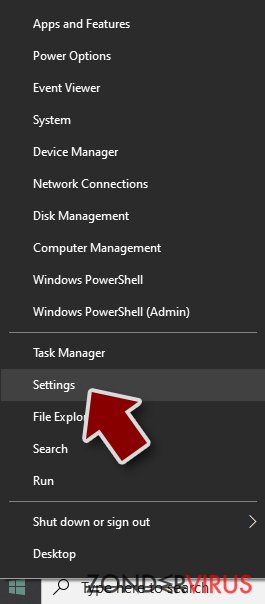

Windows 10 / Windows 8

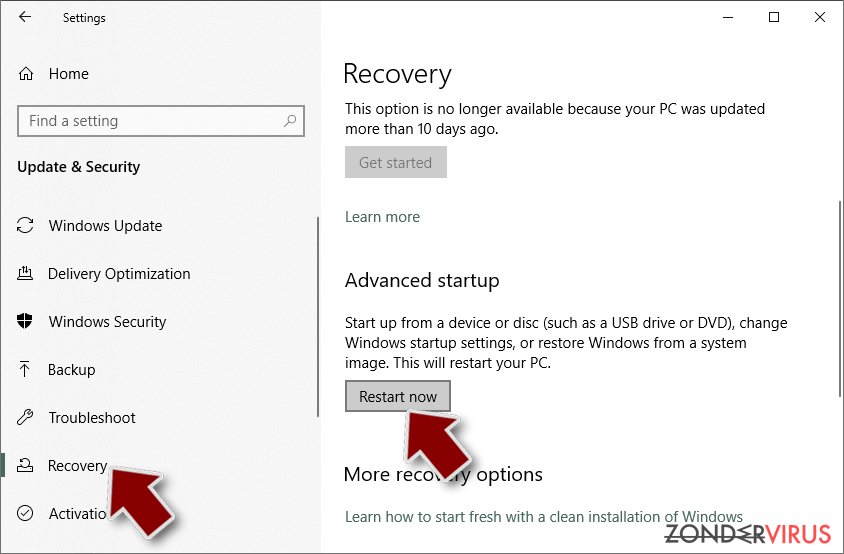

- Klik met de rechtermuisknop op Start en selecteer Instellingen.

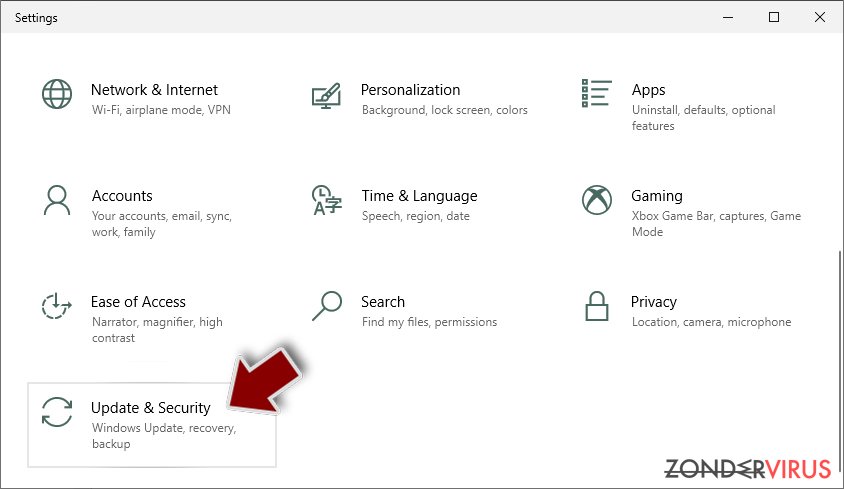

- Scroll naar beneden en kies Update & Security.

- Kies Herstel aan de linkerkant van het venster.

- Scroll nu naar beneden naar het onderdeel Geavanceerd opstarten.

- Klik op Nu opnieuw heropstarten.

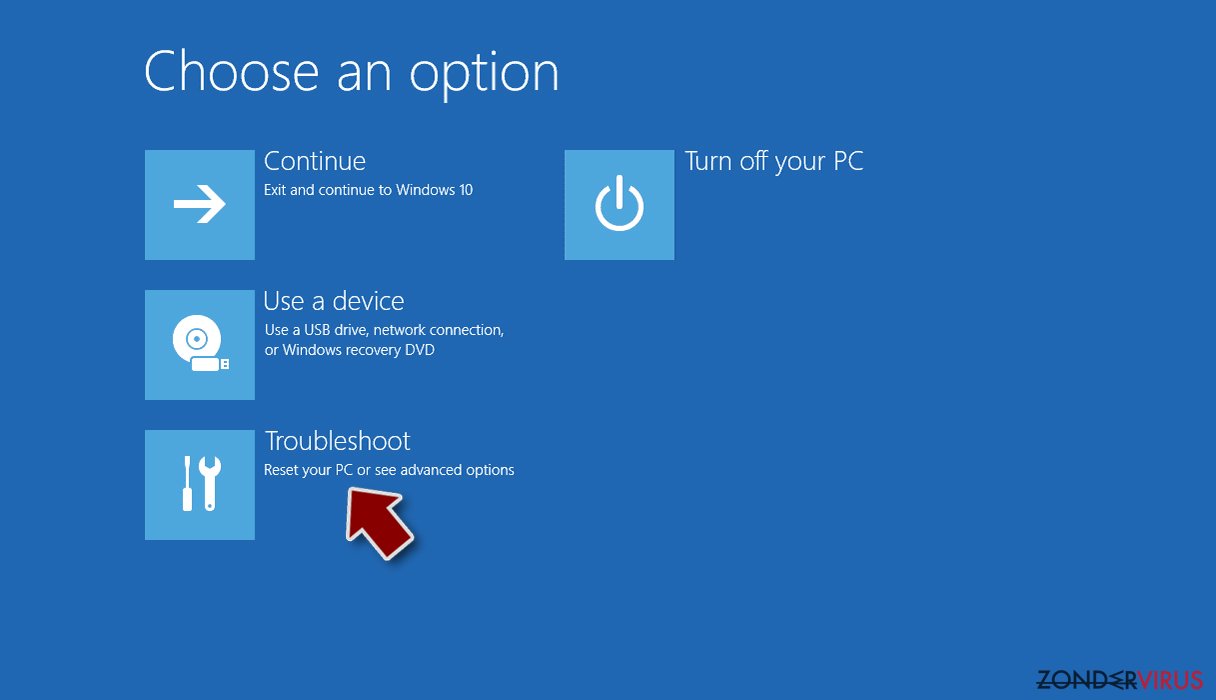

- Selecteer Probleemoplossing

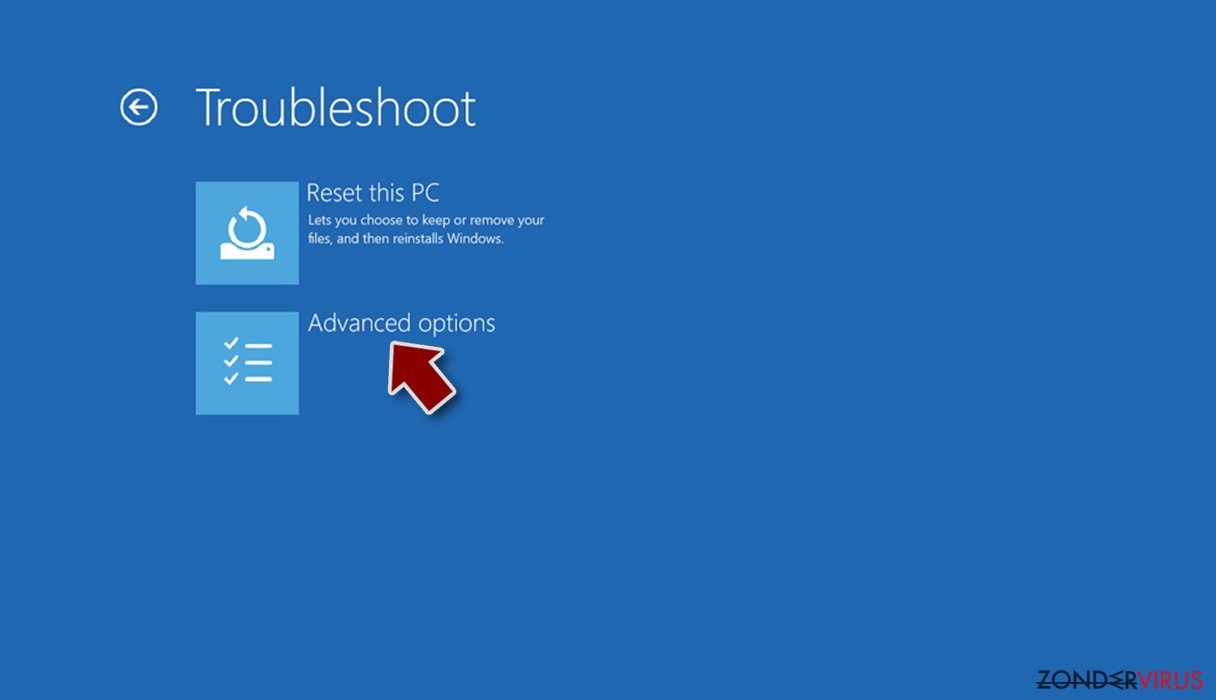

- Ga naar Geavanceerde opties.

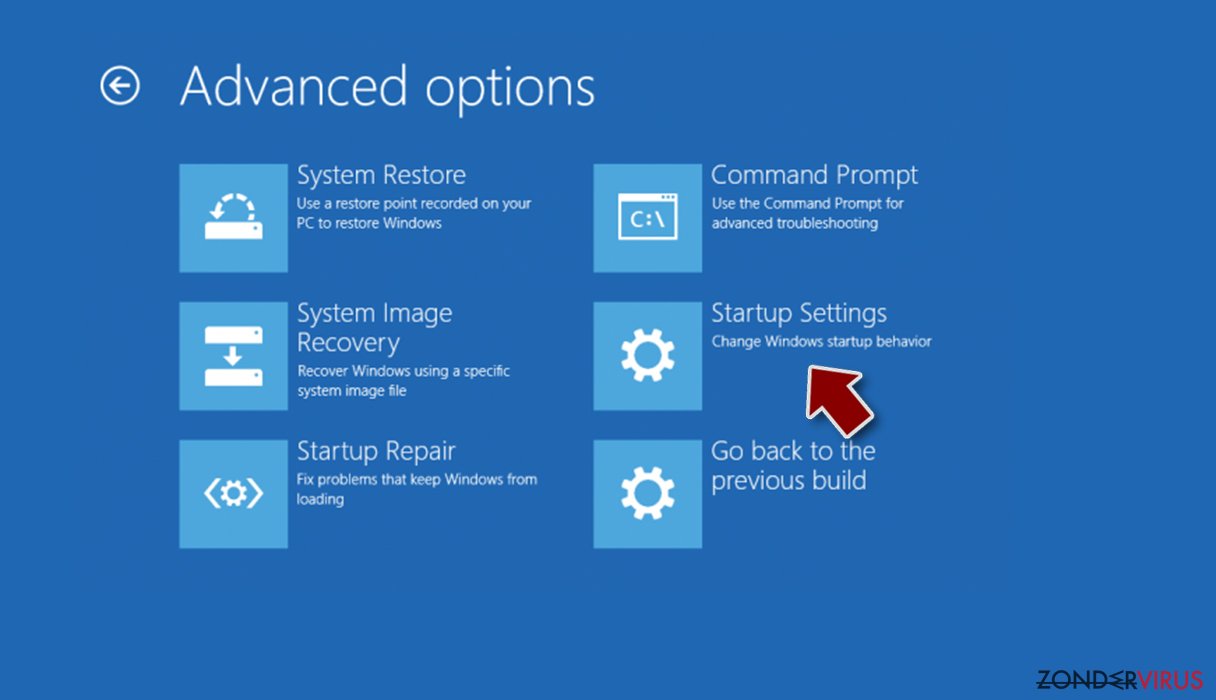

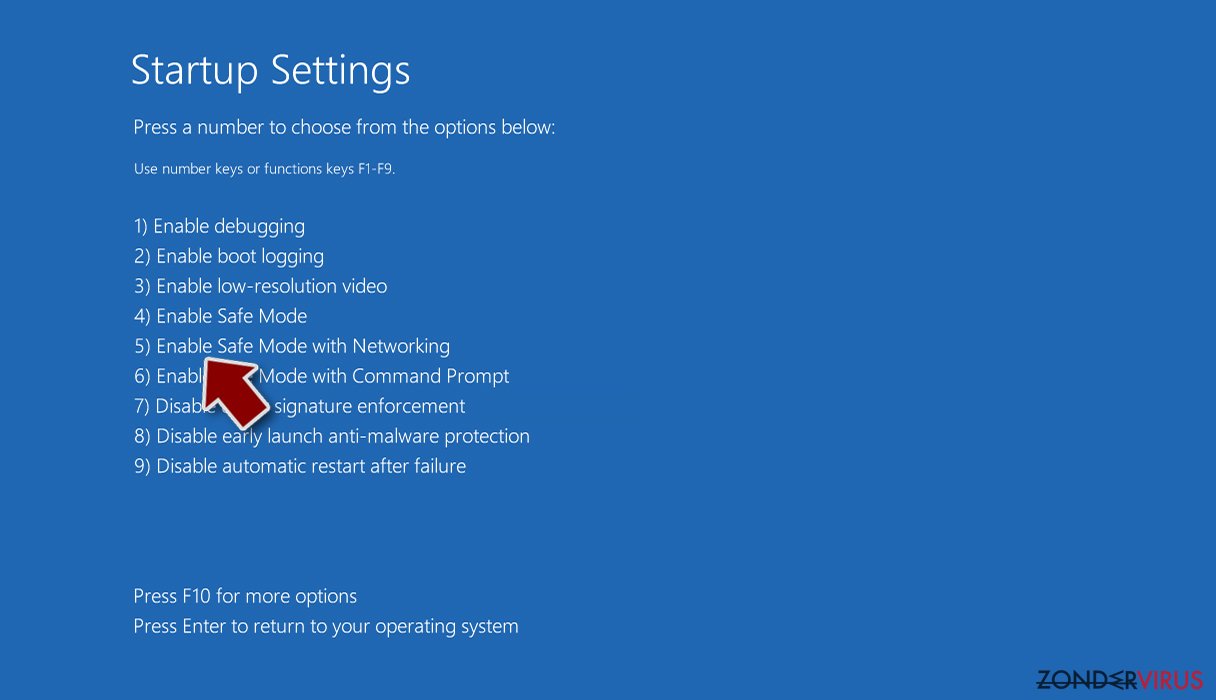

- Selecteer Opstartinstellingen.

- Klik op Herstarten.

- Klik nu op 5 of klik op 5) Veilige modus met Netwerken inschakelen.

Stap 2. Sluit verdachte processen af

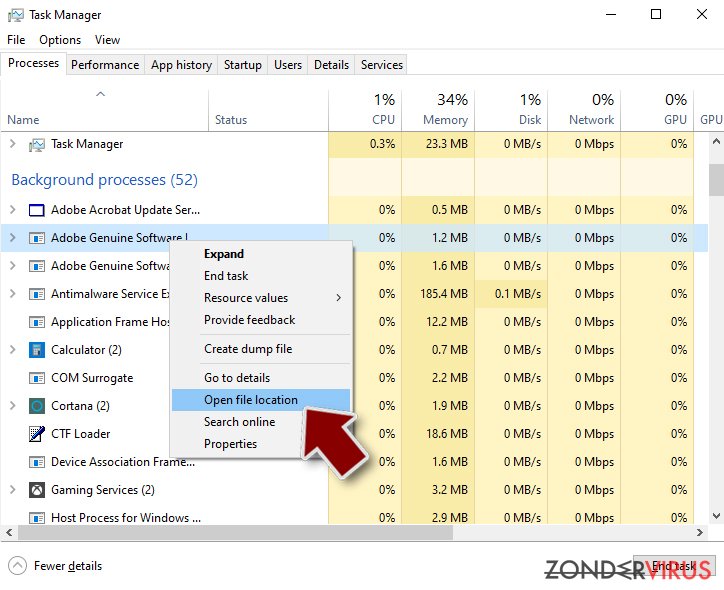

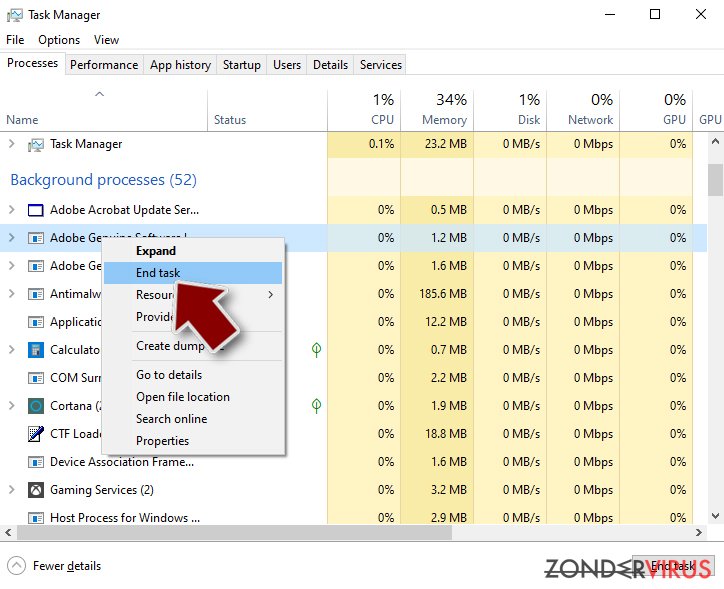

Windows Taakbeheer is een handig hulpmiddel dat alle processen toont die op de achtergrond draaien. Als malware een proces uitvoert, moet je het afsluiten:

- Klik op Ctrl + Shift + Esc op je toetsenbord om Windows Taakbeheer te openen.

- Klik op Meer details.

- Scroll naar beneden naar het gedeelte Achtergrond processen en kijk of er iets verdachts is.

- Klik met de rechtermuisknop en selecteer Open bestandslocatie.

- Go back to the process, right-click and pick End Task.

- Verwijder de inhoud van de schadelijke map.

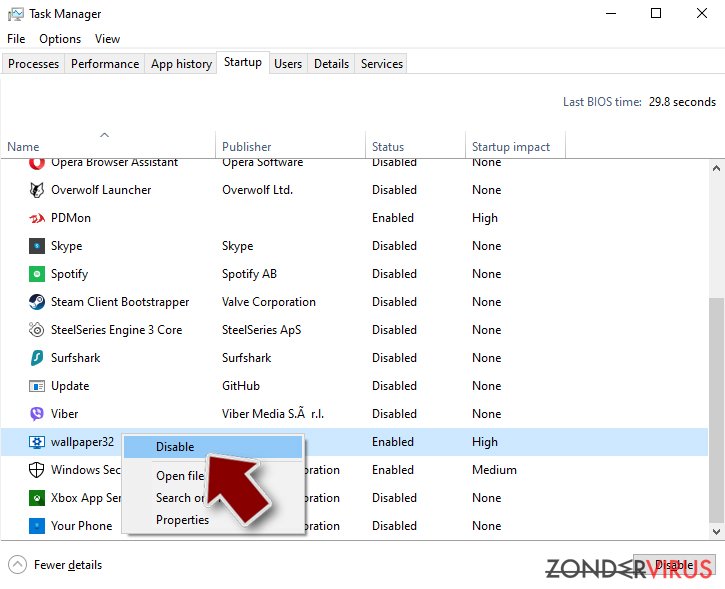

Stap 3. Controleer programma Opstarten

- Klik op Ctrl + Shift + Esc op je toetsenbord om Windows Taakbeheer te openen.

- Ga naar tabblad Opstarten.

- Klik met de rechtermuisknop op het verdachte programma en kies Uitschakelen.

Stap 4. Verwijder virusbestanden

Malware-gerelateerde bestanden kunnen op verschillende plaatsen in je computer worden gevonden. Hier zijn instructies die je kunnen helpen ze te vinden:

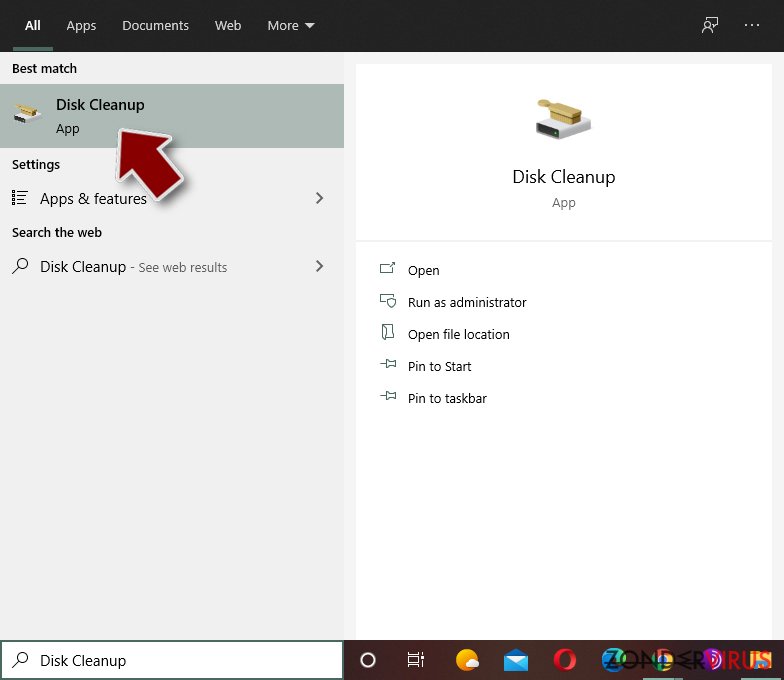

- Typ in Windows Zoeken Schijfopruiming in en klik op Enter.

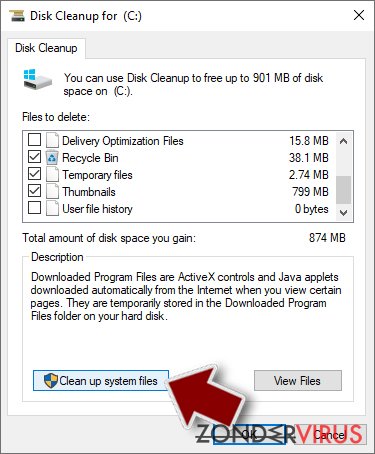

- Selecteer de schijf die je wilt opschonen (C: is standaard je hoofdschijf en is waarschijnlijk de schijf met de schadelijke bestanden).

- Blader door de lijst met te verwijderen bestanden en selecteer het volgende:

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Kies systeembestanden opschonen.

- Je kunt ook zoeken naar andere schadelijke bestanden die verborgen zijn in de volgende mappen (typ deze items in Windows Zoeken en klik op Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Herstart de pc in normale modus wanneer je klaar bent.

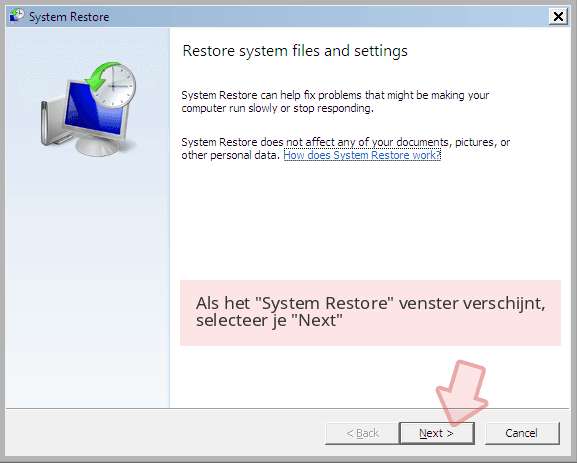

Verwijder Erebus door System Restore te gebruiken

Als de automatische eliminatie niet verloopt zoals gepland, kies dan voor de laatste methode.

-

Stap 1: Herstart je computer in Safe Mode with Command Prompt

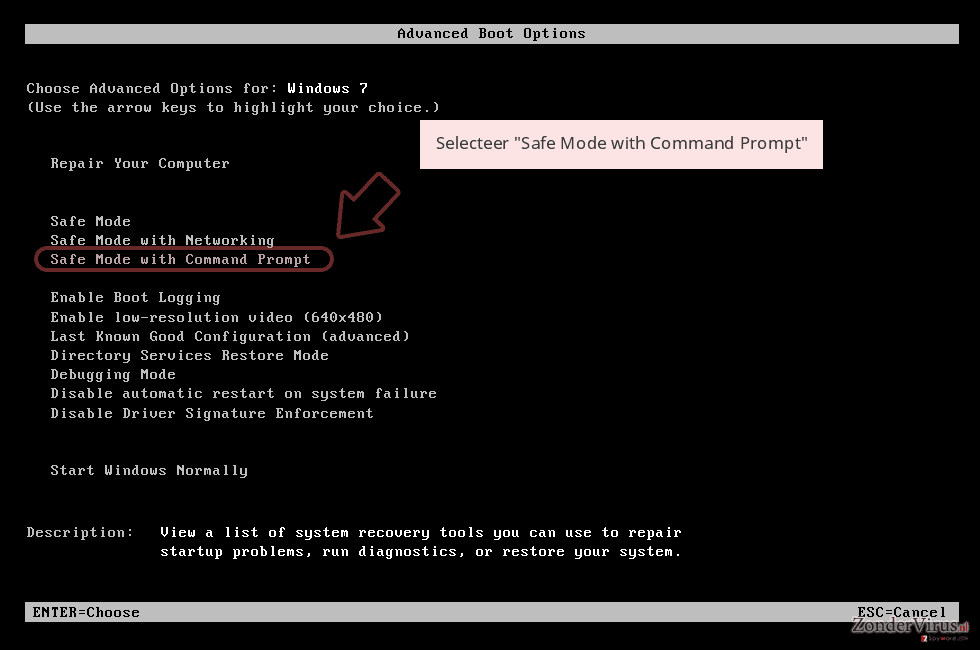

Windows 7 / Vista / XP- Klik op Start → Shutdown → Restart → OK.

- Als je pc actief wordt begin dan meerdere keren te drukken op F8 tot je het Advanced Boot Options venster ziet

-

Selecteer Command Prompt uit de lijst

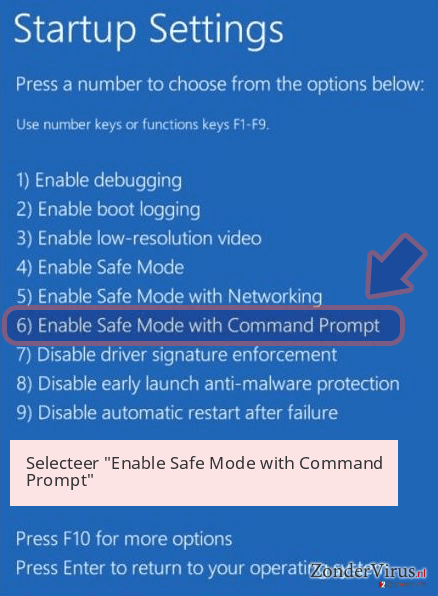

Windows 10 / Windows 8- Druk op de Power knop in het Windows aanmeld scherm. Druk nu op Shift op je toetsenbord en hou ingedrukt, en klik dan op Restart.

- Selecteer nu Troubleshoot → Advanced options → Startup Settings en tenslotte druk op Restart

-

Zodra je pc actief wordt, selecteer je Enable Safe Mode with Command Prompt in het Startup Settings venster

-

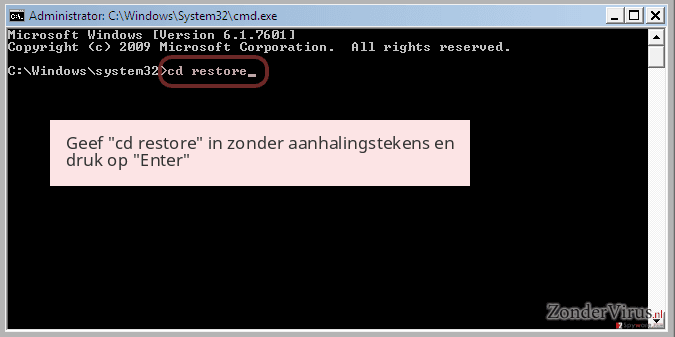

Stap 2: Herstel je systeembestanden en instellingen

-

Zodra het Command Prompt venster verschijnt, geef je cd restore in en klik op Enter

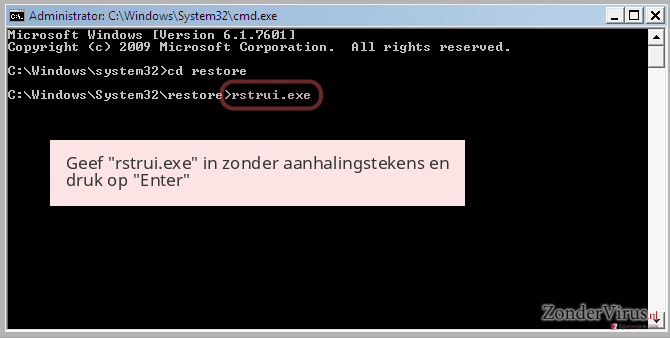

-

Typ nu rstrui.exe en klik opnieuw op Enter.

-

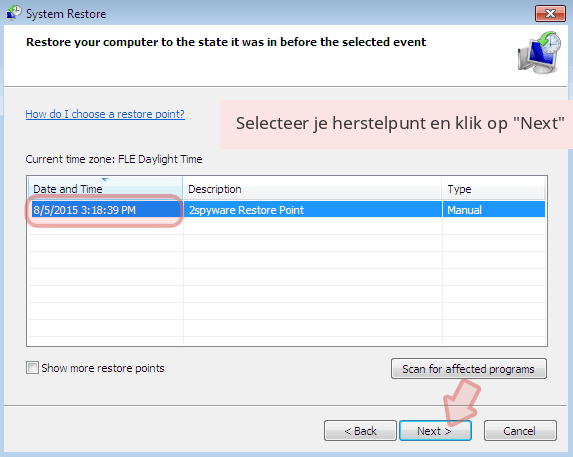

Als een nieuw venster verschijnt, klik je op Next en seleteer het herstelpunt dat voor de infiltratie van Erebus is. Klik nadien op Next

-

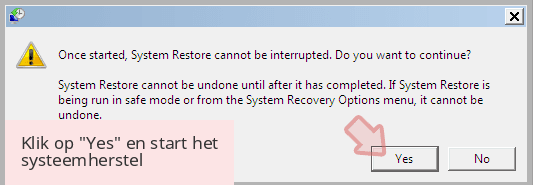

Klik nu op Yes om het systeemherstel te starten

-

Zodra het Command Prompt venster verschijnt, geef je cd restore in en klik op Enter

Bonus: Herstel je data

De handleiding hierboven wordt verondersteld je te helpen bij het verwijderen van Erebus van je computer. Om je gecodeerde bestanden te herstellen, raden we je aan om de gedetailleerde handleiding te gebruiken die opgesteld werd door zondervirus.nl beveiliging expertenHelaas kunnen bestanden die op Linux-systemen zijn vergrendeld, alleen worden hersteld met behulp van gegevensback-ups. Als u die niet heeft, kunnen uw bestanden niet worden hersteld.

Als je bestanden gecodeerd werden door Erebus, kan je verschillende methodes gebruiken om ze te herstellen

Er zijn geen tools beschikbaar voor de decodering van Erebus

Tenslotte zou je er steeds moten aan denken om je pc te beschermen tegen crupto-ransomware. Om je pc tegen Erebus en andere ransomwares te beschermen, gebruik je best een betrouwbare anti-spyware zoals FortectIntego, SpyHunter 5Combo Cleaner of Malwarebytes

Aanbevolen voor jou

Kies een goede webbrowser en verbeter uw veiligheid met een VPN-tool

Online spionage is de laatste jaren in een stroomversnelling geraakt en mensen zijn steeds meer geïnteresseerd in hoe ze hun privacy online kunnen beschermen. Een van de basismethoden om een beveiligingslaag toe te voegen: kies de meest persoonlijke en veilige webbrowser. Hoewel webbrowsers geen volledige privacybescherming en beveiliging kunnen bieden, zijn sommige veel beter in sandboxing, HTTPS-upgrade, actieve contentblokkering, trackingblokkering, phishingbescherming en vergelijkbare privacygerichte functies.

Toch is er een manier om een extra beschermingslaag toe te voegen en een volledig anonieme webbrowserpraktijk te creëren met behulp van Private Internet Access VPN. Deze software leidt het verkeer om via verschillende servers en laat zo uw IP-adres en geolocatie in de vorm van een vermomming achter. De combinatie van een beveiligde webbrowser en Private Internet Access VPN laat u toe om te surfen op het internet zonder het gevoel te hebben dat u bespioneerd wordt of dat u het doelwit bent van criminelen.

Back-upbestanden voor later gebruik, in het geval van een malware-aanval

Softwareproblemen als gevolg van malware of direct gegevensverlies door versleuteling kunnen leiden tot problemen met uw apparaat of permanente schade. Als u over goede, actuele back-ups beschikt, kunt u na een dergelijke gebeurtenis gemakkelijk herstellen en weer aan het werk gaan.

Het is van essentieel belang om updates te maken van uw back-ups na eventuele wijzigingen op het apparaat, zodat u terug kunt keren naar het punt waar u aan werkte wanneer malware iets verandert of problemen met het apparaat gegevens- of prestatiecorruptie veroorzaken. Vertrouw op dergelijk gedrag en maak een dagelijkse of wekelijkse back-up van uw bestanden.

Als u beschikt over de vorige versie van elk belangrijk document of project, kunt u frustratie en problemen voorkomen. Het komt goed van pas wanneer malware uit het niets opduikt. Gebruik Data Recovery Pro voor systeemherstel doeleinden.