Verwijder Petya virus (jun 2018 update) - Verwijdering Handleiding

Petya virus Verwijdering Handleiding

Wat is Het Petya-virus?

De ontwikkelaars van Petya slaan opnieuw toe: de Bad Rabbit-gijzelsoftware dook in oktober 2017 op

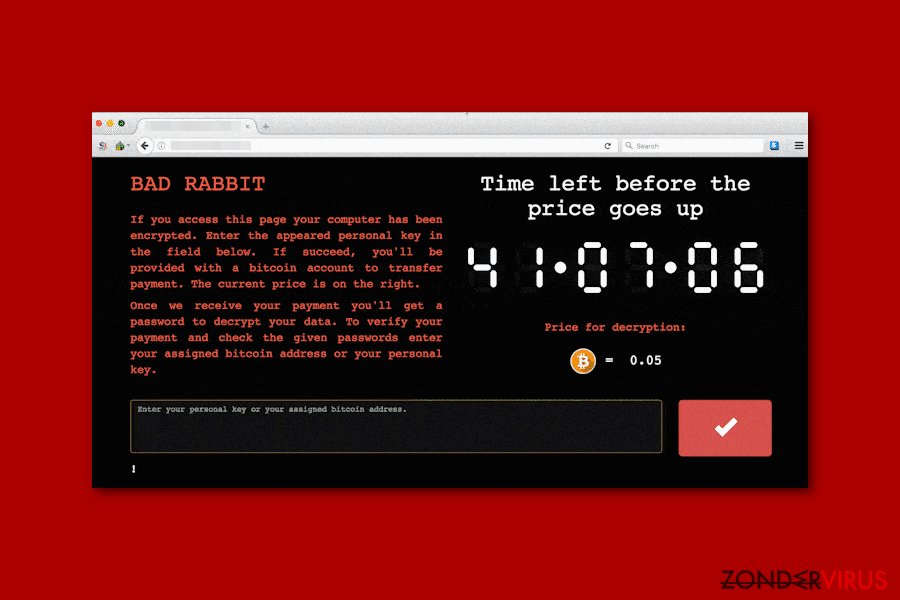

Petya is een gijzelsoftwarevirus dat zich in 2016 begon te verspreiden. Dit jaar is het echter een paar keer geactualiseerd en de meest recente versie verscheen in oktober 2017 als Diskcoder.D of het Bad Rabbit gijzelsoftware-virus. Volgens de huidige rapporten heeft de nieuwste versie van deze gijzelsoftware vooral Russische en Oekraïense organisaties getroffen.

Ook wel bekend als PetrWrap, GoldenEye-gijzelsoftware, Mamba-virus en Mischa-gijzelsoftware, Petya begon op dezelfde manier als WannaCry: de uitbraak werd ineens vanuit het niets gesignaleerd en bleef zich daarna heel snel verspreiden. Sommige antivirusprogramma's identificeren de dreiging als NotPetya en de Nyetya-gijzelsoftware.

De gijzelsoftware heeft al verschillende banken, stroomleveranciers, de bedrijven “Rosneft”, “Maersk”, “Saint-Gobain” en andere bedrijven besmet. Het Oekraïense softwarebedrijf MeDoc is ervan beschuldigd het virus te hebben vrijgegeven. Hoewel het bedrijf deze beschuldigingen heeft ontkend, beweren sommige IT-experts bewijs te hebben waaruit blijkt dat het bedrijf de eerste bron was.

Kort overzicht van de Bad Rabbit-malware

De recente rapporten stellen dat de laatste versie van de Petya-gijzelsoftware op 24 oktober jl. de metro van Kiev en de Odessa International Airport trof. Hoewel de meerderheid van de aanvallen werd gemeld in Rusland (66%) en Oekraïne (12,2%), hebben ook andere landen, zoals Bulgarije, Turkije en Japan onder de Bad Rabbit-gijzelsoftware geleden.

De malware verspreidt zich via een nep-Flash-update die beschikbaar is op beschadigde websites. Het Bad Rabbit-virus wordt uitgevoerd vanaf de install_flash_player.exe die is geïnstalleerd in de Win32/Filecoder.D-map. Bovendien scant de malware een intern netwerk voor op openstaande Windows Server Message Block (SMB)-aandelen. Dezelfde infiltratiestrategie werd gebruikt door WannaCry, en er is geen twijfel dat het meer dan succesvol was. Deze versie van Petya maakt echter geen gebruik van de kwetsbaarheid van EthernalBlue.

Het virus voert volledige schijfversleuteling uit met behulp van de DiskCryptor en een combinatie van RSA-2048 en AES-128-CBC-cryptografie. Aan de gerichte bestanden voegt het ook een .encrypted-bestandsextensie toe. Afgezien van het in gijzeling nemen van bestanden, maakt de malware ook gebruik van het Mimikatz-tool waarmee inloggegevens, inclusief gebruikersnamen en wachtwoorden kunnen worden verzameld.

Na de gegevensversleuteling levert de malware een losgeldbrief af die omleidt naar de betalingswebsite. Aan de slachtoffers wordt gevraagd om 0,05 Bitcoins over te boeken om een ontcijferingswachtwoord te krijgen. Men heeft daarna 41 uur de tijd om te betalen totdat de hoogte van het losgeld omhoog gaat. Het is echter niet aan te raden om het losgeld te betalen. Computergebruikers dienen Petya onmiddellijk te verwijderen met behulp van FortectIntego of een andere betrouwbare software voor het verwijderen van malware.

De Petya-gijzelsoftware is in juni 2017 geactualiseerd

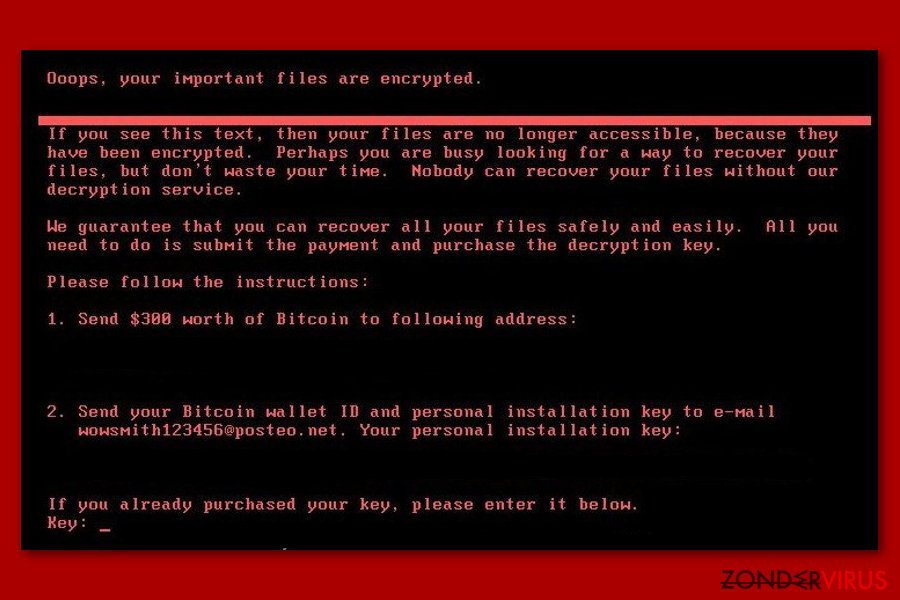

In juni 2016 hebben de cybercriminelen Petya geüpdatet. Daarna gebruikten ze het e-mailadres wowsmith123456@posteo.net om losgeld te innen. Er wordt gevraagd om de tegenwaarde van $ 300 te betalen in Bitcoin in ruil voor het herstellen van de verbinding met de gegevens van de slachtoffers. Oekraïne, het VK, Spanje, Denemarken, Nederland, India en andere landen hebben de aanval al openbaar gemaakt.

De Petya-gijzelsoftware versleutelt de bestanden van het slachtoffer niet één voor één – dit is een duidelijk bewijs van het feit dat het virus onlangs is bijgewerkt. In plaats daarvan start het de computer eerst opnieuw en codeert vervolgens de MFT (master file table) van de harde schijf. De MBR (master boot record) stopt met werken wat de oorzaak is van het falen bij het proberen om de benodigde informatie over bestanden te achterhalen, zoals hun naam, grootte en locatie.

U kunt nog steeds geïnfecteerd raken met het gijzelsoftware-virus na het downloaden van een nep-document van office, dus wees voorzichtig met onbekende e-mails. Echter, The Hacker News heeft gemeld dat het virus DAADWERKELIJK dezelfde Windows SMBv1-kwetsbaarheid heeft gebruikt die eerder werd gebruikt bij de WannaCry-infectie. Zorg ervoor dat u FortectIntego installeert om Petya te verwijderen met zijn schadelijke bestanden, om uzelf te beschermen.

UPDATE: Volgens IT-expert Lawrence Abrams is er een oplossing om de Petya-kaping te voorkomen: computergebruikers zouden een tekstbestand moeten aanmaken met de titel perfc en dat moeten plaatsen in de map C:Windows. Het lijkt erop dat de gijzelsoftware zichzelf verwijdert als het een dergelijk bestand detecteert op het systeem.

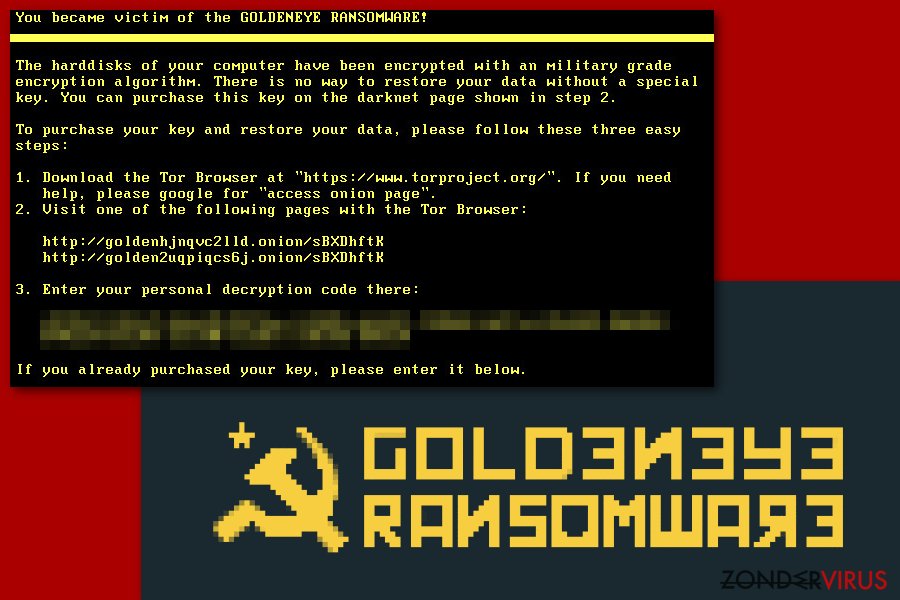

UPDATE juli 2017: Na een lange wachttijd gaven malware-analisten eindelijk een decryptor vrij voor het Petya-virus en het belooft dat het de bestanden zal decoderen die zijn verwerkt door de kwaadaardige code van de gijzelsoftware. De Petya Decryptor bestaat in twee basisvormen: een CD-versie en een Windows-uitvoerbaar bestand. We moeten er rekening mee houden dat deze tool alleen is ontworpen om de individuele decoderingssleutel te extraheren, terwijl het dataherstel kan worden uitgevoerd met behulp van de decoderingssoftware, waaronder Mischa en GoldenEye-decrypters. Meer gedetailleerde instructies over het gebruik van deze hulpmiddelen vindt u in het instructiegedeelte van ons artikel.

Helaas is de decryptor nog steeds machteloos tegen hybride Petya-versies zoals PetyaWrap of EternalPetya.

Kenmerken en gedrag van Petya

Terwijl de virtuele gemeenschap op zoek was naar een snelle oplossing of een andere onderbrekingsschakelaar om de dreiging te beëindigen, hebben IT-experts merkwaardige details onthuld die de houding tegenover deze malware veranderen. Toen de originele versie van Petya verscheen, beschikte het over een “kill disk”-functie. Met andere woorden, zelfs bij het versleutelen van bestanden beheerde het niet de juiste communicatie met de Commando en Controle-servers om de identificatienummers van de slachtoffers te kunnen monitoren.

Verder hebben ExPetr/NotPetya/Petna/Petya ook geknoeid met het ID-proces. Bovendien is een van de e-maildomeinen die verband houden met de daders geannuleerd. Kortom, vanwege deze factoren wordt gegevensherstel onmogelijk omdat aan de computer van het slachtoffer geen specifieke code wordt toegewezen die zou helpen bij het ophalen van de overeenkomende decrypter.

De malware genereert gewoon willekeurige getallen en tekens in plaats van een specifieke sleutel. Met andere woorden, IT-specialisten noemen de malware een gegevenswisser, hoewel het er technisch gezien alleen voor zorgt dat het terugzetten van gegevens nutteloos is. Ten slotte speculeren deskundigen vanwege de omvang van de toegebrachte schade dat de Petya-bedreiging een combinatie van exploten gebruikte: PSExec, WMI en Eternal Blue, om zich te richten op het MKB en lokale netwerken.. Het heeft dus geen zin om de betaling over te boeken, aangezien de betrokken gebruikers hun gegevens niet terug zullen krijgen.

De lijst met Petya-aanvallen

| Naam | Petya |

| Categorie | Gijzelsoftware |

| Slachtoffers | |

| M.E.Doc-servers | De aanval vindt zijn oorsprong in Oekraïne. Het virus begon zich op 18 juni (of eerder) te verspreiden als een update van een populair M.E.Doc-softwarepakket voor boekhouding.The attack originates in Ukraine. |

| De Nationale Bank van Oekraïne |

Later kondigt de Nationale Bank van Oekraïne de “externe cyberaanval” aan. Ze waarschuwt financiële instellingen om extra voorzichtig te zijn met de malware-aanval. |

| Oshchadbank staatsbank |

Na een uur maakt de staatsbank Oshchadbank melding van de beperkte functionaliteit van services voor haar klanten vanwege het gijzelsoftware-virus. |

| Kabinet van de Ministers van Oekraïne | De leden van het Oekraïense ministerie beginnen te tweeten dat hun computers zijn afgesloten door de Petya-gijzelsoftware. |

| Maersk | Vervolgens beweegt het virus verder en infecteert het de containertransportgigant Maersk in Nederland en Denemarken. Het bedrijf stopt alle containerverrichtingen. |

| Rosneft | De Russische oliegigant Rosneft, bevestigt een aanval op dezelfde dag. |

| DLA Piper | DLA Piper, een internationaal advocatenkantoor, maakt melding van malware-aanvallen. Het bedrijf sluit zijn servers af. |

| Mondelez | De Mondelez-kantoren maken melding van de ransomware-aanval op 27 juni. De aanvallen hebben de servers uitgeschakeld. |

| WPP | Een populair marketingbedrijf in het VK, WPP, maakt melding ven een vermoedelijke cyberaanval. Het is duidelijk dat het om de Petya-gijzelsoftware gaat. |

| De metro van Kiev | De metro van Kiev zou op 24 oktober hebben geleden onder een Bad Rabbit-aanval. |

| Odessa International Airport |

De Odessa International Airport meldde ook dat ze op dezelfde dag in oktober werden getroffen door de gijzelsoftware. |

Helaas groeit het aantal slachtoffers nog steeds. Ze hebben niet allemaal melding gemaakt van hun problemen in verband met Petya. Er wordt echter aangenomen dat er enkele duizenden bedrijven zijn geïnfecteerd met deze gijzelsoftware.

De functionaliteit van de gijzelsoftware

Zoals we al vermeldden, herstart deze malware onmiddellijk de computer, dit, in tegenstelling tot de andere gijzelsoftwareprogramma's. Wanneer de computer opnieuw wordt opgestart, verschijnt er een bericht op het scherm met de melding:

DO NOT TURN OFF YOUR PC!

IF YOU ABORT THIS PROCESS, YOU COULD DESTROY ALL OF YOUR DATA!

PLEASE ENSURE THAT YOUR POWER CABLE IS PLUGGED IN!

Hoewel het op een systeemfout kan lijken, voert het Petya-virus in feite op een gegeven moment stiekem een bestandscodering uit op de achtergrond van het systeem. Als de gebruiker probeert het systeem opnieuw op te starten of als de bestandsversleuteling wordt uitgevoerd, verschijnt een vuurrood skelet op het scherm samen met de tekst “DRUK OP EEN KNOP!”. Nadat u op een toets heeft gedrukt, verschijnt er een nieuw venster met een losgeldbrief.

In het begin van zijn functionaliteit werd het slachtoffer meestal gevraagd om 0,9 BitCoin te betalen, wat overeenkomt met ongeveer $ 400. Nu vraagt het echter om de tegenwaarde van $ 300 in Bitcoin. Daarom kunnen verschillende bedrijven, die over veel computers beschikken, gevraagd om een ander bedrag aan losgeld te betalen.

De Petya-gijzelsoftware codeert bestanden met zeer complexe RSA-4096 en AES-256 algoritmen, die zelfs worden gebruikt voor militaire doeleinden. Een dergelijke code is onmogelijk te decoderen zonder een privésleutel. Natuurlijk, meestal wordt bij andere gijzelsoftware-programma’s zoals het Locky-virus, het CryptoWall-virus en CryptoLocker, deze privésleutel opgeslagen op een externe server, die alleen toegankelijk is door het losgeld te betalen aan de makers van het virus.

Gijzelsoftware veroorzaakt nog meer problemen dan de gegevensversleuteling

Zodra dit virus zich in het systeem bevindt, zal het proberen de Windows-opstartbestanden of de zogenaamde master boot record te overschrijven, wat nodig is om uw besturingssysteem te laden. U kunt het Petya-virus niet van uw computer verwijderen, tenzij u uw MBR-instellingen herstelt.

Zelfs als u deze instellingen kunt herstellen en het virus van uw systeem kunt verwijderen, blijven uw bestanden helaas vergrendeld omdat het verwijderen van het virus de gecodeerde documenten niet ontsleutelt, maar alleen de besmette bestanden verwijdert. Vanzelfsprekend is deze procedure essentieel als u uw computer wilt blijven gebruiken. We adviseren u om geavanceerde en gerenommeerde antivirusprogramma's zoals FortectIntego te gebruiken voor de verwijdering van Petya.

Beveiligingsexperts hebben zojuist aangekondigd over de decryptiesleutel van gijzelsoftware, die u kan helpen om uw bestanden te decoderen met het speciale algoritme. Om een kans te krijgen om dit algoritme te gebruiken, moet u deze website bezoeken. Het decoderen van uw bestanden zou echter niet uw enige kopzorg moeten zijn.

U moet er ook voor zorgen dat u de Petya-gijzelsoftware van uw computer verwijdert voordat het met de tweede codering van uw bestanden kan starten. Als u problemen ondervindt bij het verwijderen, kijk dan in de gedetailleerde gids op de tweede pagina van dit bericht.

Versies van Petya

Deze gijzelsoftware is sinds het op internet kwam in 2016 constant verder gegroeid: de ontwikkelaars van Petya hebben al de volgende gijzelsoftware-versies vrijgegeven:

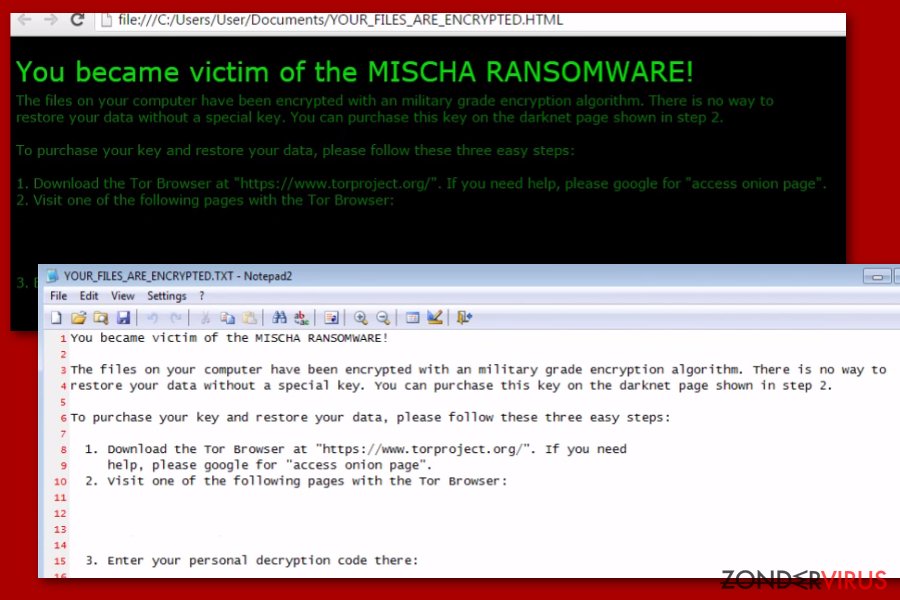

De Mischa-gijzelsoftware werd voor het eerst gespot in mei 2016. Het is bekend dat het deel uitmaakt van de Janus Cybercrime Solutions-campagne via welk amateurhackers zich bij het aangesloten netwerk van Petya kunnen aansluiten. Als u echter een van zijn distributeurs wilt worden, moet u een registratievergoeding betalen.

Afhankelijk van de hoogte van de losgeldbetaling, kunnen de gebruikers tot 85% van het inkomstenaandeel verdienen voor het verspreiden van het virus op het internet. Als u zelfs overweegt om u aan te sluiten bij zo'n kwaadaardig bedrijf, houd er dan rekening mee dat voor de makers niets heilig is en dat ze ook gemakkelijk van u kunnen profiteren, dus wees voorzichtig.

De Petrwrap-gijzelsoftware behoort niet tot de Janus Cybercrime Solutions-campagne die wordt beschouwd als een gelieerd netwerk van de gijzelsoftware. Het is een afzonderlijk virus dat is gebaseerd op het gewijzigde Petya's ECDH-algoritme, waardoor de ontwikkelaars privé- en openbare sleutels buiten het RaaS-systeem om kunnen genereren.

De malware gebruikte een kwetsbaar RDP-netwerk en de PsExec-tool om PC-systemen te infiltreren en het virus te lanceren. Desondanks is het ook mogelijk om de malware binnen te krijgen na het downloaden van een geïnfecteerde e-mailbijlage.

Het GoldenEye gijzelsoftware-virus lijkt veel op Petya. Om het slachtoffer zijn of haar verlies te tonen, voegt het specifieke bestandsextensies aan de doelbestanden toe. Het virus omzeilt ook het Gebruikersaccountbeheer (= User Account Control = UAC) om een aanval op laag niveau te implementeren en de Petya-gijzelsoftware in het systeem te droppen. Als de UAC is ingesteld op het maximum, wordt het slachtoffer herhaaldelijk gevraagd om toe te staan dat het schadelijke programma wijzigingen op de computer aanbrengt. Bij een “Ja” gaat de malware draaien.

De Mamba-gijzelsoftware is op zichzelf extreem gevaarlijk en kan vrijwel elke pc infecteren, maar de primaire doelen zijn de computers van Duitse bedrijven. Dit schadelijke programma komt op stiekeme wijze de computers van de slachtoffers binnen en voert zijn schadelijke activiteiten uit zonder dat de eigenaar van de computer zelfs maar vermoedt dat de computer mogelijk wordt bedreigd.

In deze versie slaagden hackers er uiteindelijk in om een Salsa20-coderingsalgoritme toe te passen, waardoor de eerdere kwetsbaarheden van de Petya werden geëlimineerd. Voor het overige werkt het virus op dezelfde manier als de vorige versie en verspreidt het zich in de vorm van een beschadigd PDF-bestand. De virusontwikkelaars gebruiken voornamelijk spam-e-mails en nep-software-updates om de dreiging te verspreiden.

Het Bad Rabbit gijzelsoftware-virus is ook bekend als Diskcoder.D. Het werd ontdekt in oktober 2017 toen het organisaties in Rusland en Oekraïne trof. Malware gebruikt een combinatie van AES- en RSA-versleutelingscodes en voegt gecodeerde bestandsextensies toe. Deze versie van malware verspreidt zich via nep-Flash-updates en kan SMB-kwetsbaarheden misbruiken. Bovendien kan het niet alleen bestanden coderen en eisen om 0,05 Bitcoins te betalen, maar ook de inloggegevens stelen.

Infiltratiemethoden en preventietips

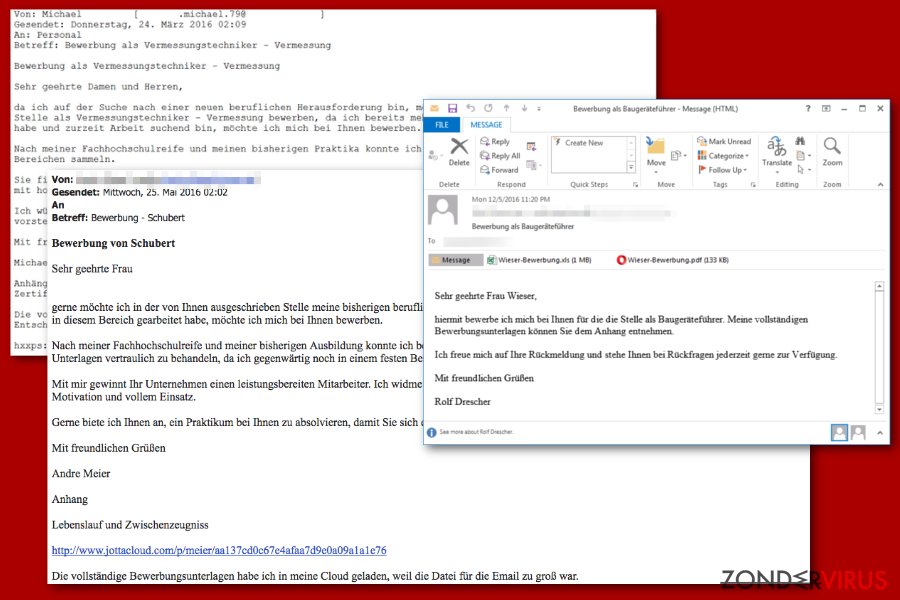

Het Petya-virus wordt meestal verspreid via spam-e-mails, die een Dropbox-downloadlink bevatten naar een bestand met de naam “application folder-gepackt.exe”. Het virus wordt geactiveerd wanneer het genoemde bestand wordt gedownload en geopend. De nieuwste versie van dit virus gebruikt echter het CVE-2017-0199 Office RTF-beveiligingslek om een computer te infiltreren.

Omdat u al weet hoe dit virus zich verspreidt, heeft u misschien al een idee hoe u uw computer kunt beschermen tegen deze virusaanval. Natuurlijk moet u voorzichtig zijn met het openen van e-mails die worden ontvangen van verdachte en onbekende bronnen, met zogenaamd relevante informatie die geen betrekking heeft op de door u verwachte correspondentie.

U moet er ook zeker van zijn dat u MS17-010 en andere Microsoft-reparaties downloadt om het SMB-beveiligingslek te verhelpen. Op het moment wordt het verondersteld een van de bronnen van gijzelsoftware te zijn. Zorg er ten slotte voor dat u uw systeem uitrust met betrouwbare antivirussoftware en deze up-to-date houdt.

Om uw bestanden te beschermen tegen versleuteling, is het altijd aan te raden om van tijd tot tijd een back-up van uw bestanden te maken. In dit geval moet u ervoor zorgen dat uw belangrijke gegevens worden opgeslagen op drie fysieke plaatsen, zoals de cloud, een externe schijf, enzovoort.

Instructies voor het totaal verwijderen van Petya

Zoals we al vermeldden, is het verwijderen van de Petya-gijzelsoftware van uw computer essentieel voor de veiligheid van uw toekomstige bestanden. Het herstellen van gegevens van externe schijfeenheden kan ook alleen worden uitgevoerd als het virus en alle bijbehorende onderdelen volledig zijn verwijderd van de pc. Anders kan Petya ook de bestanden op deze externe platforms infiltreren en vergrendelen.

U kunt het virus niet van uw computer verwijderen via de eenvoudige verwijderingsprocedure, omdat een dergelijke optie niet mogelijk is bij dit schadelijke programma. Dit betekent dat u het virus automatisch moet verwijderen. Automatische verwijdering van Petya moet worden uitgevoerd met behulp van een vertrouwde antivirussoftware, die dit virus op uw computer zal detecteren en zal verwijderen. Voor deze taken raden we FortectIntego, SpyHunter 5Combo Cleaner of Malwarebytes aan.

Als u enig probleem ondervindt bij het automatisch verwijderen van dit virus of als het uw antivirus blokkeert, kunt u altijd onze gedetailleerde instructies voor het verwijderen van virussen raadplegen aan het einde van dit artikel.

Manuele Petya virus Verwijdering Handleiding

Gijzelsoftware: handmatig gijzelsoftware verwijderen in veilige modus

Als u Petya uit Windows wilt verwijderen met behulp van de Veilige modus (Safe Mode), moet u er rekening mee houden dat dit een complexe cyberinfectie is. Verwacht niet dat het uw computer gemakkelijk vrijgeeft. Gebruik de volgende instructies om u te helpen uw anti-virus gemakkelijker op te starten:

Belangrijk! →

Een handmatige verwijdering gids zou te ingewikkeld kunnen zijn voor occasionele computergebruikers. Het vereist dat geavanceerde IT-kennis correct worden uitgevoerd (als vitale systeembestanden worden verwijderd of beschadigd, kan dit leiden tot een volledige aantasting van Windows), en het kan ook uren duren om te voltooien. Daarom raden wij je aan de automatische methode hierboven te gebruiken.

Stap 1. Toegang tot veilige modus met netwerken

Handmatige verwijdering van malware kan het beste worden uitgevoerd in de veilige modus.

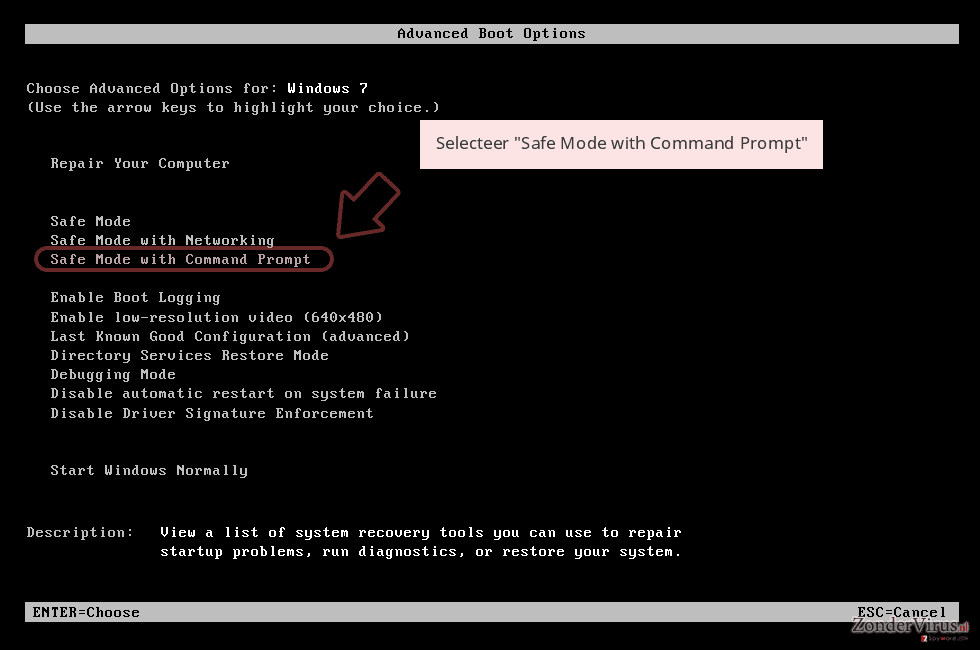

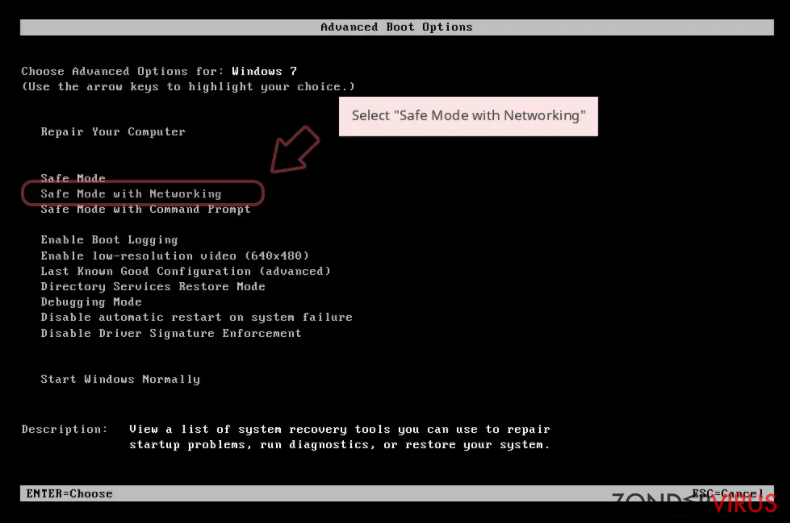

Windows 7 / Vista / XP

- Klik Start > Afsluiten > Herstart > OK

- Wanneer je computer actief wordt, druk dan op de F8 toets (als dat niet werkt, probeer dan F2, F12, Del, enz. – het hangt allemaal af van je moederbord model) meerdere malen totdat je het Advanced Boot Options venster ziet.

- Selecteer Veilige Modus met Netwerk in de lijst.

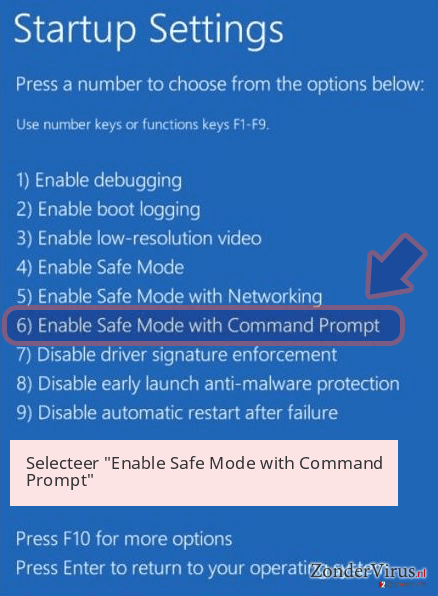

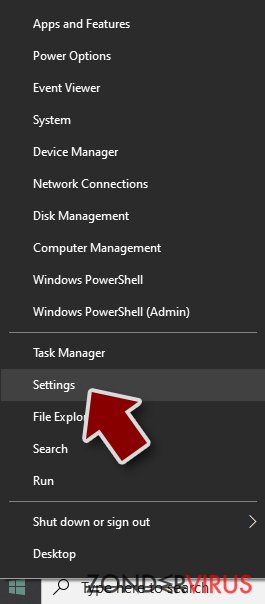

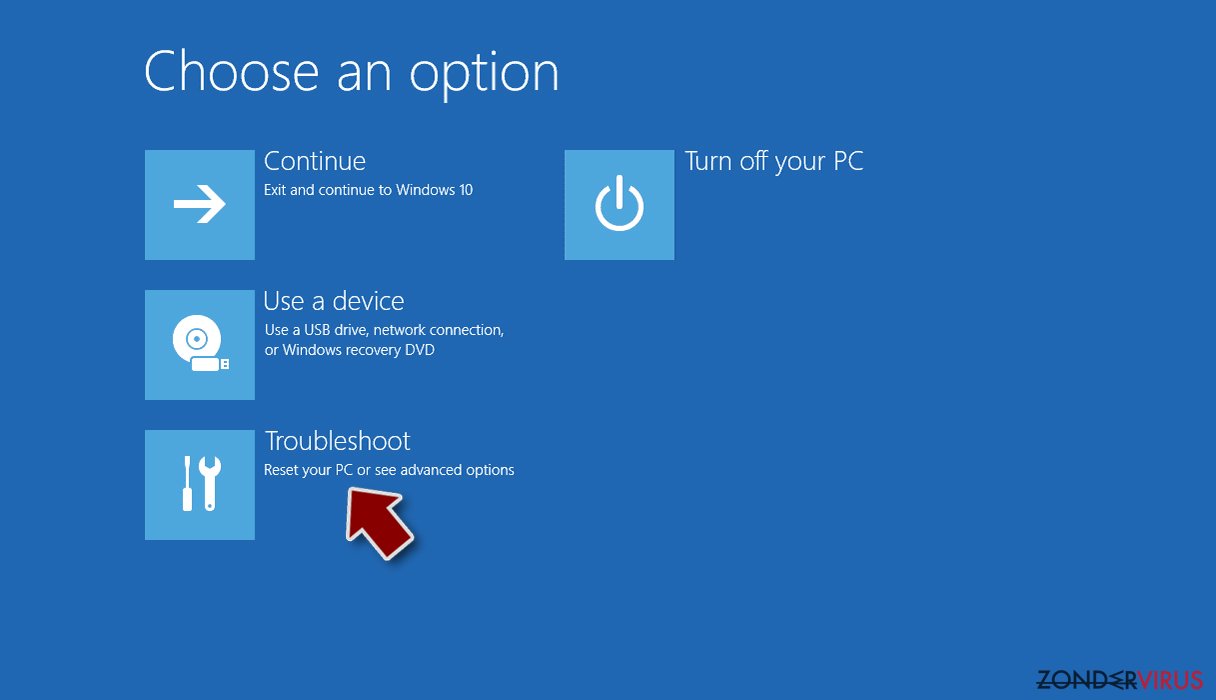

Windows 10 / Windows 8

- Klik met de rechtermuisknop op Start en selecteer Instellingen.

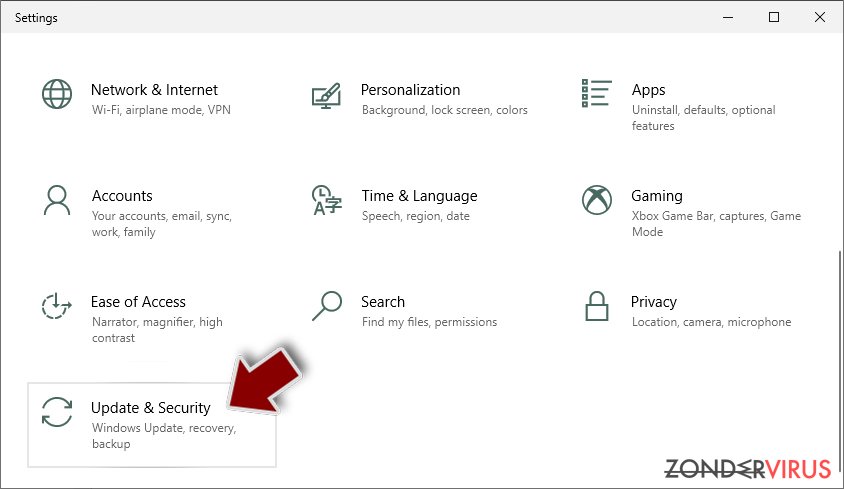

- Scroll naar beneden en kies Update & Security.

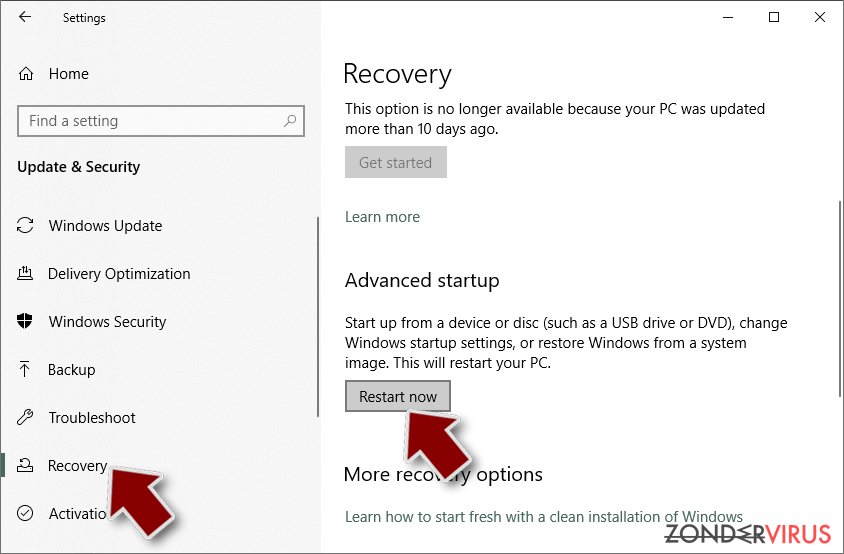

- Kies Herstel aan de linkerkant van het venster.

- Scroll nu naar beneden naar het onderdeel Geavanceerd opstarten.

- Klik op Nu opnieuw heropstarten.

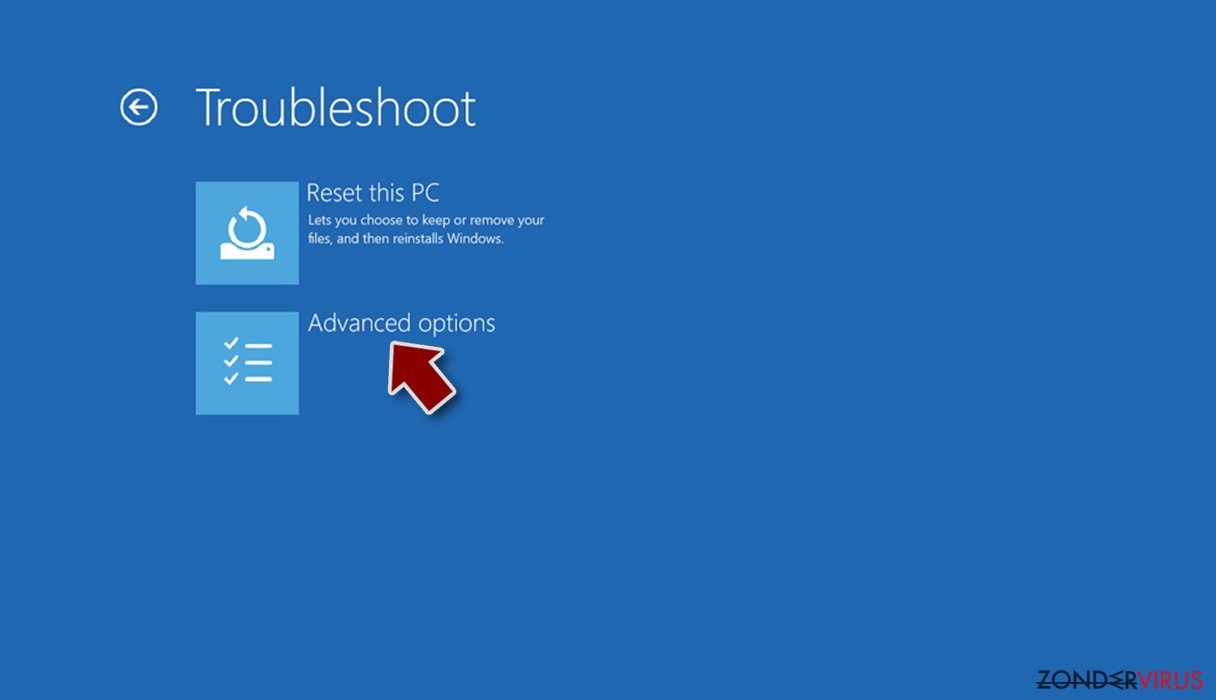

- Selecteer Probleemoplossing

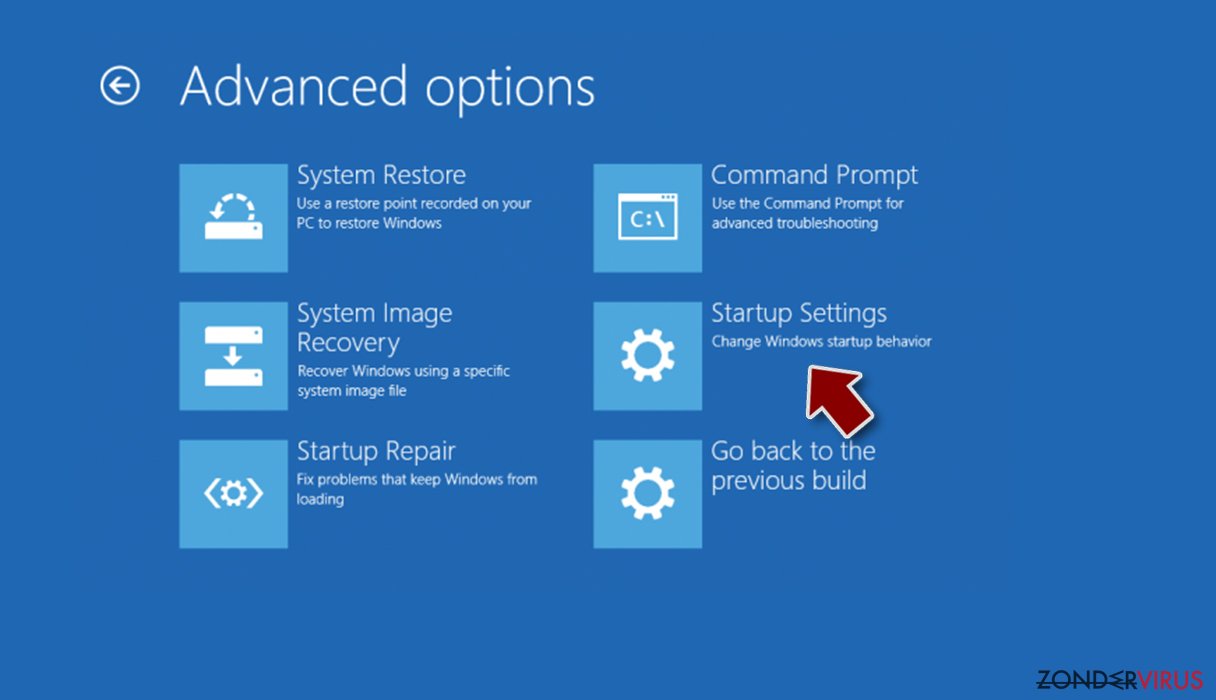

- Ga naar Geavanceerde opties.

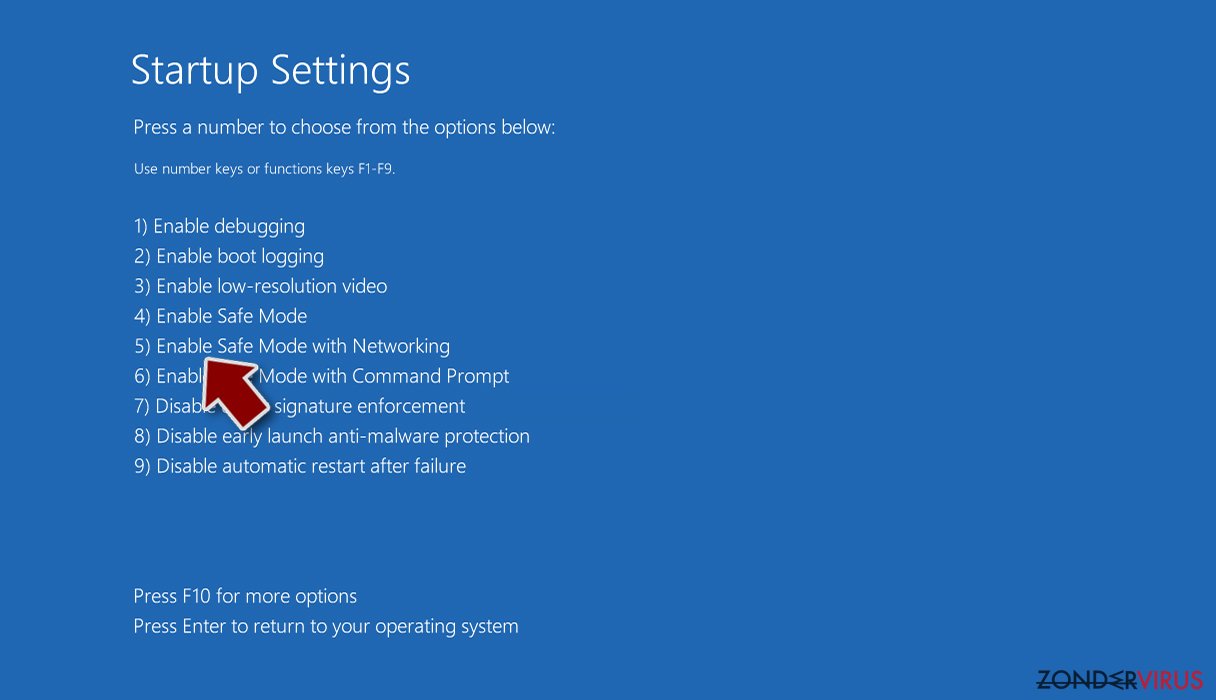

- Selecteer Opstartinstellingen.

- Klik op Herstarten.

- Klik nu op 5 of klik op 5) Veilige modus met Netwerken inschakelen.

Stap 2. Sluit verdachte processen af

Windows Taakbeheer is een handig hulpmiddel dat alle processen toont die op de achtergrond draaien. Als malware een proces uitvoert, moet je het afsluiten:

- Klik op Ctrl + Shift + Esc op je toetsenbord om Windows Taakbeheer te openen.

- Klik op Meer details.

- Scroll naar beneden naar het gedeelte Achtergrond processen en kijk of er iets verdachts is.

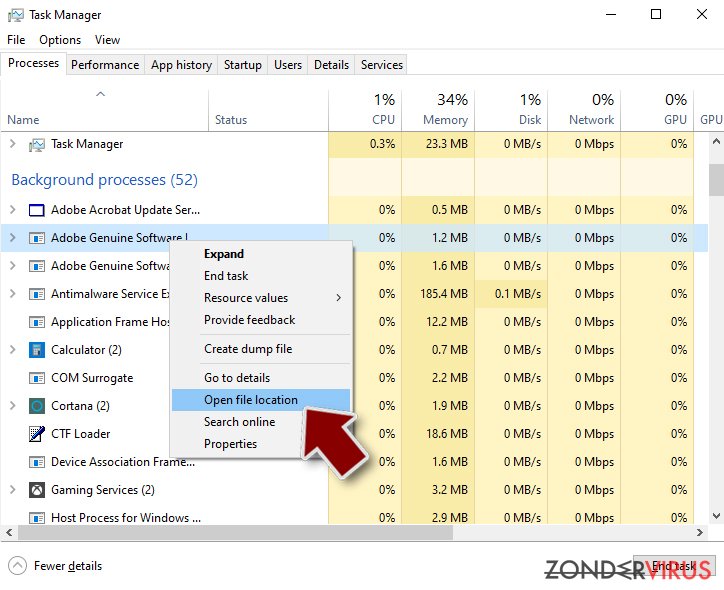

- Klik met de rechtermuisknop en selecteer Open bestandslocatie.

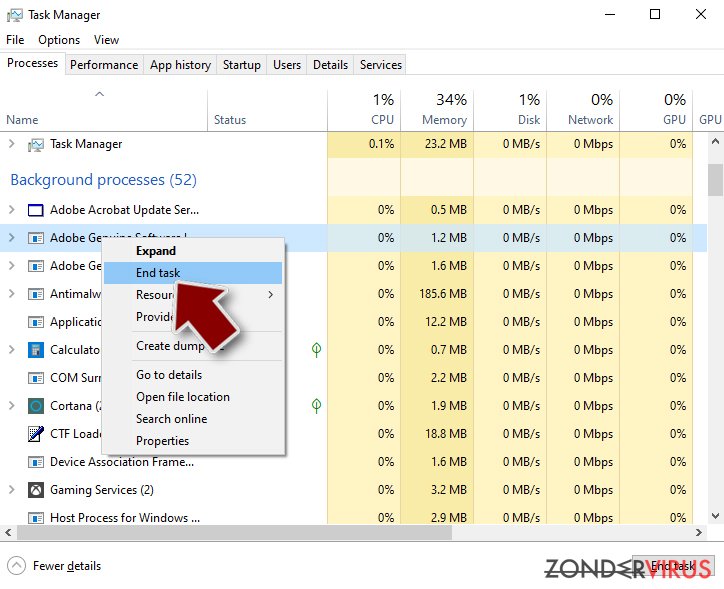

- Go back to the process, right-click and pick End Task.

- Verwijder de inhoud van de schadelijke map.

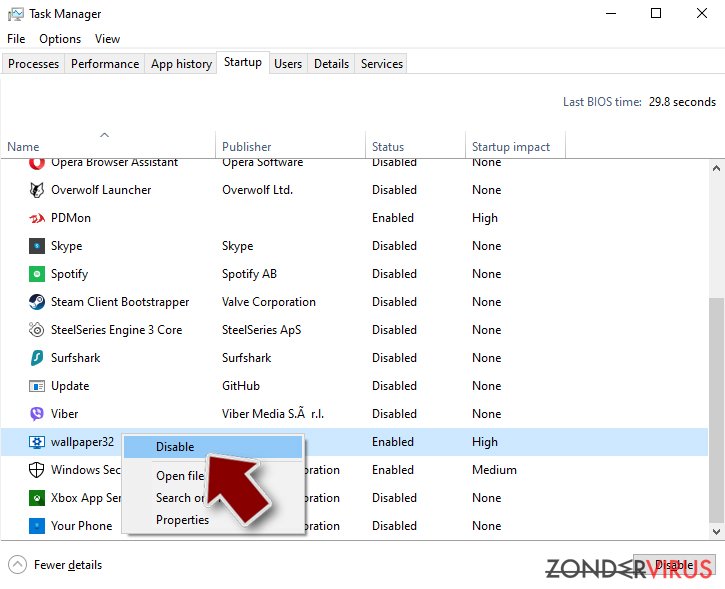

Stap 3. Controleer programma Opstarten

- Klik op Ctrl + Shift + Esc op je toetsenbord om Windows Taakbeheer te openen.

- Ga naar tabblad Opstarten.

- Klik met de rechtermuisknop op het verdachte programma en kies Uitschakelen.

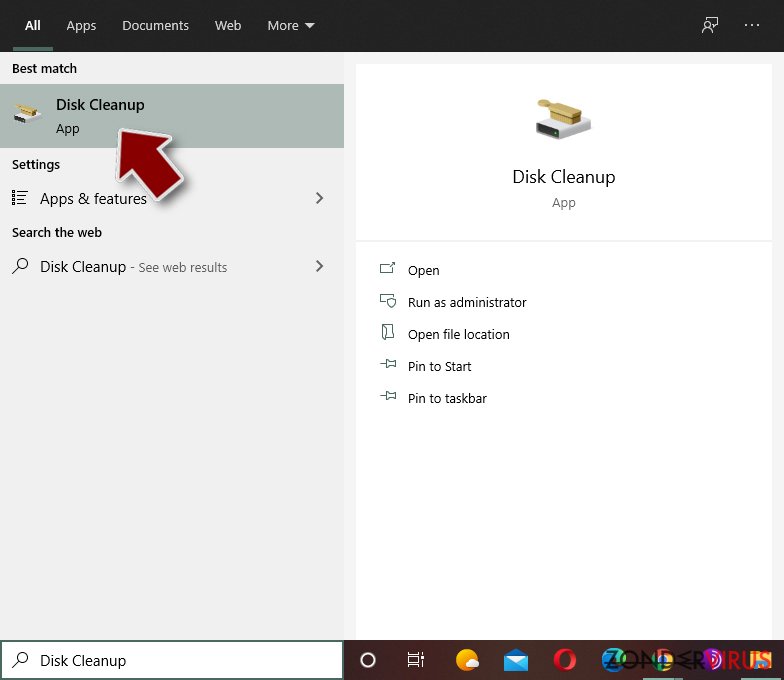

Stap 4. Verwijder virusbestanden

Malware-gerelateerde bestanden kunnen op verschillende plaatsen in je computer worden gevonden. Hier zijn instructies die je kunnen helpen ze te vinden:

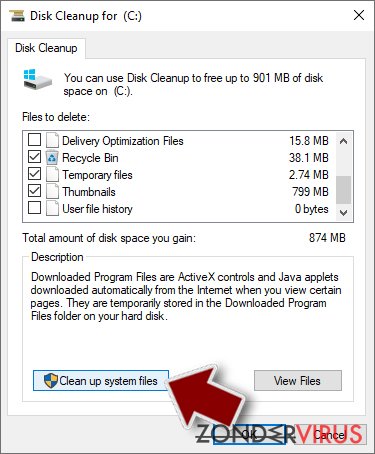

- Typ in Windows Zoeken Schijfopruiming in en klik op Enter.

- Selecteer de schijf die je wilt opschonen (C: is standaard je hoofdschijf en is waarschijnlijk de schijf met de schadelijke bestanden).

- Blader door de lijst met te verwijderen bestanden en selecteer het volgende:

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Kies systeembestanden opschonen.

- Je kunt ook zoeken naar andere schadelijke bestanden die verborgen zijn in de volgende mappen (typ deze items in Windows Zoeken en klik op Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Herstart de pc in normale modus wanneer je klaar bent.

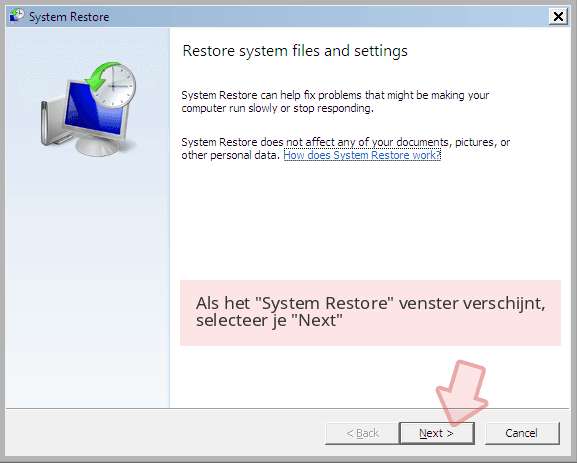

Verwijder Petya door System Restore te gebruiken

Volg de volgende stappen op om de malware te verwijderen met behulp van Systeemherstel (Sytem Restore). Houd er rekening mee dat dit een van de meest nare kenmerken van de meeste soorten gijzelsoftware is dat ze zullen proberen te voorkomen dat ze worden verwijderd van het geïnfecteerde apparaat.

-

Stap 1: Herstart je computer in Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klik op Start → Shutdown → Restart → OK.

- Als je pc actief wordt begin dan meerdere keren te drukken op F8 tot je het Advanced Boot Options venster ziet

-

Selecteer Command Prompt uit de lijst

Windows 10 / Windows 8- Druk op de Power knop in het Windows aanmeld scherm. Druk nu op Shift op je toetsenbord en hou ingedrukt, en klik dan op Restart.

- Selecteer nu Troubleshoot → Advanced options → Startup Settings en tenslotte druk op Restart

-

Zodra je pc actief wordt, selecteer je Enable Safe Mode with Command Prompt in het Startup Settings venster

-

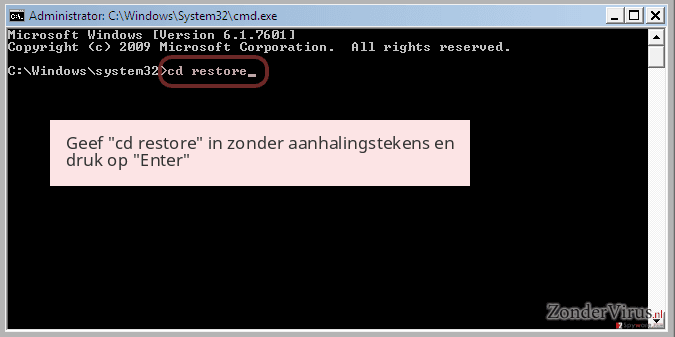

Stap 2: Herstel je systeembestanden en instellingen

-

Zodra het Command Prompt venster verschijnt, geef je cd restore in en klik op Enter

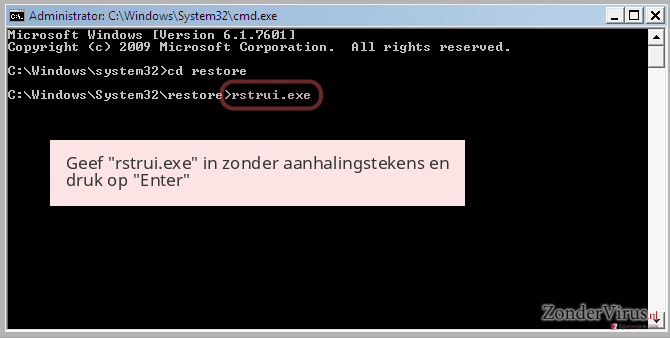

-

Typ nu rstrui.exe en klik opnieuw op Enter.

-

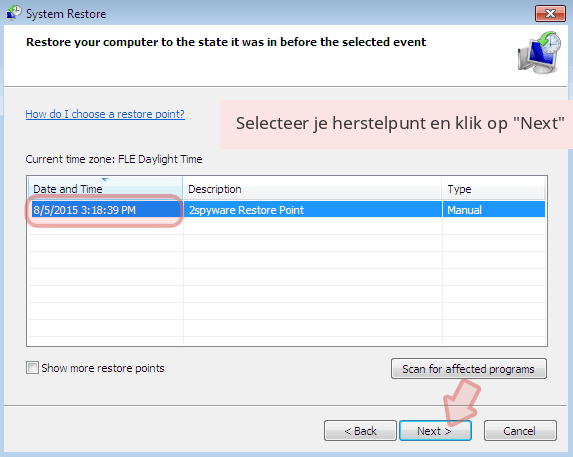

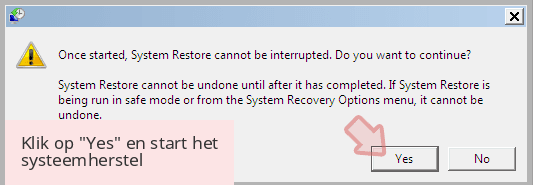

Als een nieuw venster verschijnt, klik je op Next en seleteer het herstelpunt dat voor de infiltratie van Petya is. Klik nadien op Next

-

Klik nu op Yes om het systeemherstel te starten

-

Zodra het Command Prompt venster verschijnt, geef je cd restore in en klik op Enter

Bonus: Herstel je data

De handleiding hierboven wordt verondersteld je te helpen bij het verwijderen van Petya van je computer. Om je gecodeerde bestanden te herstellen, raden we je aan om de gedetailleerde handleiding te gebruiken die opgesteld werd door zondervirus.nl beveiliging expertenAls je bestanden gecodeerd werden door Petya, kan je verschillende methodes gebruiken om ze te herstellen

Wat is het nut van Data Recovery Pro?

Data Recovery Pro is waarschijnlijk de snelste oplossing voor het decoderen van gegevens. Het vereist geen extra voorbereiding of vaardigheid en is redelijk effectief als het gaat om het herstelproces. Hier verklaren we hoe u het kunt gebruiken:

[GIS=method-2]

Windows Vorige versies is een van de opties voor gegevensherstel die het Windows-besturingssysteem biedt als een ingebouwde functie. Houd er rekening mee dat deze hersteltechniek alleen werkt als de functie Systeemherstel (System Restore) is ingeschakeld. Aarzel niet om het eens uit te proberen:

- Download Data Recovery Pro;

- Volg de stappen in de Data Recovery Setup en installeer het programma op je computer;

- Start het en scan je computer op bbestanden gecodeerd door de Petya ransomware;

- Herstel ze.

ShadowExplorer om te helpen bij het decoderen van bestanden die zijn gecodeerd door Petya

Helaas verwijdert de Petya-gijzelsoftware de Volume Schaduw kopieën (Volume Shadow Copies) van de bestanden die het codeert, zodat het onmogelijk is om ShadowExplorer te gebruiken voor hun herstel.

- Download Shadow Explorer (http://shadowexplorer.com/);

- Volg de Shadow Explorer Setup Wizard en installeer deze toepassing op je computer;

- Start het programma en doorloop het drop down menu in de linker bovenhoek om de schijf van je gecodeerde data te selecteren. Kijk welke mappen er zich bevinden;

- Rechter muisklik op de map die je wilt herstellen en selecteer “Export”. Je kan ook selecteren waar je het wilt bewaren.

De Petya-decryptor voor Mischa en Goldeneye-versies is nu beschikbaar

Als de bestanden op uw apparaat zijn gecodeerd door Goldeneye- of Mischa-versies, moet u eerst de extractie-software voor de persoonljke sleutel downloaden en de decoderingssleutel genereren. Volg dit proces om dit te laten werken:

- Zoek uit wat uw slachtoffer-ID is. Dit kan zijn opgenomen in de losgeldbrief of u vindt het aan het einde van elk gecodeerd document.

- Kopieer het ID in een .txt-bestand en draai vervolgens de eerder gedownloade tool op uw computer om de sleutel te genereren.

- Sla de uitgepakte sleutel op

- Verkrijg de Mischa of Goldeneye-decryptiesoftware

- Selecteer het bestand dat u wilt decoderen (we raden u aan een kopie te maken van de bestanden die u wilt decoderen om decoderingsfouten en mogelijk verlies van gegevens te voorkomen).

- Voer de opgeslagen herstelsleutel in op de daarvoor bestemde gebieden en klik op “Decoderen” (“Decrypt”).

- Als het resultaat van de decodering succesvol is, gaat u verder met het decoderen van de rest van uw computerbestanden door de decryptor te voorzien van de extensies die het virus aan de gecodeerde bestanden heeft toegevoegd.

Tenslotte zou je er steeds moten aan denken om je pc te beschermen tegen crupto-ransomware. Om je pc tegen Petya en andere ransomwares te beschermen, gebruik je best een betrouwbare anti-spyware zoals FortectIntego, SpyHunter 5Combo Cleaner of Malwarebytes

Aanbevolen voor jou

Kies een goede webbrowser en verbeter uw veiligheid met een VPN-tool

Online spionage is de laatste jaren in een stroomversnelling geraakt en mensen zijn steeds meer geïnteresseerd in hoe ze hun privacy online kunnen beschermen. Een van de basismethoden om een beveiligingslaag toe te voegen: kies de meest persoonlijke en veilige webbrowser. Hoewel webbrowsers geen volledige privacybescherming en beveiliging kunnen bieden, zijn sommige veel beter in sandboxing, HTTPS-upgrade, actieve contentblokkering, trackingblokkering, phishingbescherming en vergelijkbare privacygerichte functies.

Toch is er een manier om een extra beschermingslaag toe te voegen en een volledig anonieme webbrowserpraktijk te creëren met behulp van Private Internet Access VPN. Deze software leidt het verkeer om via verschillende servers en laat zo uw IP-adres en geolocatie in de vorm van een vermomming achter. De combinatie van een beveiligde webbrowser en Private Internet Access VPN laat u toe om te surfen op het internet zonder het gevoel te hebben dat u bespioneerd wordt of dat u het doelwit bent van criminelen.

Back-upbestanden voor later gebruik, in het geval van een malware-aanval

Softwareproblemen als gevolg van malware of direct gegevensverlies door versleuteling kunnen leiden tot problemen met uw apparaat of permanente schade. Als u over goede, actuele back-ups beschikt, kunt u na een dergelijke gebeurtenis gemakkelijk herstellen en weer aan het werk gaan.

Het is van essentieel belang om updates te maken van uw back-ups na eventuele wijzigingen op het apparaat, zodat u terug kunt keren naar het punt waar u aan werkte wanneer malware iets verandert of problemen met het apparaat gegevens- of prestatiecorruptie veroorzaken. Vertrouw op dergelijk gedrag en maak een dagelijkse of wekelijkse back-up van uw bestanden.

Als u beschikt over de vorige versie van elk belangrijk document of project, kunt u frustratie en problemen voorkomen. Het komt goed van pas wanneer malware uit het niets opduikt. Gebruik Data Recovery Pro voor systeemherstel doeleinden.