Verwijder CryptoMix virus (Verwijdering Handleiding) - geüpdatet aug 2017

CryptoMix virus Verwijdering Handleiding

Wat is CryptoMix-gijzelsoftware-virus?

Een nieuwe variant van CryptoMix is in juli 2017 vrijgegeven

CryptoMix is een bestandsversleutelend virus dat in het voorjaar van 2016 is ontdekt en sindsdien meerdere keren werd bijgewerkt. Beveiligingsexperts slaagden erin om de code van enkele varianten te breken en decryptie-software te creëren. Maar, de cybercriminelen hebben nieuwe versies van deze gijzelsoftware vrijgegeven.

In juli 2017 ontdekten analisten een gloednieuwe variant die zich op internet verspreidde. Net als de vorige variant CryptoMix Wallet en de Azer-gijzelsoftware, is het onlangs opgedoken Exte-gijzelsoftware-virus ook nog niet decodeerbaar. Daarom is het beter om voorzorgsmaatregelen te nemen om deze virussen te vermijden.

Deze crypto-malware infiltreert de computers van de slachtoffers met behulp van spam. Zodra het dat heeft gedaan, vindt het de vooraf bepaalde bestanden en versleutelt ze met een geavanceerd RSA-2048-versleutelingsalgoritme. Oorspronkelijk voegt de malware .email[supl0@post.com]id[\[[a-z0-9]{16}\]].lesli of een .lesli-bestandsextensie toe aan de bestanden waar het zich op richt.

Andere varianten kunnen gecodeerde bestanden bevatten met .CRYPTOSHIELD, .code, .revenge, .scl, .rscl, .rdmk, .rmd, .wallet, .azer, .Mole02, .EXTE, enz. -extensies.

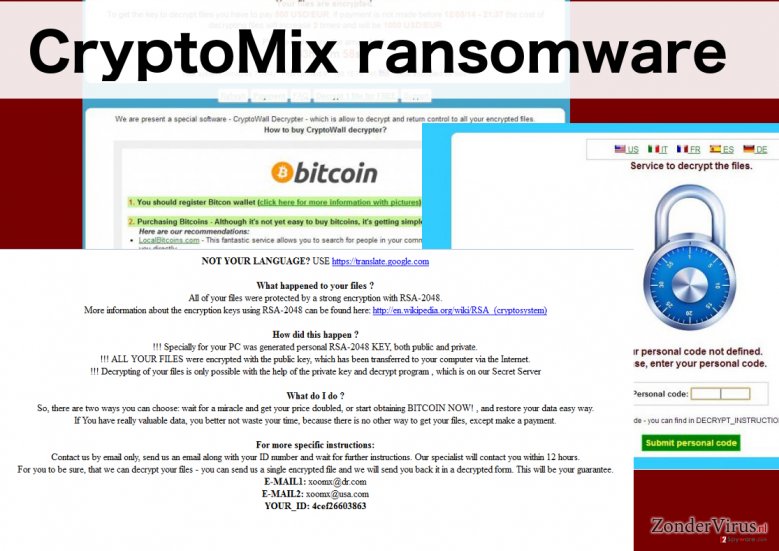

Wanneer bestanden eenmaal zijn gecodeerd, deponeert de gijzelsoftware een losgeldbrief genaamd INSTRUCTION RESTORE FILES.TXT waarin de slachtoffers wordt gevraagd om de cybercriminelen via een meegeleverd e-mailadres te contacteren (xoomx[@]dr.com en xoomx[@]usa.com) om de speciale decryptiesleutel te kunnen verkrijgen die gewoonlijk in een bepaalde externe map wordt opgeslagen.

Bijgewerkte versies gebruiken verschillende losgeldbrieven met namen, zoals _HELP_INSTRUCTION.TXT, !!! HELP_FILE !!! #, # RESTORING FILES # .HTML of # RESTORING FILES # .TXT.

Om toegang te krijgen tot de decryptiesleutel, moet het slachtoffer veel geld betalen in de vorm van losgeld. U moet echter eerst Cryptomix verwijderen, omdat het gemakkelijk een andere partij van uw bestanden kan versleutelen. Verwijdering van gijzelsoftware vereist de installatie van een krachtig programma voor het verwijderen van malware, zoals FortectIntego, en om daarmee een volledige systeemscan uit te voeren.

Deze crypto-malware is vergelijkbaar met de CryptoWall 3.0, CryptoWall 4.0 en CryptXXX-virussen. In tegenstelling tot deze kwaadaardige programma's stelt CryptoMix echter dat de verzamelde winst wordt gebruikt voor een goede oorzaak: liefdadigheid.

De gijzelsoftware-ontwikkelaars, die zich het Cham-team noemen, hebben ook een “Gratis technische ondersteuning” aangeboden voor degenen die besloten hebben om te betalen. Als u al deze vreemde beloften opzij legt, moet u onthouden dat u met echte cybercriminelen omgaat, zodat u hun bevelen niet moet opvolgen en hun louche zaken niet moet ondersteunen.

Zelfs als u besluit om het losgeld te betalen in ruil voor uw bestanden, moet u er rekening mee houden dat u geen toegang krijgt tot de decryptiesleutel die u nodig heeft of dat de sleutel zelf gecorrumpeerd is.

Daarom raden we u af om de orders van de hackers op te volgen die in het INSTRUCTION RESTORE FILE.TXT-bestand worden verstrekt. Dit om losgeld vragende bericht verschijnt in elke map die gecodeerde gegevens bevat. Van het CryptoMix-virus wordt gezegd dat het de verbazingwekkende hoeveelheid van 862 bestandstypen kan coderen. Het is dus onmogelijk om het te overzien.

Meer pratend over de inhoud van de losgeldbrief, informeren de cybercriminelen een slachtoffer over twee verschillende e-mailadressen, xoomx [@] dr.com en xoomx [@] usa.com, die gebruikt zouden moeten worden om de ontwikkelaars van de Cryptomix-gijzelsoftware te contacteren en de getroffen bestanden te herstellen.

Na het mailen van de hackers, wordt het slachtoffer vervolgens een link en een wachtwoord naar een One Time Secret-servicewebsite toegestuurd die kan worden gebruikt voor het uitwisselen van anonieme berichten met hackers. Aanvankelijk kunnen de hackers proberen om het slachtoffer te overtuigen om te betalen ter wille van het goede doel. Natuurlijk vinden we niemand die bereid is om het losgeld van $ 1900 te betalen in ruil voor zijn of haar bestanden.

Bovendien kunnen cybercriminelen beginnen met u te dreigen om het losgeld te verdubbelen als het niet binnen 24 uur betaald wordt. Het interessantste is dat u korting kunt krijgen nadat u met deze hackers contact heeft opgenomen. In ieder geval raden we u af om zo ver te gaan.

U moet het CryptoMix-virus verwijderen zodra u merkt dat u geen toegang meer heeft tot uw bestanden. U moet echter onthouden dat de verwijdering van dit virus uw bestanden niet zal herstellen. Hiervoor moet u de datadecryptie-stappen ondernemen die aan het eind van dit bericht staan. Als uw systeem nog niet is geïnfecteerd, zorg er dan voor dat uw gegevens op een veilige plaats zijn voordat de gijzelsoftware op uw computer terechtkomt.

Versies van het CryptoMix-virus

CryptoShield 1.0-gijzelsoftware-virus. Dit nieuw gedetecteerde virus gaat tekeer in slecht beveiligde en geïnfecteerde websites. Regelmatige bezoekers van torrent- en file sharing-domeinen lopen het risico om doelwit te worden van dit virus. Door gebruik te maken van de EITest-aanvalsketen, downloadt de RIG-exploitset alle benodigde inhoud voor een complete CryptoShield-kaping.

Nadat de infectievoorbereidingen zijn voltooid, start de bedreiging met het initiëren van nepberichten om gebruikers te misleiden dat deze meldingen het gevolg zijn van gewone Windows-processen. Het is echter niet moeilijk om door de oplichterij heen te prikken, aangezien deze meldingen opvallende spelfouten bevatten.

Interessant genoeg, besloten de aanstuurders hiervan om AES-256 en ROT-13-versleutelingstechnieken te combineren bij het vergrendelen van de gebruikersgegevens. Terwijl de laatste erg simpel is, veroorzaakt de eerste de IT-specialisten nog steeds hoofdpijn. Helaas kan de bedreiging schaduwvolume-kopieën verwijderen wat het herstel van de data voor de slachtoffers bemoeilijkt. In ieder geval wordt het niet aangeraden om het losgeld te betalen.

.code virus. Malware wordt verspreid via spamberichten die een kwaadaardige e-mailbijlage hebben. Nadat gebruikers het bijgevoegde bestand hebben geopend, komt de springlading van de malware in het systeem en begint het de datacoderingsprocedure. Het virus maakt gebruik van het RSA-2048-encryptie-algoritme en voegt de .code-bestandsextensie toe.

Wanneer alle bestanden waar het zich op richt zijn gecodeerd, deponeert de gijzelsoftware een losgeldbrief genaamd 'help recover files.txt' waarin de slachtoffers worden gevraagd om de ontwikkelaars te contacteren via de e-mailadressen: xoomx_@dr.com of xoomx_@usa.com. Dat is echter niet aan te bevelen omdat de cybercriminelen zullen vragen om maximaal 5 Bitcoins voor de decryptiesleutel over te boeken. Dat is een enorme hoeveelheid geld, en u zou niet het risico moeten nemen om dat bedrag te verliezen. Het is beter om eerst het .code-virus te verwijderen.

CryptoShield 2.0-gijzelsoftware-virus. Deze versie verschilt nauwelijks van de vorige CryptoShield-variant. Na infiltratie start het met zijn data-encryptieproces met behulp van een RSA-2048-algoritme en voegt het een .CRYPTOSHIELD-extensie toe aan elk van de getroffen bestanden.

Vervolgens maakt de malware twee nieuwe bestanden aan op het bureaublad genaamd # RESTORING FILES # .txt en # RESTORING FILES # .html. Deze bestanden bevatten instructies om de gecodeerde gegevens te herstellen. In de losgeldbrief verschaffen de cybercriminelen een paar e-mailadressen (res_sup@india.com, res_sup@computer4u.com of res_reserve@india.com) voor de slachtoffers die bereid zijn om het losgeld te betalen.

Dat is echter niet aan te bevelen. Als uw systeem is geïnfecteerd met deze versie van CryptoMix, verwijdert u het virus van de computer en gebruikt u gegevensback-ups of alternatieve herstelmethoden om uw bestanden te herstellen.

Revenge-gijzelsoftware-virus. Dit bestandsversleutelende-virus wordt verspreid als een trojan via RIG-exploitatiesets. Na de infiltratie scant hij het systeem op zoek naar de bestanden waar het zich op richt en codeert ze met behulp van een AES-256-algoritme. Net zoals de naam al suggereert, voegt de malware een .revenge-bestandsextensie toe aan elk getroffen bestand en maakt het onmogelijk om deze weer te openen of te gebruiken.

De cybercriminelen geven echter instructies om weer toegang te krijgen tot de versleutelde bestanden in de losgeldbrief genaamd # !!!HELP_FILE!!! #.txt. Hierin worden de slachtoffers verzocht om de cybercriminelen te contacteren via een van de verstrekte e-mailadressen: restoring_sup@india.com, restoring_sup@computer4u.com, restoring_reserve@india.com, rev00@india.com, revenge00@witeme.com en rev_reserv@india.com.

Als mensen ervoor kiezen om dit te doen (niet aanbevolen), worden ze gevraagd om een bepaalde hoeveelheid Bitcoins over te boeken om de Revenge-decryptor te verkrijgen. We willen erop wijzen dat deze louche deal kan leiden tot verlies van uw geld of nieuwe malware-aanvallen. Bovendien kunnen de gecodeerde bestanden nog steeds ontoegankelijk blijken te zijn.

Mole ransomware virus. Deze versie van CryptoMix verspreid zich via misleidende e-mails die informeren over afleveringsproblemen van USPS. Zodra mensen klikken op een link of bijlage die in de e-mail wordt geleverd, installeren ze de Mole-uitvoerder op hun systeem. Op de getroffen computer start de malware onmiddellijk met zijn encryptieprocedure en vergrendelt bestanden met een RSA-1024-encryptietoets.

Om de aanval nog schadelijker te maken, verwijdert de malware ook de schaduwvolume-kopieen. Zo is dataherstel zonder specifieke decryptiesoftware bijna onmogelijk wanneer de slachtoffers geen back-ups hebben. Na de data-encryptie deponeert de Mole-gijzelsoftware een losgeldbrief genaamd “INSTRUCTION_FOR_HELPING_FILE_RECOVERY.TXT” waarin de slachtoffers wordt verteld om de cybercriminelen binnen 78 uur te contacteren.

Slachtoffers dienen hun unieke ID-nummer te sturen naar een van de volgende e-mailadressen: oceanm@engineer.com of oceanm@india.com. Hier gevolg aan geven is niet aan te bevelen omdat gevraagd wordt om een enorme hoeveelheid geld over te boeken en daarna zou men een twijfelachtige decryptiesoftware krijgen. Na een gijzelsoftware-aanval moeten de slachtoffers zich allereerst op de verwijdering van de malware richten.

CryptoMix Wallet-gijzelsoftware-virus. Deze variant van de ransomware maakt gebruik van AES-encryptie en voegt een .wallet-bestandsextensie toe aan de getroffen bestanden die lijken op het Wallet-gijzelsoftware-virus. De malware geeft echter ook nieuwe namen aan de bestanden. De naam van het gecodeerde bestand bevat het e-mailadres van de cybercriminelen, het ID-nummer van het slachtoffer en een bestandsextensie: .[email@address.com].ID[16 unieke karakters].WALLET.

Zodra alle bestanden zijn versleuteld, krijgen de slachtoffers een nepbericht inzake een applicatiefout van explorer.exe dat de slachtoffers moet misleiden om op de OK-knop te drukken. Als u op OK klikt, wordt het promptvenster van de gebruikersaccountcontrole weergegeven. Deze wijzigingen zullen niet weggaan zolang gebruikers klikken op 'Ja'. Vanaf dat moment begint de malware de schaduwvolume-kopieen te verwijderen.

Tenslotte laat de malware een losgeldbrief achter, genaamd “#_RESTORING_FILES _ #.txt”, waarin de slachtoffers wordt gevraagd om hun unieke ID-nummer te versturen naar een van de volgende e-mailadressen: shield0@usa.com, admin@hoist.desi en crysis@life.com. Dan zullen de cybercriminelen de kosten van de decryptie software aangeven. Het is niet aan te raden om ze te vertrouwen. Desondanks is de gijzelsoftware nog niet ontsleutelbaar; we raden u aan om niet het risico te lopen dat u het geld verliest of om uw systeem te laten infecteren met andere malware. Gebruik na de aanval professionele beveiligingssoftware en verwijder het virus van uw apparaat.

Mole02-gijzelsoftware-virus. Mole02 is weer een andere versie van de beschreven gijzelsoftware-familie, en het voegt .mole02-bestandsextensies toe aan versleutelde bestanden. Het maakt gebruik van RSA- en AES-codeerversleuteling om de bestanden van het slachtoffer zorgvuldig te vergrendelen. Het virus kwam voor het eerst in juni 2017 uit en besmette met succes duizenden computers wereldwijd.

Het virus gebruikt de _HELP_INSTRUCTION.TXT als losgeldbrief. Het slaat dit bestand op het bureaublad op om het slachtoffer te informeren over de cyberaanval en een losgeld te vragen. De slachtoffers hoeven het losgeld echter niet meer te betalen als ze geen back-ups hebben van de gegevens. Malware-experts hebben namelijk een gratis Mole02-decodeerder vrijgegeven die de corrupte bestanden helemaal voor niks herstelt.

Azergijzelsoftware-virus. Het AZER Cryptomix-virus is de nieuwste versie van deze gijzelsoftware-groep die na de release van de Mole02-decodeerder is ontstaan. De nieuwe versie maakt gebruik van ofwel .-email-[webmafia@asia.com].AZER of.-email-[donald@trampo.info.AZER-extensies om gecodeerde gegevens te markeren. Het virus corrumpeert ook de oorspronkelijke bestandsnaam.

De losgeldbrief die door dit virus wordt afgeleverd, heet _INTERESTING_INFORMACION_FOR_DECRYPT.TXT. Hij is zeer kort en stelt simpelweg voor om naar een van de meegeleverde e-mailadressen te schrijven om de instructies voor gegevensherstel te krijgen. Natuurlijk zijn de criminelen niet van plan om uw bestanden gratis te decoderen. Ze vragen meestal een losgeld, echter, op het moment is de hoogte daarvan nog onbekend. Helaas zijn er momenteel geen tools beschikbaar om de .azer-bestanden te decoderen.

Exte-gijzelsoftware-virus. Deze versie van de gijzelsoftware kwam in juli 2017 uit. De naam van het virus laat zien dat het .EXTE-bestandsextensies toevoegt aan de versleutelde bestanden. Zodra alle getroffen bestanden zijn geblokkeerd, downloadt de malware een losgeldbrief genaamd _HELP_INSTRUCTION.TXT. Hierin worden de slachtoffers gevraagd hun unieke ID-nummer te versturen naar exte1@msgden.net, exte2@protonmail.com of exte3@reddithub.com en daarna te wachten op het antwoord met de instructies voor het gegevensherstel.

Momenteel is de precieze hoogte van het losgeld onbekend. Het lijkt erop dat de auteurs van de gijzelsoftware daarover per individueel slachtoffer beslissen, gebaseerd op het aantal gecodeerde bestanden. Ondanks het feit dat de officiële decodeerder voor Exte nog niet is vrijgegeven, raden we u aan om het losgeld niet te betalen.

Distributiestrategieën van het gijzelsoftware-virus

Er is geen vaste techniek die door het CryptMix-virus gebruikt wordt om in uw computer te komen. Uw systeem kan door deze gijzelsoftware besmet raken door op verdachte berichten of downloadknoppen te klikken, of u kunt deze via P2P (peer to peer)-netwerken binnenkrijgen.

Meestal wordt het als een belangrijke e-mailbijlage, zoals een factuur, bedrijfsrapport of vergelijkbaar document, naar het systeem gedownload. Sommige versies van malware zijn bekend om te worden verdeeld als nepmeldingen inzake een pakketbezorging. Daarom moet u voorzichtig zijn met e-mails en altijd de informatie controleren voordat u eventuele bijgevoegde bestanden, links of knoppen opent.

Daarom is het niet alleen belangrijk om een krachtig antivirussysteem te verkrijgen en te hopen op het beste, maar om te proberen om het binnenkomen van CryptoMix op uw computer te voorkomen. Verschillende versies van malware gebruiken exploitatiesets en Trojans om het systeem te infiltreren. Om uzelf of uw zaken te beschermen, zorgt u ervoor dat u:

- alle e-mails die u ontvangt van onbekende afzenders eerst analyseert;

- wat tijd besteed aan extra onderzoek bij het omgaan met nieuw gedownloade software;

- de betrouwbaarheid controleert van de sites die u wilt bezoeken om infiltratie door de CryptoMix-gijzelsoftware te voorkomen;

- de tijd nemen om nieuw ontdekte software te installeren is ook een belangrijke factor die u kan helpen bij het voorkomen van infiltratie van Trojaanse paarden die dit virus met zich mee dragen.

Richtlijnen voor het elimineren van het CryptoMix-virus

Het is niet alleen mogelijk maar simpelweg noodzakelijk om CryptoMix van het geïnfecteerde apparaat te verwijderen. Anders kunnen uw toekomstige bestanden ook in gevaar komen. We moeten u waarschuwen dat het verwijderen van gijzelsoftware-virussen soms nogal problematisch kan zijn.

Deze kwaadaardige programma's kunnen proberen uw antivirus te blokkeren om het systeem te scannen. In dat geval moet u het virus handmatig managen om uw virusbestrijdingsprogramma te kunnen starten. Zodra het klaar is, kunt u FortectIntego, SpyHunter 5Combo Cleaner of Malwarebytes installeren om uw pc op te schonen.

U vindt de handleiding met CryptoMix-verwijderingsinstructies, opgesteld door ons team van deskundigen, aan het einde van dit artikel. Aarzel ook niet om ons een bericht te sturen als u problemen ondervindt bij het elimineren van dit virus.

Manuele CryptoMix virus Verwijdering Handleiding

Gijzelsoftware: handmatig gijzelsoftware verwijderen in veilige modus

Soms blokkeren gijzelsoftware-virussen legitieme beveiligingssoftware om zich te beschermen tegen verwijdering. In dit geval kunt u proberen om uw computer opnieuw op te starten in de veilige modus met behulp van Netwerken.

Belangrijk! →

Een handmatige verwijdering gids zou te ingewikkeld kunnen zijn voor occasionele computergebruikers. Het vereist dat geavanceerde IT-kennis correct worden uitgevoerd (als vitale systeembestanden worden verwijderd of beschadigd, kan dit leiden tot een volledige aantasting van Windows), en het kan ook uren duren om te voltooien. Daarom raden wij je aan de automatische methode hierboven te gebruiken.

Stap 1. Toegang tot veilige modus met netwerken

Handmatige verwijdering van malware kan het beste worden uitgevoerd in de veilige modus.

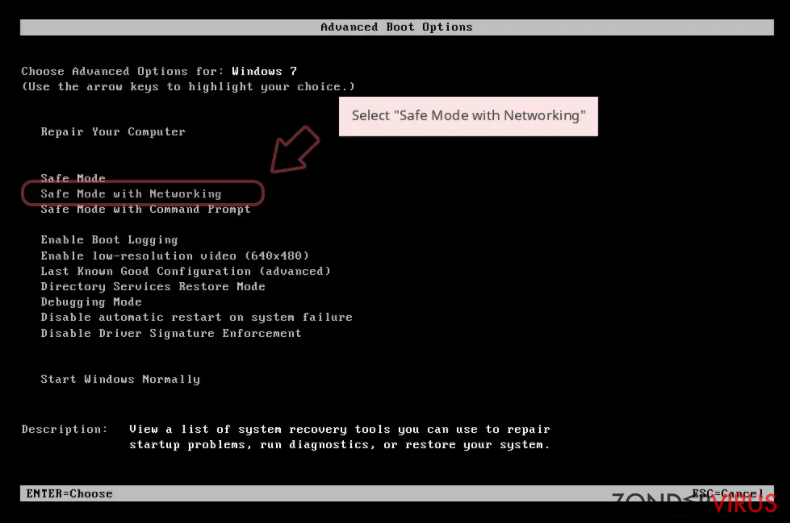

Windows 7 / Vista / XP

- Klik Start > Afsluiten > Herstart > OK

- Wanneer je computer actief wordt, druk dan op de F8 toets (als dat niet werkt, probeer dan F2, F12, Del, enz. – het hangt allemaal af van je moederbord model) meerdere malen totdat je het Advanced Boot Options venster ziet.

- Selecteer Veilige Modus met Netwerk in de lijst.

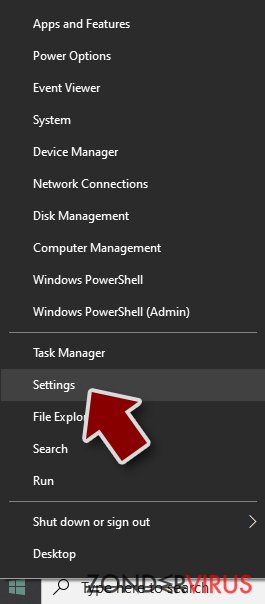

Windows 10 / Windows 8

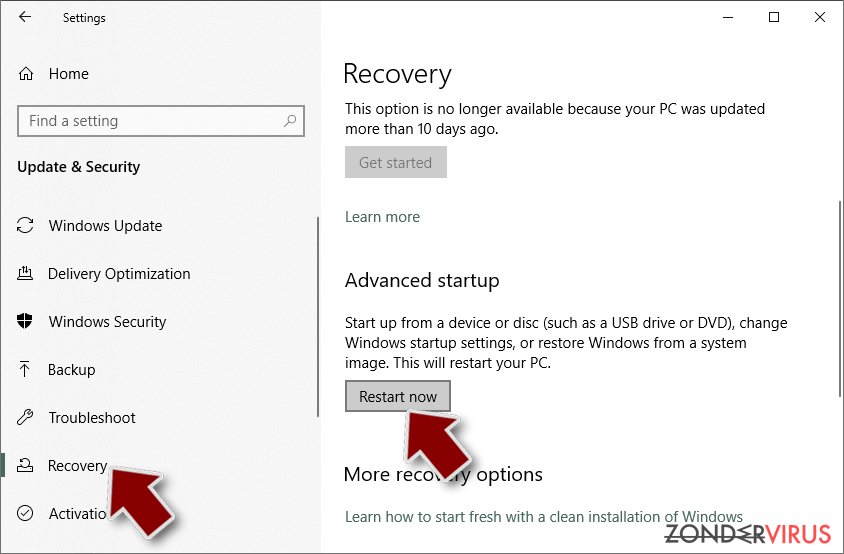

- Klik met de rechtermuisknop op Start en selecteer Instellingen.

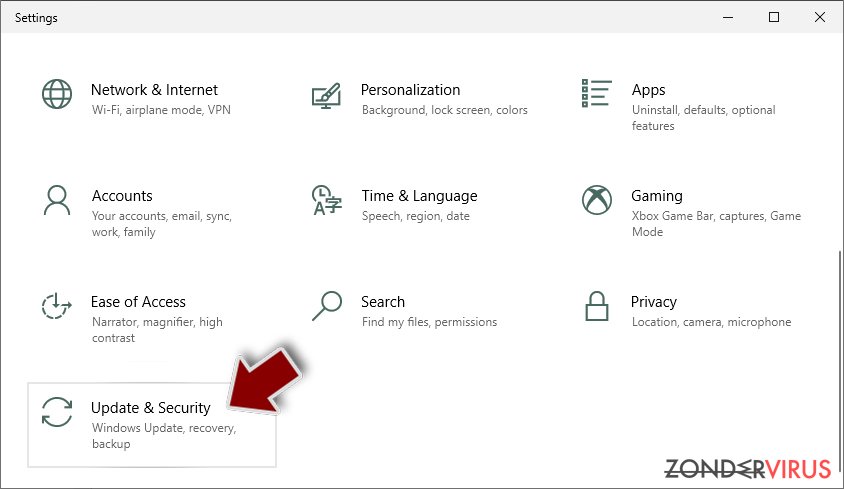

- Scroll naar beneden en kies Update & Security.

- Kies Herstel aan de linkerkant van het venster.

- Scroll nu naar beneden naar het onderdeel Geavanceerd opstarten.

- Klik op Nu opnieuw heropstarten.

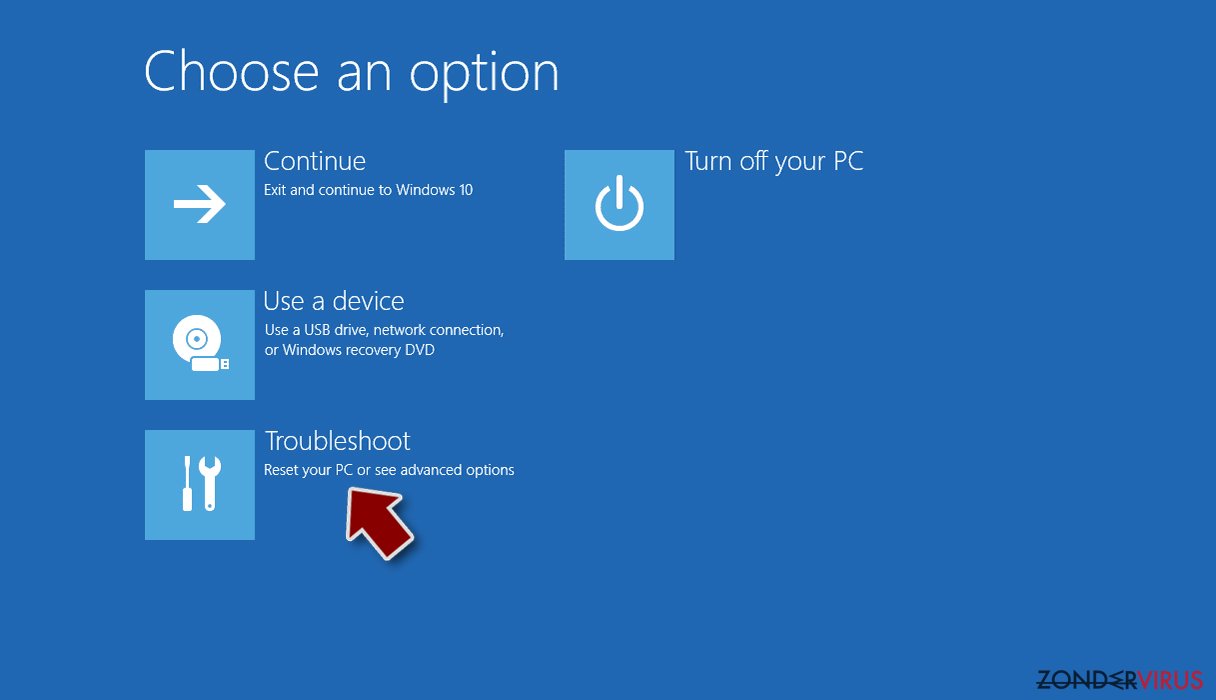

- Selecteer Probleemoplossing

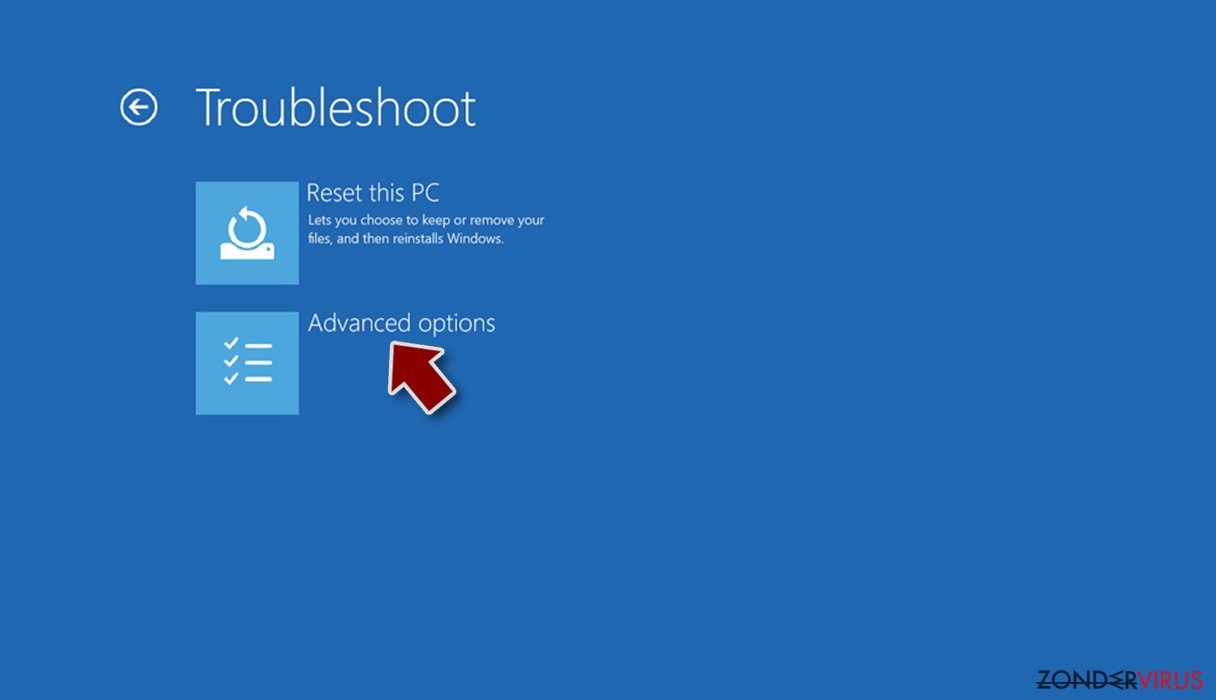

- Ga naar Geavanceerde opties.

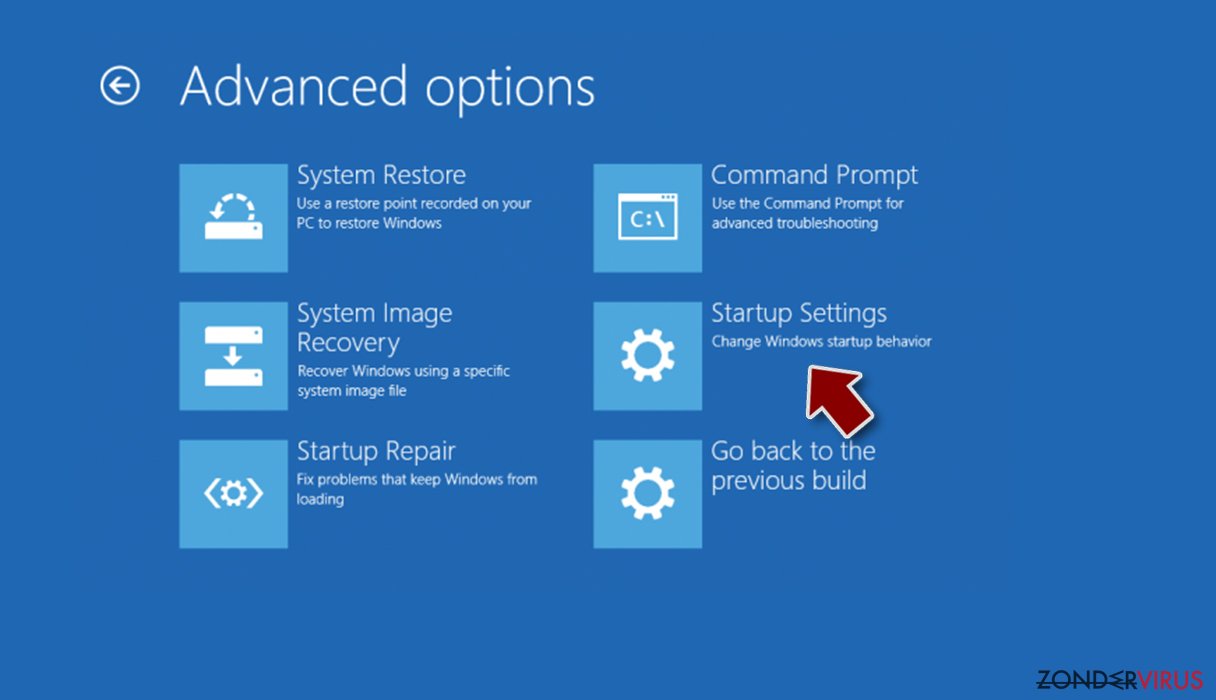

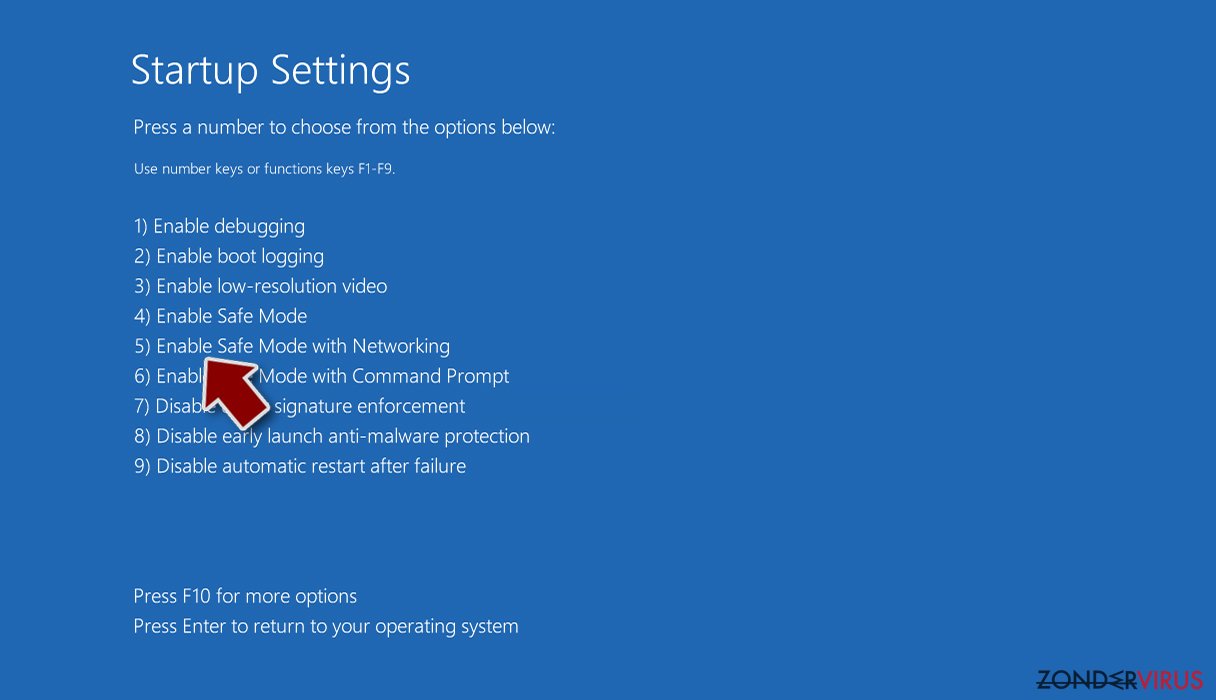

- Selecteer Opstartinstellingen.

- Klik op Herstarten.

- Klik nu op 5 of klik op 5) Veilige modus met Netwerken inschakelen.

Stap 2. Sluit verdachte processen af

Windows Taakbeheer is een handig hulpmiddel dat alle processen toont die op de achtergrond draaien. Als malware een proces uitvoert, moet je het afsluiten:

- Klik op Ctrl + Shift + Esc op je toetsenbord om Windows Taakbeheer te openen.

- Klik op Meer details.

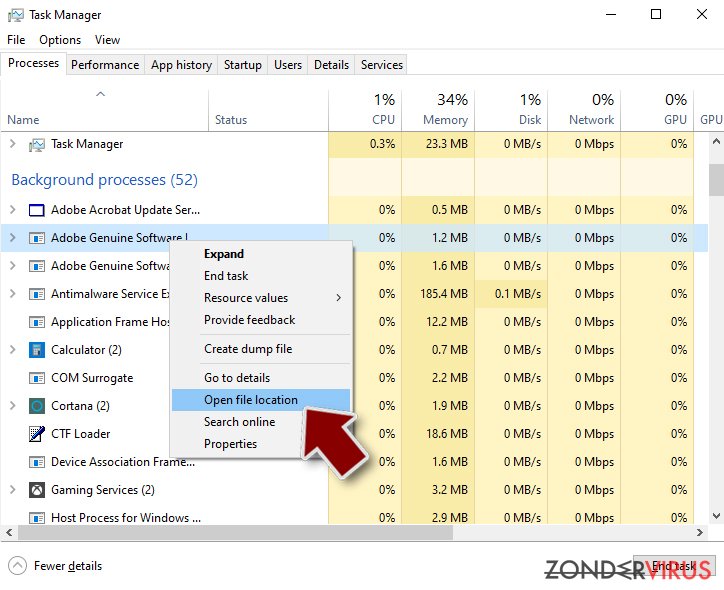

- Scroll naar beneden naar het gedeelte Achtergrond processen en kijk of er iets verdachts is.

- Klik met de rechtermuisknop en selecteer Open bestandslocatie.

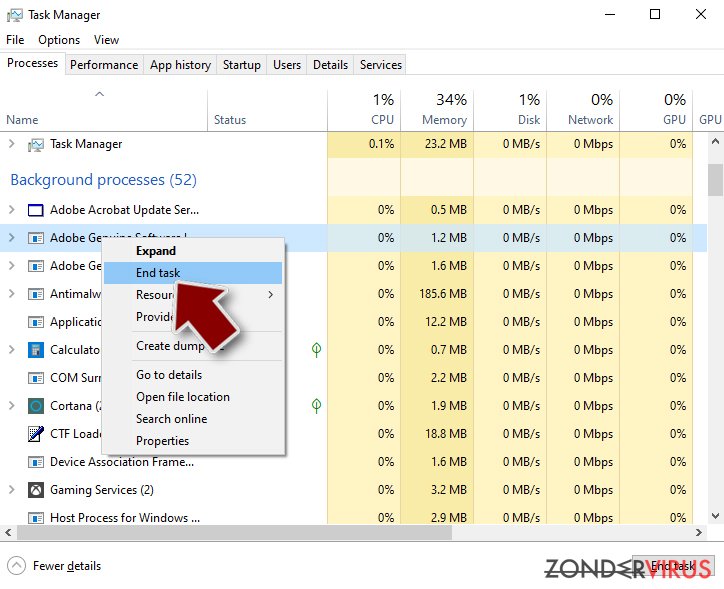

- Go back to the process, right-click and pick End Task.

- Verwijder de inhoud van de schadelijke map.

Stap 3. Controleer programma Opstarten

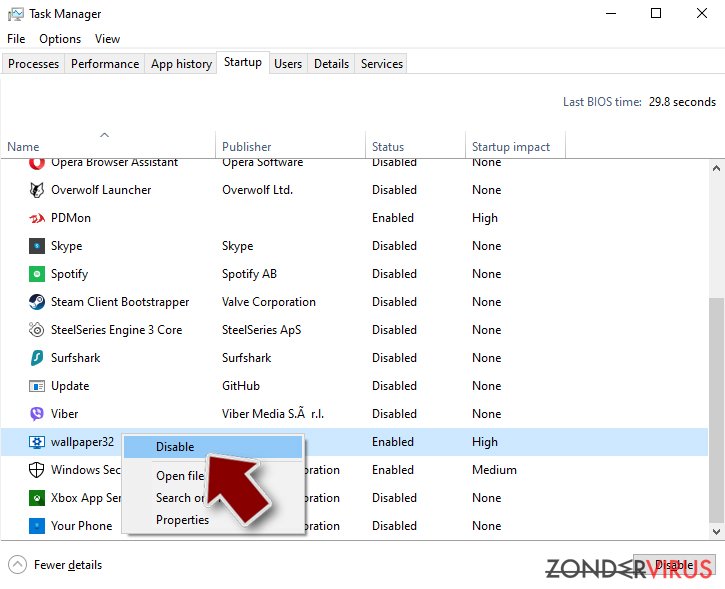

- Klik op Ctrl + Shift + Esc op je toetsenbord om Windows Taakbeheer te openen.

- Ga naar tabblad Opstarten.

- Klik met de rechtermuisknop op het verdachte programma en kies Uitschakelen.

Stap 4. Verwijder virusbestanden

Malware-gerelateerde bestanden kunnen op verschillende plaatsen in je computer worden gevonden. Hier zijn instructies die je kunnen helpen ze te vinden:

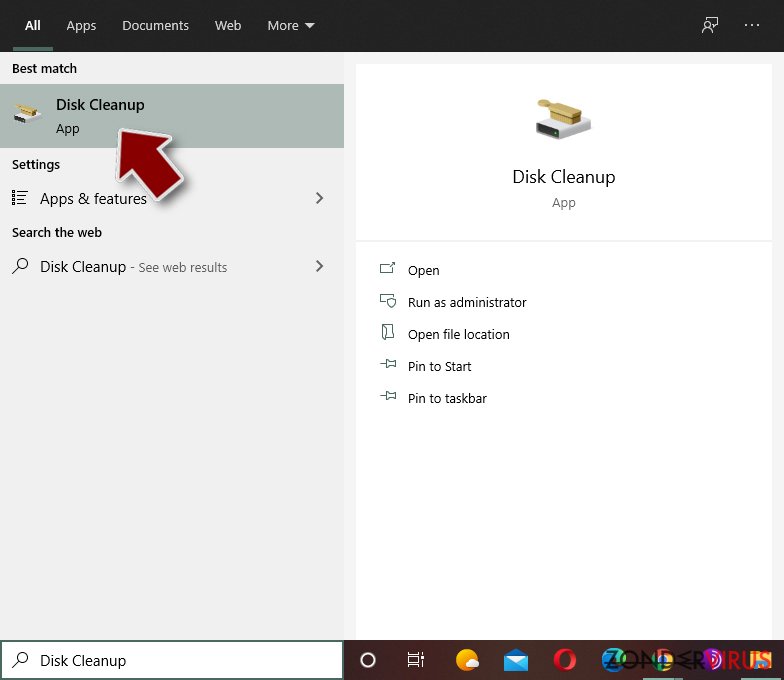

- Typ in Windows Zoeken Schijfopruiming in en klik op Enter.

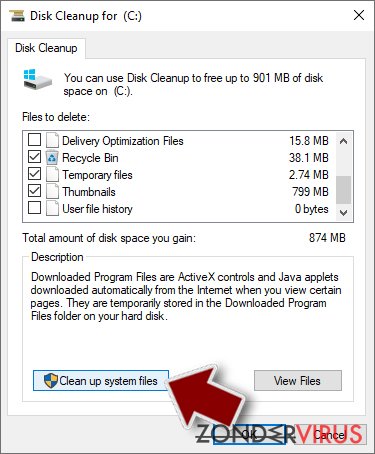

- Selecteer de schijf die je wilt opschonen (C: is standaard je hoofdschijf en is waarschijnlijk de schijf met de schadelijke bestanden).

- Blader door de lijst met te verwijderen bestanden en selecteer het volgende:

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Kies systeembestanden opschonen.

- Je kunt ook zoeken naar andere schadelijke bestanden die verborgen zijn in de volgende mappen (typ deze items in Windows Zoeken en klik op Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Herstart de pc in normale modus wanneer je klaar bent.

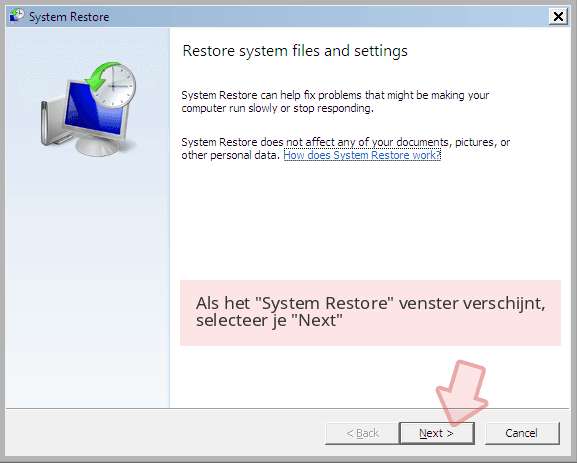

Verwijder CryptoMix door System Restore te gebruiken

Als de veilige modus met Netwerken niet helpt om de gijzelsoftware uit te schakelen, probeer dan Systeemherstel uit (System Restore). U moet echter uw computer twee keer scannen om ervoor te zorgen dat u de gijzelsoftware van het systeem heeft verwijderd.

-

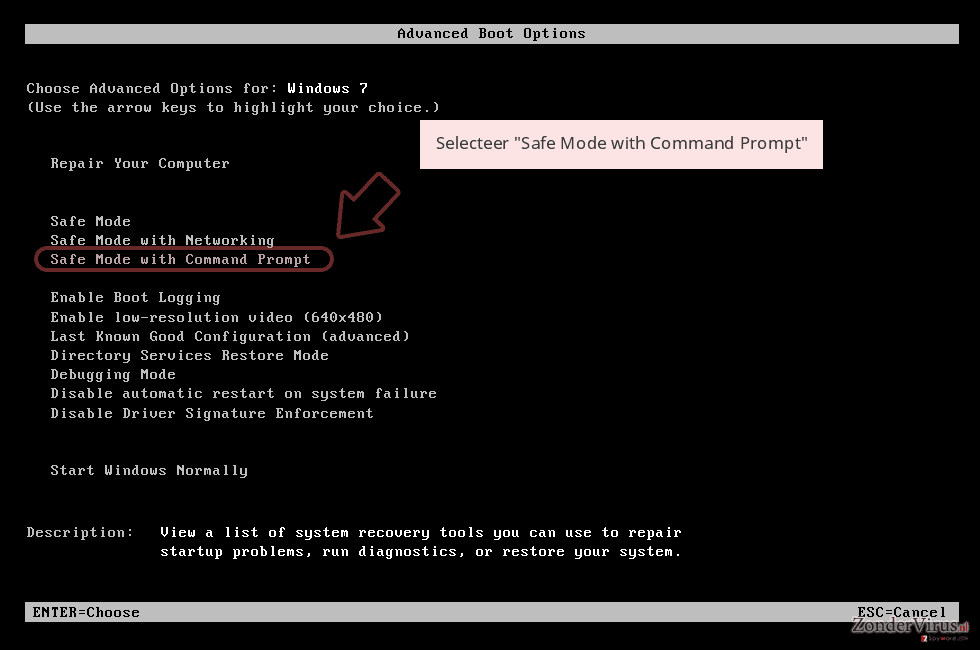

Stap 1: Herstart je computer in Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klik op Start → Shutdown → Restart → OK.

- Als je pc actief wordt begin dan meerdere keren te drukken op F8 tot je het Advanced Boot Options venster ziet

-

Selecteer Command Prompt uit de lijst

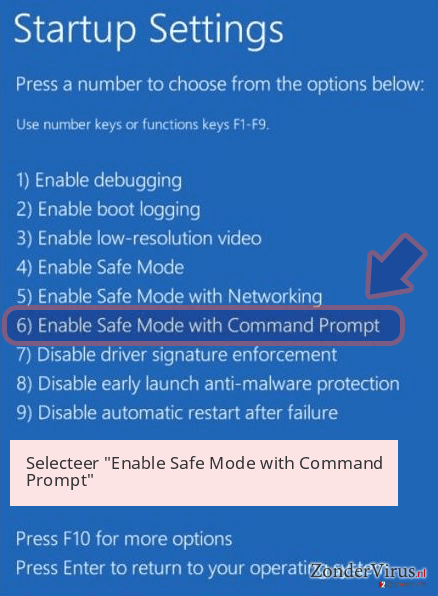

Windows 10 / Windows 8- Druk op de Power knop in het Windows aanmeld scherm. Druk nu op Shift op je toetsenbord en hou ingedrukt, en klik dan op Restart.

- Selecteer nu Troubleshoot → Advanced options → Startup Settings en tenslotte druk op Restart

-

Zodra je pc actief wordt, selecteer je Enable Safe Mode with Command Prompt in het Startup Settings venster

-

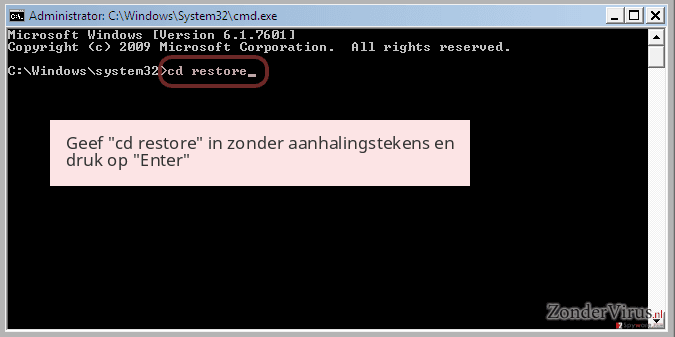

Stap 2: Herstel je systeembestanden en instellingen

-

Zodra het Command Prompt venster verschijnt, geef je cd restore in en klik op Enter

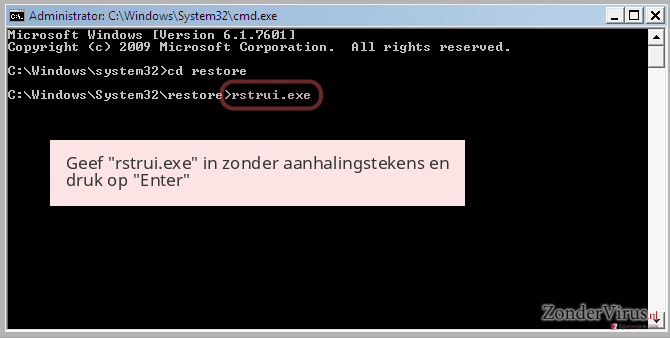

-

Typ nu rstrui.exe en klik opnieuw op Enter.

-

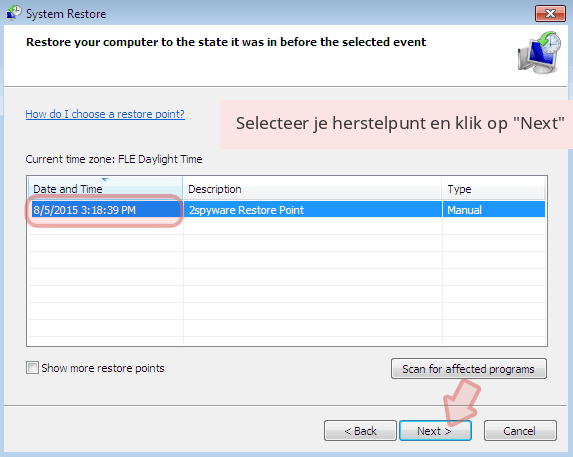

Als een nieuw venster verschijnt, klik je op Next en seleteer het herstelpunt dat voor de infiltratie van CryptoMix is. Klik nadien op Next

-

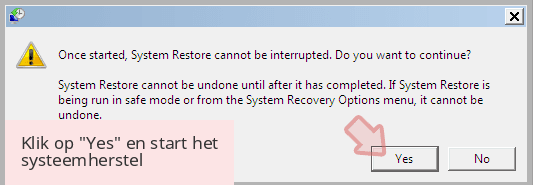

Klik nu op Yes om het systeemherstel te starten

-

Zodra het Command Prompt venster verschijnt, geef je cd restore in en klik op Enter

Bonus: Herstel je data

De handleiding hierboven wordt verondersteld je te helpen bij het verwijderen van CryptoMix van je computer. Om je gecodeerde bestanden te herstellen, raden we je aan om de gedetailleerde handleiding te gebruiken die opgesteld werd door zondervirus.nl beveiliging expertenAls je bestanden gecodeerd werden door CryptoMix, kan je verschillende methodes gebruiken om ze te herstellen

Het herstellen van bestanden die gecodeerd zijn door CryptoMix met behulp van Data Recovery Pro

Data Recovery Pro is een algemeen bekend hulpmiddel dat kan worden gebruikt voor het herstellen van per ongeluk verwijderde bestanden en soortgelijke gegevens. Om deze te gebruiken om bestanden na infiltratie van gijzelsoftware te herstellen, gaat u als volgt te werk:

- Download Data Recovery Pro;

- Volg de stappen in de Data Recovery Setup en installeer het programma op je computer;

- Start het en scan je computer op bbestanden gecodeerd door de CryptoMix ransomware;

- Herstel ze.

Gebruik de functie Windows-Vorige-Versies om uw bestanden terug te krijgen na infiltratie door de CryptoMix-gijzelsoftware

De Windows-Vorige-Versies-methode is alleen effectief als de Systeemherstelfunctie op uw computer al is ingeschakeld voordat die door deze gijzelsoftware wordt geïnfiltreerd. Houd er rekening mee dat het u alleen kan helpen om afzonderlijke bestanden op uw computer te herstellen.

- Zoek een gecodeerd bestand dat je moet herstellen en rechter muisklik erop

- Selecteer “Properties” en ga naar de “Previous versions” tab;

- Controleer hier alle beschikbare kopieën van het bestand in “Folder versions”. Selecteer de versie die je wil herstellen en klik op “Restore”.

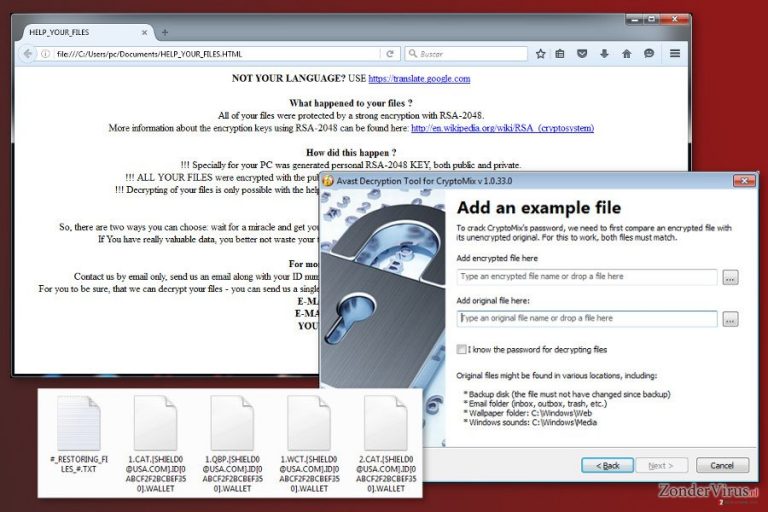

Gebruik de CryptoMix-decodeerder van de AVAST Software om uw bestanden te herstellen

U kunt dit hulpmiddel gebruiken om uw gecodeerde bestanden te herstellen. Houd er echter rekening mee dat het alleen kan worden gebruikt om bestanden te herstellen die versleuteld waren met behulp van een “offline sleutel”. Als uw versie van CryptoMix een unieke sleutel van een externe server gebruikt, zal deze decodeerder van geen enkel nut zijn.

Tenslotte zou je er steeds moten aan denken om je pc te beschermen tegen crupto-ransomware. Om je pc tegen CryptoMix en andere ransomwares te beschermen, gebruik je best een betrouwbare anti-spyware zoals FortectIntego, SpyHunter 5Combo Cleaner of Malwarebytes

Aanbevolen voor jou

Laat u niet bespioneren door de overheid

De overheid heeft veel problemen met het bijhouden van gebruikersgegevens en het bespioneren van burgers, dus u moet hier rekening mee houden en meer leren over dubieuze informatieverzamelingspraktijken. Vermijd ongewenste tracering door de overheid of spionage door volledig anoniem op het internet te surfen.

U kunt een andere locatie kiezen wanneer u online gaat en toegang krijgen tot eender welk gewenst materiaal, zonder bijzondere inhoudelijke beperkingen. Door gebruik te maken van Private Internet Access VPN, kunt u eenvoudig genieten van een internetverbinding zonder risico's op hacken.

Controleer de informatie die toegankelijk is voor de overheid of elke andere ongewenste partij en surf online zonder bespioneerd te worden. Ook als u niet betrokken bent bij illegale activiteiten of vertrouwen heeft in uw selectie van diensten en platformen, dient u voor uw eigen veiligheid achterdochtig te zijn en voorzorgsmaatregelen te nemen door gebruik te maken van een VPN-dienst.

Back-upbestanden voor later gebruik, in het geval van een malware-aanval

Softwareproblemen als gevolg van malware of direct gegevensverlies door versleuteling kunnen leiden tot problemen met uw apparaat of permanente schade. Als u over goede, actuele back-ups beschikt, kunt u na een dergelijke gebeurtenis gemakkelijk herstellen en weer aan het werk gaan.

Het is van essentieel belang om updates te maken van uw back-ups na eventuele wijzigingen op het apparaat, zodat u terug kunt keren naar het punt waar u aan werkte wanneer malware iets verandert of problemen met het apparaat gegevens- of prestatiecorruptie veroorzaken. Vertrouw op dergelijk gedrag en maak een dagelijkse of wekelijkse back-up van uw bestanden.

Als u beschikt over de vorige versie van elk belangrijk document of project, kunt u frustratie en problemen voorkomen. Het komt goed van pas wanneer malware uit het niets opduikt. Gebruik Data Recovery Pro voor systeemherstel doeleinden.