Verwijder BTCWare virus (Verwijdering Instructies) - geüpdatet dec 2017

BTCWare virus Verwijdering Handleiding

Wat is Het BTCWare ransomware virus?

BTCWare vergrendelt sinds december bestanden met de .shadow en .wallet bestandsextensie

De BTCWare ransomware familie is reeds gekend sinds april 2017 toen de eerste variant van het bestand versleutelingsvirus uitgebracht werd. Tijdens zijn levensduur werd de malware verschillende keren bijgewerkt. Elke versie voegt een unieke bestandsextensie toe aan zijn doelwitten en gebuikt een ander e-mailadres om te communiceren met slachtoffers die de decodering software willen krijgen. De nieuwste versie dook op in december en gebruikt .[paydayz@cock.li]-id-id.shadow en .wallet bestandsextensies.

Sommige expertenzeggen dat BTC Ware afgeleid werd van de CrptXXX ransomware familie. Het wordt verondersteld een tweede versie te zijn van CrptXXX. Het valt echter niet op tussen andere ransomware dreigingen. Sommige versies van het virus kunnen reeds gedecodeerd worden, dus na een aanval zouden gebruikers eerst BTCWare moeten verwijderen en dan pas denken aan het herstellen van de data.

Verschillende varianten van het BTCWare virus werken op dezelfde manier. Ze verschillen echter van elkaar door de toegevoegde bestandsextensies. Momenteel vergrendeld het virus bestanden met deze extensies:

.payday, .xfile, .onyon, .blocking, .theva, .cryptobyte, .cryptowin, .btcware, .master, .aleta, .gryphon, .anubi, .nuclear, .wyvern, .shadow, and .wallet.

De name van de losgeldbrief kan ook veranderen. Afhankelijk van de versie, kan crypto-malware instrucites voor het herstellen van de data voorzien in:

- #_HOW_TO_FIX_!.hta.htm,

- !#_READ_ME_#!.inf,

- !#_RESTORE_FILES_#!.inf,

- !#_READ_ME_#!.hta,

- HELP.inf,

- !## DECRYPT FILES ##!.txt,

- _READ_ME_.txt,

- HELP.hta;

- !! RETURN FILES !!.txt;

- ! FILES ENCRYPTED.txt.

Ook al wijzigt de naam van de losgeldbrief, de instructies blijven hetzelfde. Slachtoffers moeten de criminelen contacteren via het voorziene e-mailadres binnen een bepaalde tijd. De ontwerpers gebruiken ook tal van verschillende e-mailadressen, inclusief, keyforyou@tuta.io, decryptorx@cock.li, assistance@firemail.cc, newnintendoss@qq.com, pardon1@bigmir.net, pardon@cock.li, help@onyon.info, paydayz@cock.li, arkana@tuta.io etc.)

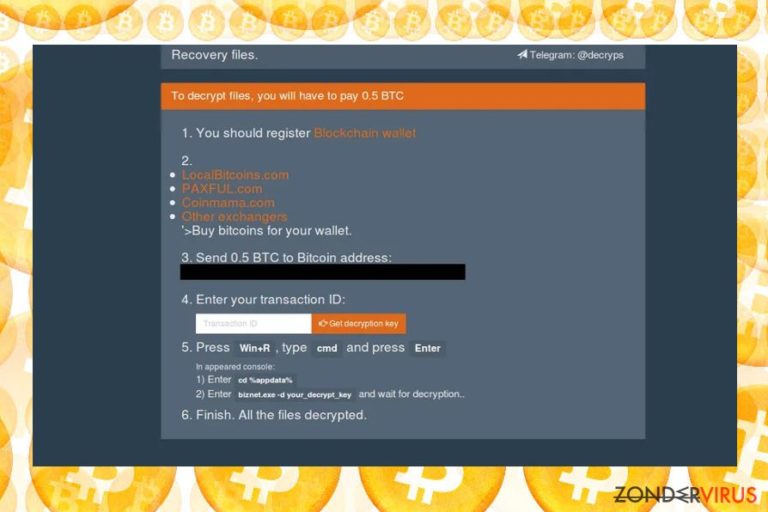

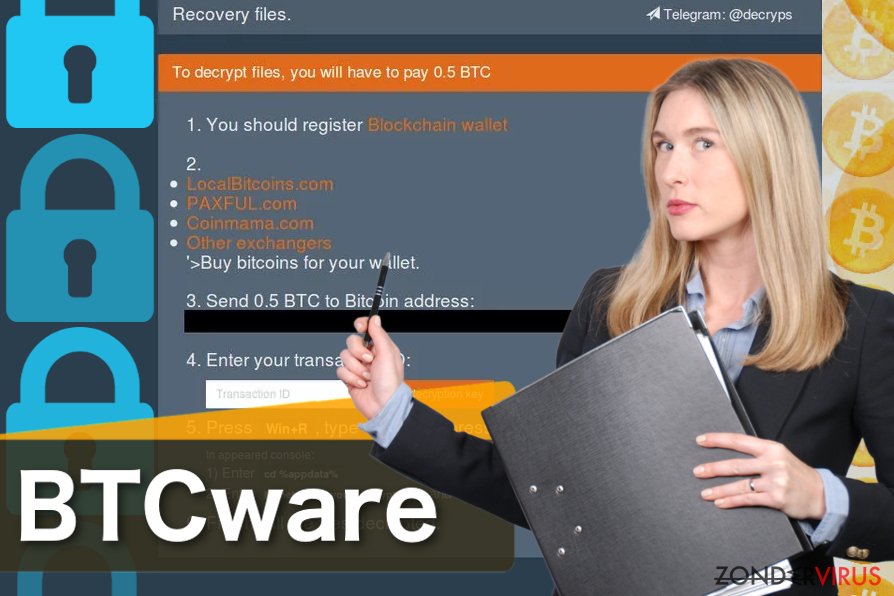

Dit virus is niet bescheiden – het vereist tenminste 0,5 BTC, wat overeenkomt met 1815 USD. Ongeacht hoe belangrijk de bestanden zijn, het is niet aangeraden om cybercriminelen te helpen met geld. Er zijn geen meldingen dat mensen, die effectief betaalden, ook hun bestanden konden herstellen. Daarom raden we je ook aan om de situatie rationeel te bekijken en te focussen op het verwijderen van BTCware. Hiervoor kan je FortectIntego of SpyHunter 5Combo Cleaner gebruiken.

Tijdens het versleutelingsproces zal je geen specifieke signalen opvangen behalve een tragere werking van je pc en vreemde UAC berichten. Meestal versleuteld het virus echter de bestanden zo snel dat je gewoonweg niets verdachts opmerkt.

De losgeldbrief, welke voorzien wordt ddor het virus, bevat uitleg over hoe een losgeld te betalen om de bestanden te herstellen. Het manifesteert tekenen van gehoorzaamheid daar het links voorziet naar verschillende links die slachtoffers uitleggen hoe een Bitcoin wallet aan te maken.

Als je het aangegeven bedrag overmaakt, zullen de misdadigers zogezegd de sleutel die je moet invoeren in het Opdrachtprompt venster overmaken in de volgende vorm: biznet.exe-d [your_decrypt_key]. Volgens de losgeldbrief, plaatst het virus zijn kwaadaardige bestanden ook in de AppData Roaming map. Daarom raden we je aan snel te handelen en BTCware onmiddellijk te verwijderen.

Slachtoffers van BTCWare kunnen bestanden decoderen zonder losgeld te betalen

Malware onderzoeker Michael Gillespie heeft een decoderingssoftware uitgebracht in het begin van mei 2017 en sinds is er nog een doorbraak geweest – een anonieme gebruiker, gekend onder de nickname checker123, heeft de master sleutel van de malware op internet fora gepost. Of de sleutel nu uitgegeven werd door de malware ontwerpers zelf of door hun tegenstanders, maakt niet uit de gebruikers zijn erbij gebaat.

Desalniettemin brachten de misdadigers nieuwe varianten van de malware uit; ook de decoderingssoftware werd bijgewerkt. De bijgewerkte versie van de BTCWare decoder ondersteund de ransomware versies met de .theva en .onyon extensies. Gillespie werkte samen met Francesco Muroni – een enthousiaste malware onderzoeker en computer programmeur.

Het werk van deze twee beveiligingsexperten heeft geleid tot de creatie van een tool dat nu toelaat dat duizenden BTCWare ransomware slachtoffers hun bestanden gratis kunnen herstellen en dus een grote hap neemt uit de winsten van de malware ontwerpers.

In feite, op het moment van schrijven werd de tool al meer dan 920 keer gedownload en dit enkel in de tijdspanne van een week. Naast het decoderen van de bestanden met de .theva en .onyon extensies, dekt deze tool ook de versies met .[< email address >].btcware; .[< email address >].cryptobyte and .[< email address >].cryptowin extensies.

Dus, als je bestanden versleuteld werden door deze ransomware, ga dan naar het einde van dit artikel, waar je de download link voor de decoder samen met andere data recovery voorstellen zal vinden.

Chronologie van BTCWare updates

Het Master ransomware virus. De Master ransomware is een virus dat opdook in april 2017. De ransomware plaatst het #HOW_TO_FIX.inf bestand na het versleutelen van alle bestanden en hen te hebben gemarkeerd met [e-mailadres van de criminelen].master bestandsextensies. Er werd gemerkt dat de huidige variant van de ransomware een waslijst aan e-mailadressen gebruikt, inclusief: newnintendoss@qq.com, pardon1@bigmir.net, pardon@cock.li, help@onyon.info, westnigger@india.com, stopstorage@qq.com, support_config@protonmail.com, predatorthre@bigmir.net, predator3@gmx.us of teroda@bigmir.net.

Het is niet geweten hoeveel de cybercriminelen vragen voor de decoderingssoftwre, alsook niet of ze deze ook echt voorzien nadat mensen betaalden. Helaas heeft het BTCWare Master virus een lichtjes verbeterde broncode waardoor experten de malware niet kunnen terugdraaien, daarom zullen de beschikbare decoderingstools niet in staat zijn om bestanden gemarkeerd met de .master bestandsextensie te herstellen.

Het OnyonLock ransomware virus. Deze BTCWare variant is gekend voor het gebruiken van .onyon bestandsextensies om de versleutelde bestanden te markeren. Na het versleutelen van je private bestanden maakt het virus een losgeldbrief, genaamd !#_DECRYPT_#!.inf, aan. De losgeldbrief bevat instructies over hoe versleutelde bestanden te decoderen.

Het bedrag van het losgeld is niet geweten, omdat de criminelen dit niet vermelden in de losgeldbrief. Zij stellen voor dat je contact opneemt via één van de voorziene e-mailadressen: decrypter@onyon.su or tk.btcw@protonmail.ch. Bestanden die versleuteld werden door deze ransomware kunnen gratis worden gedecodeerd.

Het .blocking file extension virus. Deze ransomware versie dook op in juni 2017. Men merkte op dat het, [e-mailadres van de criminelen].blocking bestandsextensies gebruikt voor versleutelde bestanden. Het e-mailadres dat gebruikt wordt door de cybercriminelen is 3bitcoins@protonmail.com.

De e-mail stelt dat slachtoffers 3 Bitcoins dienen te betalen voor de decoderingssoftware, dit komt overeen met 7710 USD. We raden je af dit te betalen omdat de decoder, welke je aan het einde van dit artikel vindt, je misschien kan helpen je bestanden te herstellen.

Het .theva file extension virus. Het BTCWare Theva ransomware virus werd opgemerkt in april 2017 en gebruikte [e-mail].theva extensies voor versleutelde data. Het momenteel gekende e-mailadres dat gerelateerd is aan deze ransomware versie is sql772@aol.com.

We hebben geen info aangaande het bedrag dat het .theva bestandsextensie virus vraagt van zijn slachtoffers, betalen zou echter dom zijn aangezien er een gratis decoder beschikbaar is.

Het Cryptobyte ransomware virus. Deze ransomware is één van de eerste BTCWare versies die #_HOW_TO_FIX.inf als losgeldbrief op de pc van het slachtoffer plaatst. Cryptobyte voegt meestal .[btc.com@protonmail.ch].cryptobyte of [no.xm@protonmail.ch].cryptobyte bestandsextensies toe aan bestanden en vermeld het opgegeven e-mailadres ook in de losgeldbrief.

Gelukkig hoef je niet te betalen voor het decoderen van je data aangezien er een gratis decodeerder beschikbaar is. Je vindt zijn download link hieronder.

Het .cryptowin file extension virus. De Cryptowin ransomware doet de ronde sinds de lente van 2017, en versleuteld data op zijn doelwitten aan een hoog tempo. Gelukkig werd het snel verslagen door malware onderzoekers, die een gratis decoderingstool uitbrachten. De ransomware voegde .[no.btc@protonmail.ch].cryptowin bestandsextensies toe aan versleutelde bestanden of .[decrypter@protonmail.ch].cryptowin. Deze bestanden kunnen voor 100% worden gedecodeerd – je moet enkel de ransomware verwijderen en een gratis decoderingstool gebruiken.

Het Aleta ransomware virus. Het BTCWare Aleta virus is één van de meer recentere leden van deze malware familie, en meestal voegt het bestandsextensies toe aan versleutelde bstanden zoals dit: .[black.mirror@qq.com].aleta. Hoewel het e-mailadres kan verschillen, afhankelijk van de versie van de malware, zal je steeds de naam van de virus versie er onmiddellijk achter zien staan.

Daarnaast gebruikt het virus ook een andere naam voor de losgeldbrief: !#_READ_ME_#!.inf. Slachtoffers melden dat de criminelen 2 Bitcoins vragen voor het decoderen van de data, er zijn echter geen meldingen dat de criminelen ook echt hun beloftes nakomen na het betalen van het losgeld. Het onmiddellijk verwijderen van de ransomware is vereist om verdere schade aan je pc te voorkomen. Om de bestanden te herstellen, stellen we voor dat je data back-ups gebruikt.

Het BTCWare Gryphon virus. Deze BTCWare script-gebaseerde infectie werd ondekt eind luli 2017, zich vrspreidend als het payload.exe bestand. Het virus gebruikt [decr@cock.li].gryphon extensies om versleutelde bestanden te markeren. Slachtofferd die hun bestanden willen herstellen moeten de criminelen een aanzienlijk bedrag in Bitcoins betalens. Enkel nadat ze betaald hebben wordt hen een decoderingssleutel beloofd.

Alle instructies over hoe Bitcoins te verkrijgen en waar hen naar toe te sturen worden opgesomd in documenten met labels zoals HELP.inf of !## DECRYPT FILES ##!.txt. Het komt erop neer dat slachtoffers de criminelen moeten contacteren via de decr@cock.li or decrsup@cock.ll e-mailadressen, en hen een bewijs van de transactie en hun persoonlijke ID overmaken.

Het BTCWare Blocking virus. Dit is de nieuwste BTCWare virus versie waarvoor je op je hoede moet zijn. Net als de meeste BTCWare-gebaseerde infectes, werd ook deze malware ontworpen met de oorspronkellijke viruscode. Desalniettemin, hebben de afpersers er een paar wijzigingen van hun eigen aan toegevoegd.

Deze versie gebruikt [avalona.toga@aol.com].blocking extensies om versleutelde bestanden aan te geven. Bijkomende documenten, inclusief Info.hta en !#_READ_ME_#!.hta worden op de computer geplaatst om de slachtoffers te informeren over hun huidige situatie en een oplossing voor te stellen — het aankopen van een decoderingstool van de virus ontwerpers.

Aangezien het virus een sterke codering gebruikt om bestanden onbruikbaar te maken, kan het aanschaffen van de decoder logisch lijken. Dus is het ook niet verwonderlijk dt er mensen zullen zijn die voldoen aan de eisen van de afpersers: het uitvoeren van de betaling en het verzenden van hun persoonlijke ID aan de hackers hun e-mail avalona.toga@aol.com. Dit kan er echter ook evengoed voor zorgen dat ze nog steeds hun bestanden niet terughebben aangezien hackers vaak gewoon verdwijnen eens ze de btaling hebben ontvangen.

Het Anubi NotBTCWare ransomware virus lijkt de nieuwste versie van de BTCWare malware te zijn die bestanden versleuteld en .[anubi@cock.li].anubi bestandsextensies toevoegt. In hun _READ_ME_.txt berich, geven de misdadigers verdere instructies over hoe hen te contacteren via anubi@cock.li. Om terug toegang te krijgen tot de versleutelde bestanden moeten slachtoffers bitcoins kopen en deze overmaken aan de ontwerpers van de malware.

Ze proberen ook het vertrouwen van hun slachtoffers te winnen door drie bestanden gratis te decoderen. Zoals gebruikelijk is bij ransomware ontwerpers, sporen ze hun slachtoffers aan hen te contacteren binnen de 36 uur, anders zal de sleutel verloren gaan. Ze waarschuwen er ook voor om geen decoderingstools van derden te gebruiken.

Het Nuclear ransomware virus. Deze versie van het virus werd opgemerkt, eind augustus 2017. Hongarije, Italië en Iran vormen het doelwit van de ransomware. Het combineert RA en AES codes om bestanden te corrumpere op de gegijzelde computer. Tijdens het versleutelen van de data, voegt het de .[black.world@tuta.io].nuclear bestandsextensie toe. Van zodra dit voltooid werd, kunnen gebruikers de losgeldbrief terugvinden in een HELP.hta bestand.

Deze keer vragen de criminelen hen te contacteren via black.world@tuta.io binnen de 36 uur om instructies voor het herstellen van de data te ontvangen. Volgens de misdadigers zal het gebruien van software van derden niet helpen om de bestanden gratis te herstellen. Dus zouden slachtoffers zich moeten haasten om hun instructies op te volgen (dit wordt afgeraden).

Het .[assistance@firemail.cc].nuclear file extension virus. In het begin van september, melden malware onderzoekers dat BTCWare begon met het gebruik van de .[assistance@firemail.cc].nuclear bestandsextensie. Het blijkt dat dit een bijgewerkte versie van de Nuclear ransomware is. Het virus wordt verspeid als een verdoeweld Underkeeper2 bestand en na infiltratie begint het met de versleutelingsprocedure.

Van zodra de doelwitten succesvol vergrendeld werden, plaatst het virus een losgeldbrief waarin slachtoffers gevraagd wordt de criminelen te contacteren via assistance@firemail.cc. Er wordt versteld dat deze antwoorden met gedetailleerde recovery instructie en het bedrag dat betaald moet worden.

Het Wyvern ransomware virus. Op het einde van september 2017, merkten onderzoekers dat er een nieuwe versie van BTCWare verspreid werd. Deze recente malware voegt de .[decryptorx@cock.li]-id-.wyvern extensie toe. Zoals je kan zien aan de naam van de extensie, gebruiken de cibercriminelen decryptorx@cock.li als e-mailadres om te communiceren met slachtoffers.

De losgeldbrief die getoond wordt door het virus, vermeld geen prijs van de decodeer software, maar spoort slachtoffers aan om zo snel mogelijk te mailen naar het voorziene e-mailadres omdat dit een lager losgeld garandeerd. Aangezien er geen nieuws is over een werkende decoderingsmethode, stellen we voor dat je Wyvern zo snel mogelijk verwijdert.

Het PayDay ransomware virus. Het BTCWare PayDay virus is een recent ondekte ransomware. Michael Gillespie was de eerste die het detecteerde op 3 oktober 2017. De eerste analyse van het virus toont aan dat het afgeleid werd van de BTCWare malware.

Zodra het geïnstalleerd is maakt het de bestanden van het slachtoffer onbruikbaar en voegt het er een specifieke bstandsextensie aan toe. Daarna maakt het een !! RETURN FILES !!.txt bestand aan en bewaard het dit op het bureaublad. Het tekstbestand bevat een kort bericht:

all your files have been encrypted

want return files?

write on email: keyforyou@tuta.io

Momenteel is het niet geweten of de bestanden die versleuteld werden door het PayDay file extension virus teruggezet kunnen worden in hun oorspronkelijke staat. Een ding is zeker – je moet de PayDay malware zo snel mogelijk van je systeem verwijderen om verder data verlies te voorkomen. Volgens de IT professionals van Losvirus.es, moet deze versie op een professionele manier worden aangepakt, dus is het gebruik van een professionele anti-malware software een must.

De Shadow ransomware. In december 2017, werd een nieuwe ransomware variant uitgebracht. De technische details wijzigden niet; de ransomware voegt nu echter een nieuwe bestandsextensie toe en gebruikt een andere e-mailadres. De Shadow BTCWare voegt de .[paydayz@cock.li]-id-id.shadow bestandsextensie toe.

Na het versleutelen van de data, toont het een losgeldbrief waarin slachtoffers gevraagd wordt een e-mail te sturen aan paydayz@cock.li met hun ID-nummer. Daarnaast kunnen ze ook tot drie bestanden toevoegen om gratis te worden gedecodeerd. Dit kan echter gewoon een truc zijn om mensen te overtuigen het losgeld te betalen. Zodra de betaling werd ontvangen, kunnen misdadigers het gebruik van de decoderingssoftware niet toelaten.

Het .wallet file extension virus. Beveiligingsexperten maakten melding van een nieuwe versie van BTCWare die de .wallet bestandsextensie toevoegt. Inderdaad, dezelfde extensie werd reeds gebruikt in het verleden door verschillende bestand versleuteling virussen. Ondanks de verwarring die veroorzaakt kan worden door deze bekende extensie, toont de malware dezelfde losgeldbrief in het “! FILES ENCRYPTED.txt” bestand, waarin slachtoffers gevraagd wordt hen te contacteren via arkana@tuta.io om de decodering software te verkrijgen.

Hoewel de malware momenteel nog niet kan worden gedecodeerd, wordt het aanvaarden van de ontwerpers hun voorstel en dus het betalen van een som aan Bitcoins afgeraden.

Ontwerpers verdelen crypto-malware op verschillende manieren

De eerste versie van dit virus werd verspreid onder de vorm van een misleidend programma genaamd Rogers Hi-Speed Internet. Dit verdoezeld programma was echter het BTCWare uitvoeringsbestand.

Ook deze dreiging wordt waarschijnlijk op twee manieren verspreid: via spam berichten en Trojanen. Terwijl in het eerste geval je het risico op de BTCware hijack kunt verminderen; zijn de dingen wat ernstiger als het aankomt op Trojanen. Bewapen jezelf met anti-spyware en antivirus tools. Een malware verwijdering tool zal je helpen het risico te verminderen. Werk het dagelijks bij. Als het BTCware virus neerdaalde over je bestanden, kan zo'n tool je ook helpen om het uit te schakelen.

Weet ook dat niet enkel illegale of torrent delen doemeinen een dreiging kunnen verbergen. Cybercriminelen richten hun pijlen steeds meer en meer op legale sites. Als herinnering, laat je niet verleiden tot het openen van e-mailbijlagen ook al zijn ze persoonlijk aan jou gericht. Bevestig de echtehied van het bericht en de afzender en enkel dan mag je de bijgevoede inhoud bekijken.

De recente varianten van de BTCWare maken ook gebruik van slechte remote desktop services. Daarom is het aanmaken van sterke wachtwoorden en het beperken van beheerder toegang ook nodig om de infiltratie van ransomware te voorkomen.

BTCWare ransomware verwijderingsrichtlijnen

Hoe schrikwekkend ronsomware ook mag lijken, er zijn opties om het af te remmen. Laat een anti-spyware tool, zoals FortectIntego, Malwarebytes of SpyHunter 5Combo Cleaner, het BTCware virus verwijderen. Vanwege de complexiteit ervan, mag je ook niet verrast zijn dat het virus sommige cruciale computer functies afsluit. In dit geval, moet je de computer starten in Veilige Modus en BTCware verwijderen.

Weet dat malware verwijderingsprogramma's de bestanden niet decoderen. Hiervoor heb je andere tools nodig. In verband hiermee kan je hieronder wat nuttige informatie vinden.

Manuele BTCWare virus Verwijdering Handleiding

Gijzelsoftware: handmatig gijzelsoftware verwijderen in veilige modus

Belangrijk! →

Een handmatige verwijdering gids zou te ingewikkeld kunnen zijn voor occasionele computergebruikers. Het vereist dat geavanceerde IT-kennis correct worden uitgevoerd (als vitale systeembestanden worden verwijderd of beschadigd, kan dit leiden tot een volledige aantasting van Windows), en het kan ook uren duren om te voltooien. Daarom raden wij je aan de automatische methode hierboven te gebruiken.

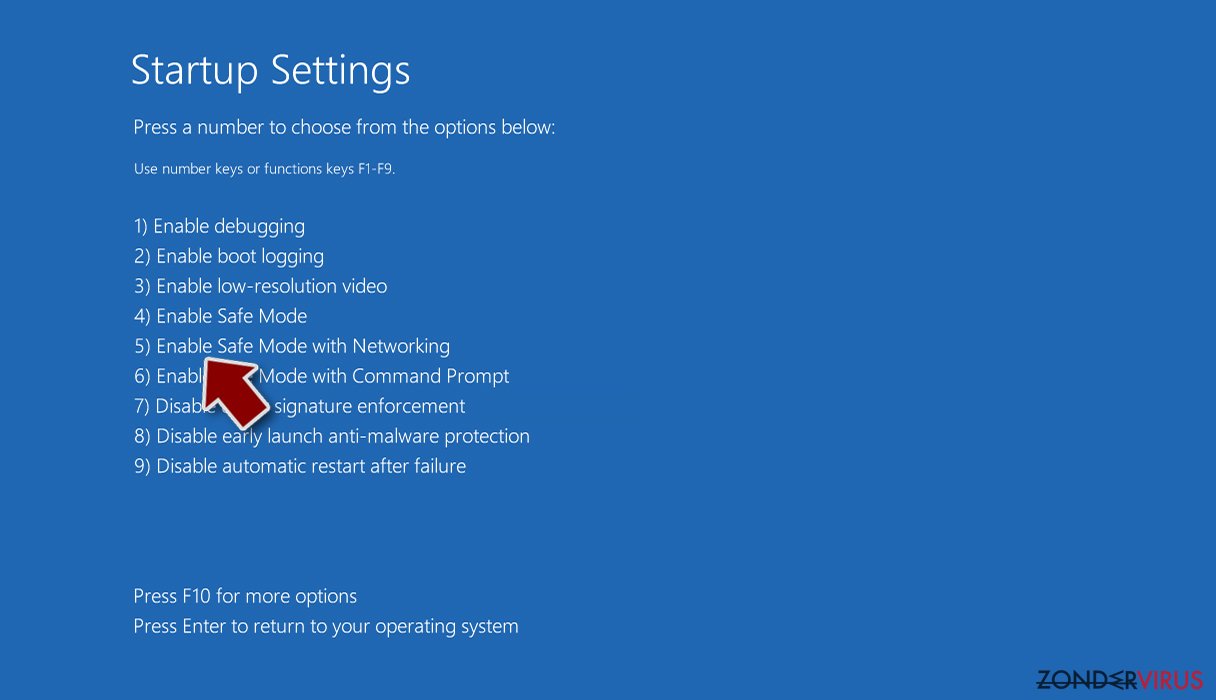

Stap 1. Toegang tot veilige modus met netwerken

Handmatige verwijdering van malware kan het beste worden uitgevoerd in de veilige modus.

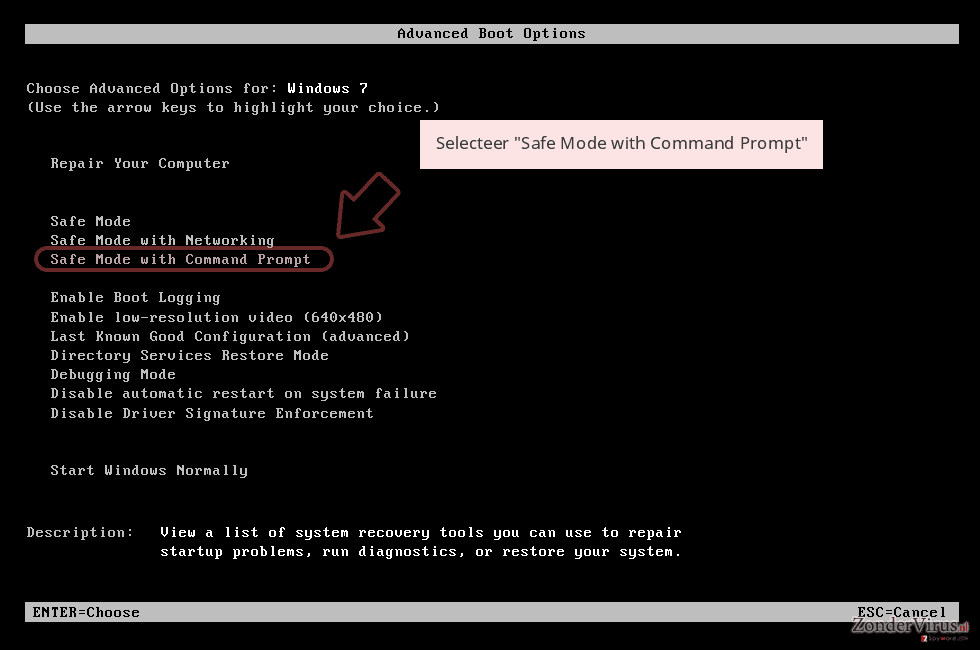

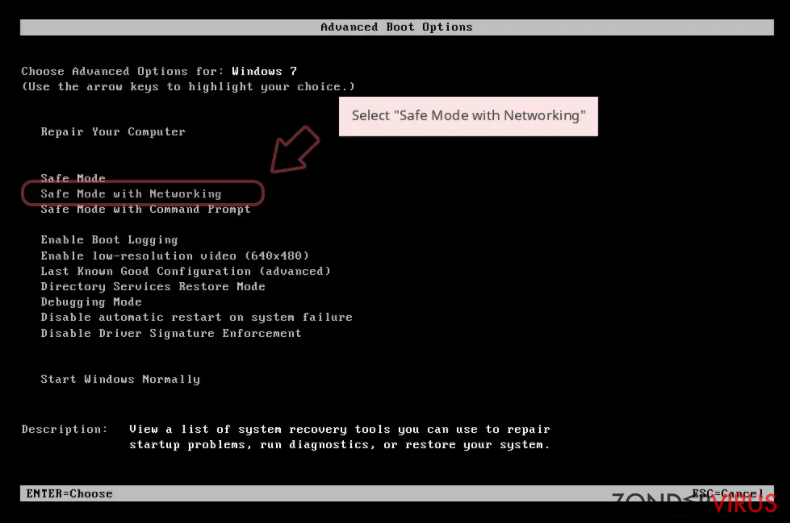

Windows 7 / Vista / XP

- Klik Start > Afsluiten > Herstart > OK

- Wanneer je computer actief wordt, druk dan op de F8 toets (als dat niet werkt, probeer dan F2, F12, Del, enz. – het hangt allemaal af van je moederbord model) meerdere malen totdat je het Advanced Boot Options venster ziet.

- Selecteer Veilige Modus met Netwerk in de lijst.

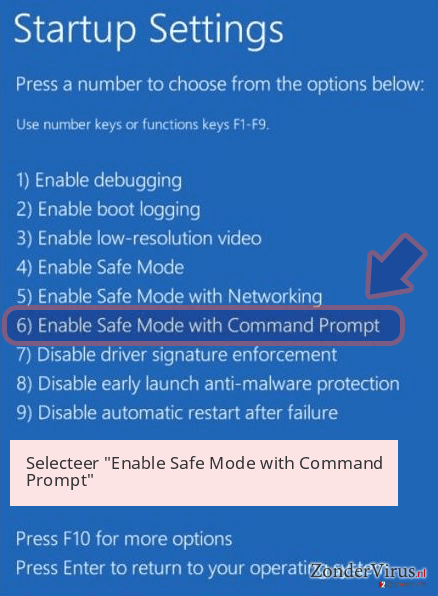

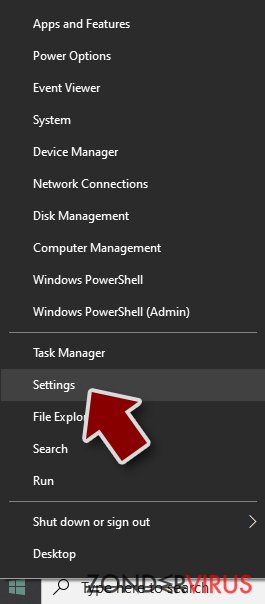

Windows 10 / Windows 8

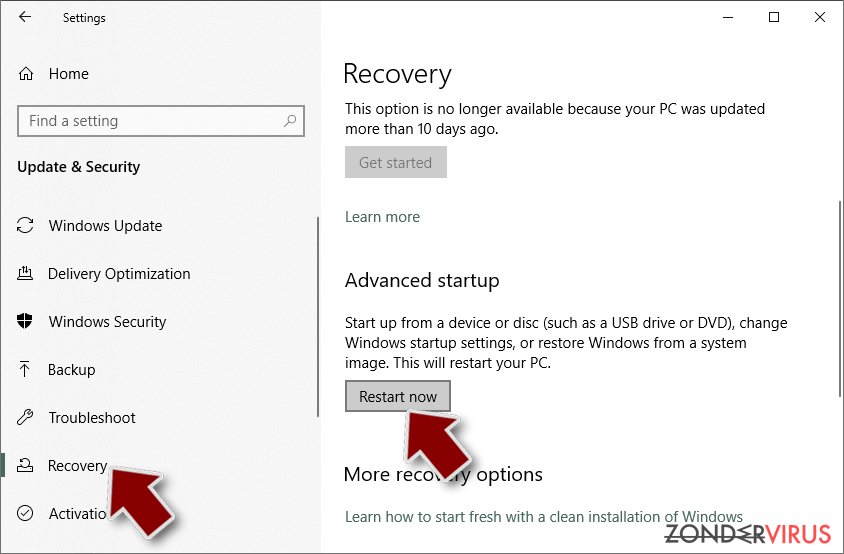

- Klik met de rechtermuisknop op Start en selecteer Instellingen.

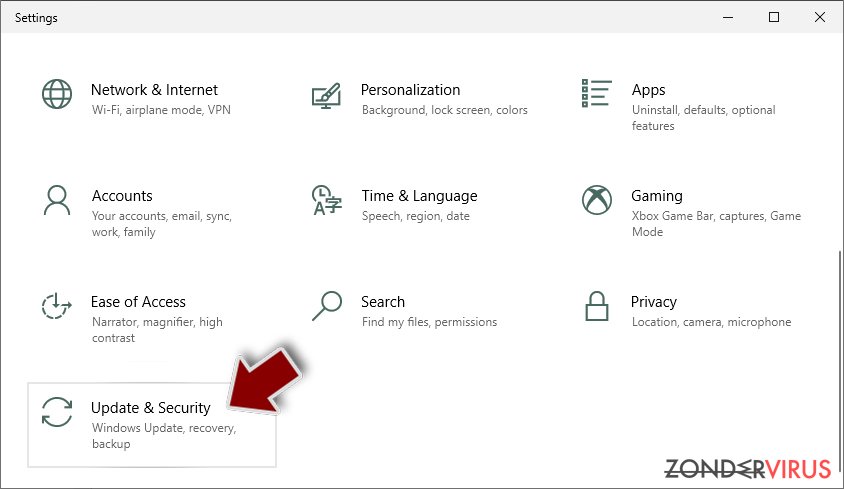

- Scroll naar beneden en kies Update & Security.

- Kies Herstel aan de linkerkant van het venster.

- Scroll nu naar beneden naar het onderdeel Geavanceerd opstarten.

- Klik op Nu opnieuw heropstarten.

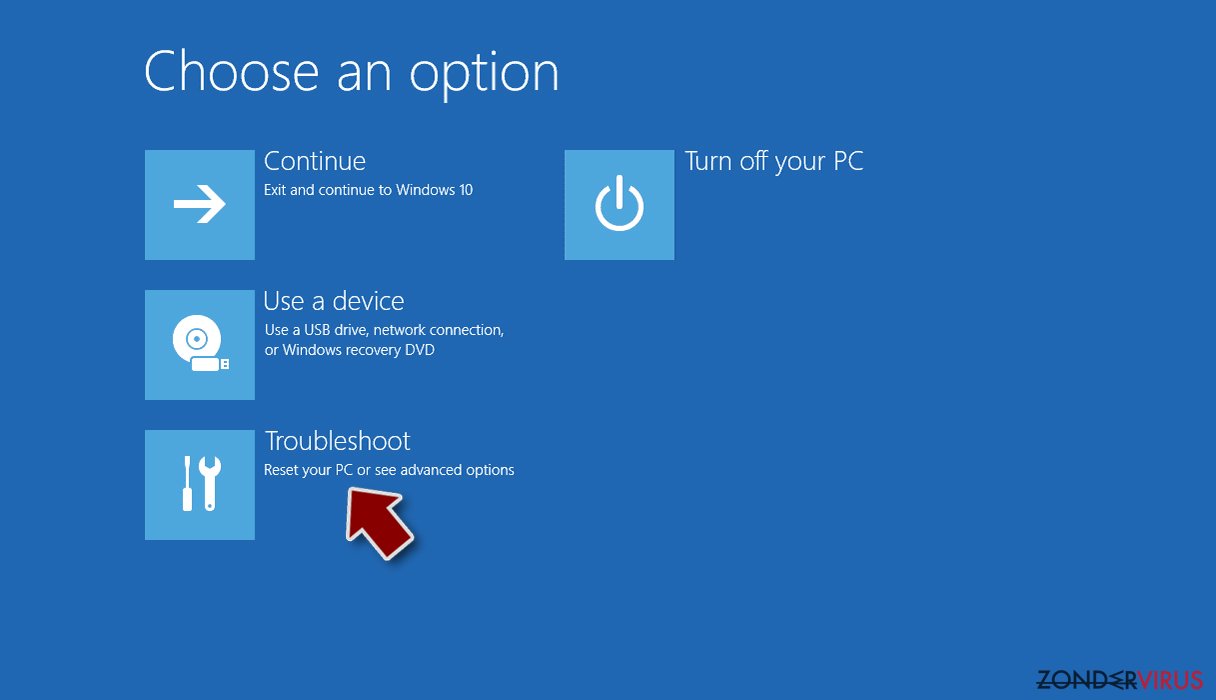

- Selecteer Probleemoplossing

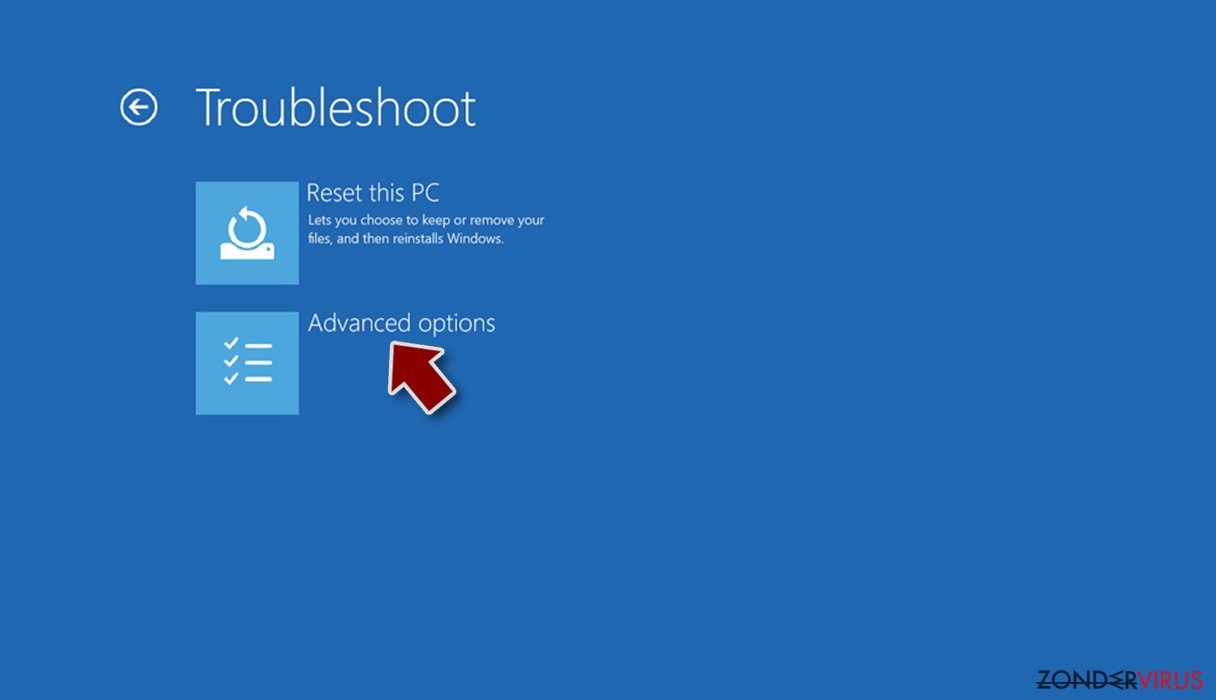

- Ga naar Geavanceerde opties.

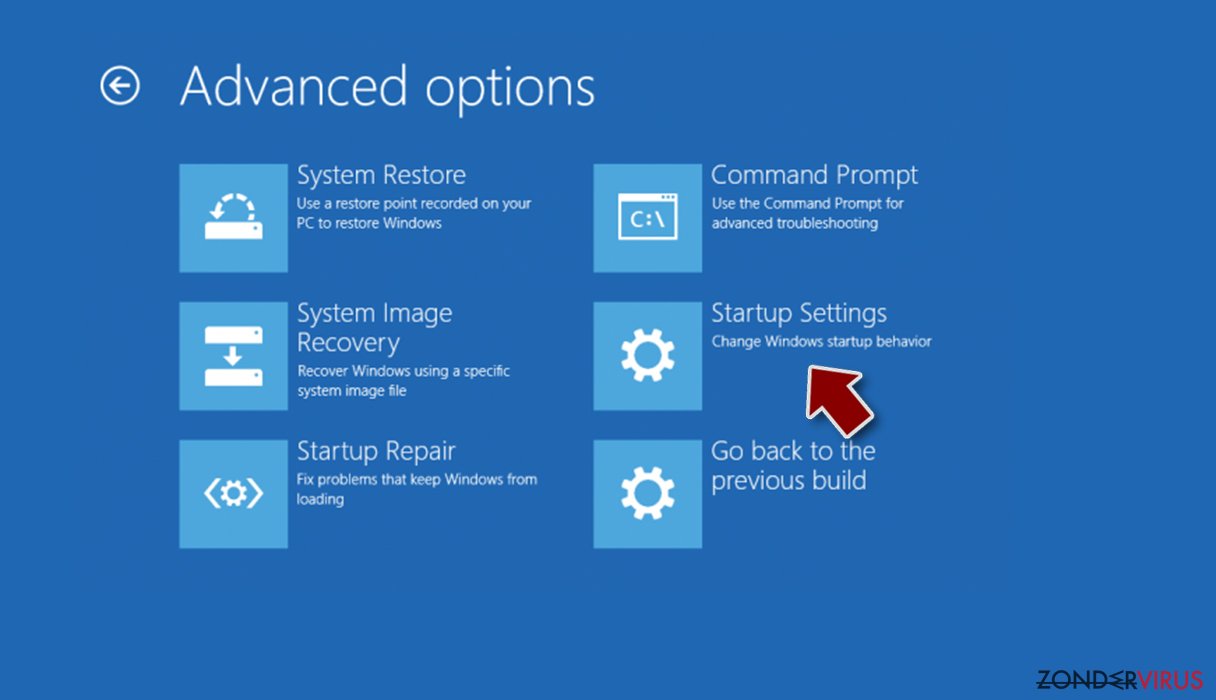

- Selecteer Opstartinstellingen.

- Klik op Herstarten.

- Klik nu op 5 of klik op 5) Veilige modus met Netwerken inschakelen.

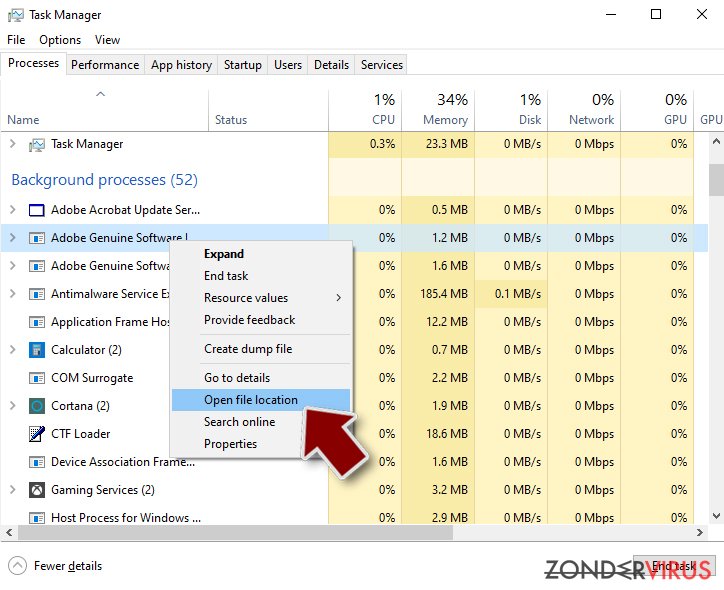

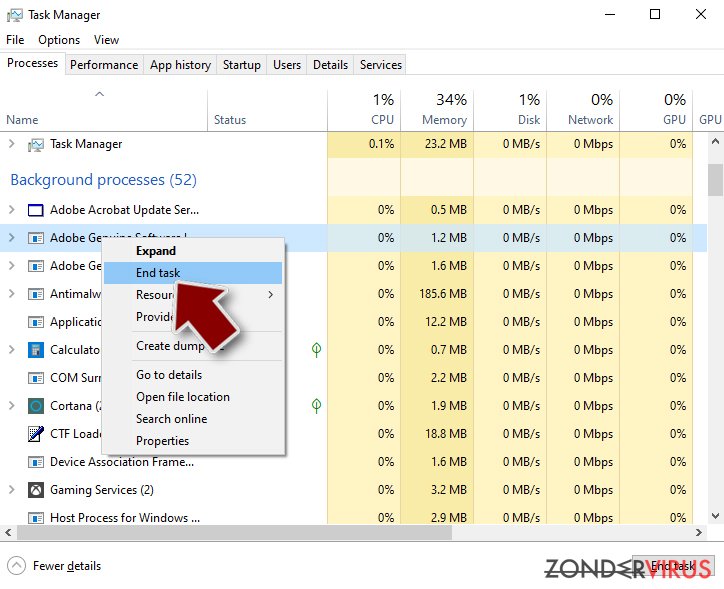

Stap 2. Sluit verdachte processen af

Windows Taakbeheer is een handig hulpmiddel dat alle processen toont die op de achtergrond draaien. Als malware een proces uitvoert, moet je het afsluiten:

- Klik op Ctrl + Shift + Esc op je toetsenbord om Windows Taakbeheer te openen.

- Klik op Meer details.

- Scroll naar beneden naar het gedeelte Achtergrond processen en kijk of er iets verdachts is.

- Klik met de rechtermuisknop en selecteer Open bestandslocatie.

- Go back to the process, right-click and pick End Task.

- Verwijder de inhoud van de schadelijke map.

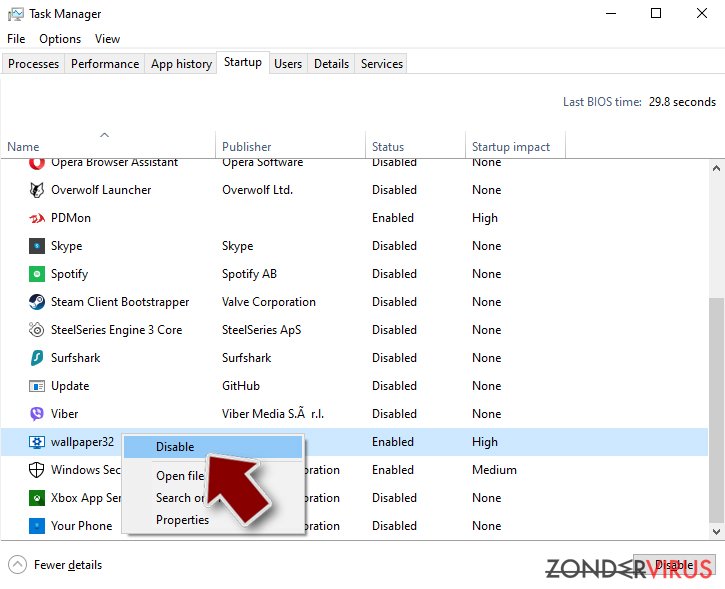

Stap 3. Controleer programma Opstarten

- Klik op Ctrl + Shift + Esc op je toetsenbord om Windows Taakbeheer te openen.

- Ga naar tabblad Opstarten.

- Klik met de rechtermuisknop op het verdachte programma en kies Uitschakelen.

Stap 4. Verwijder virusbestanden

Malware-gerelateerde bestanden kunnen op verschillende plaatsen in je computer worden gevonden. Hier zijn instructies die je kunnen helpen ze te vinden:

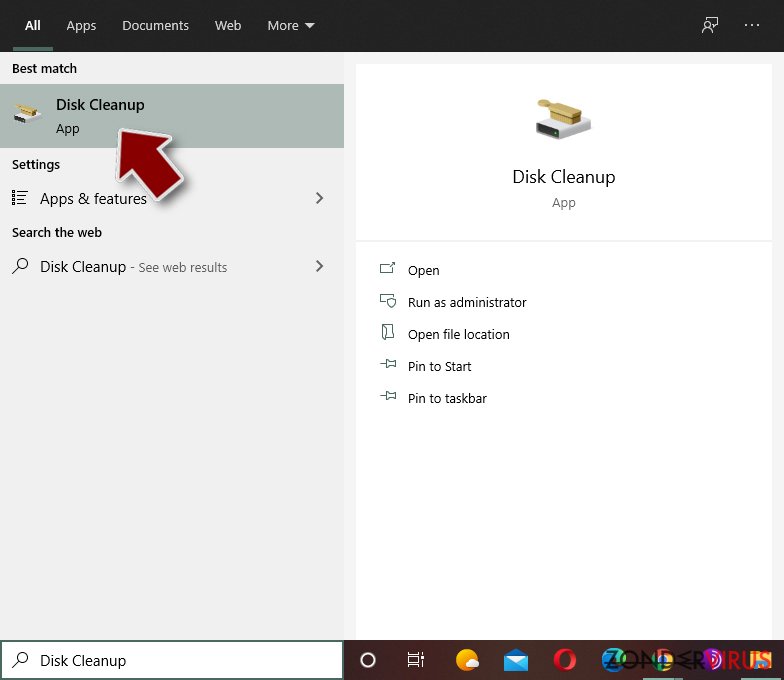

- Typ in Windows Zoeken Schijfopruiming in en klik op Enter.

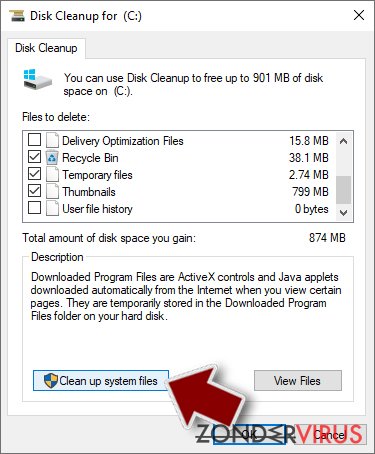

- Selecteer de schijf die je wilt opschonen (C: is standaard je hoofdschijf en is waarschijnlijk de schijf met de schadelijke bestanden).

- Blader door de lijst met te verwijderen bestanden en selecteer het volgende:

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Kies systeembestanden opschonen.

- Je kunt ook zoeken naar andere schadelijke bestanden die verborgen zijn in de volgende mappen (typ deze items in Windows Zoeken en klik op Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Herstart de pc in normale modus wanneer je klaar bent.

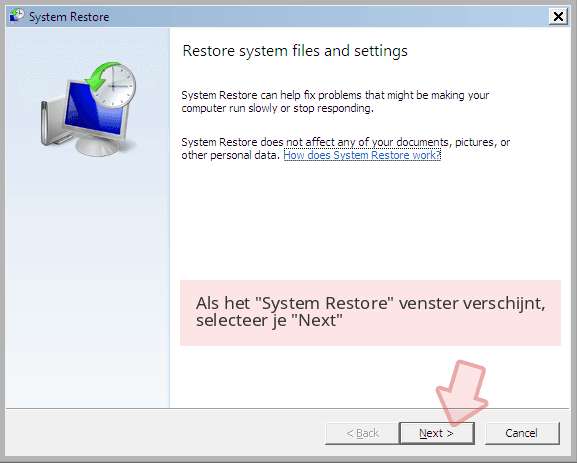

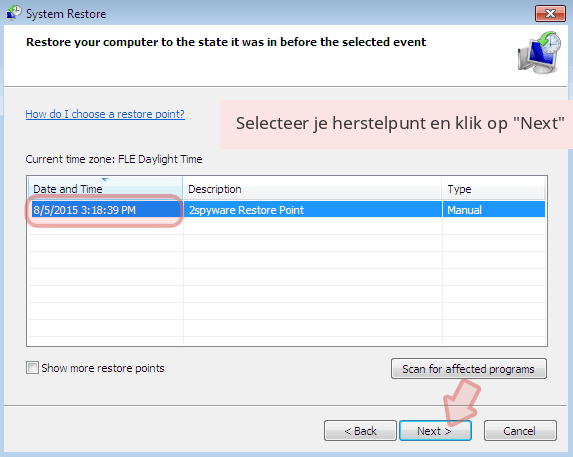

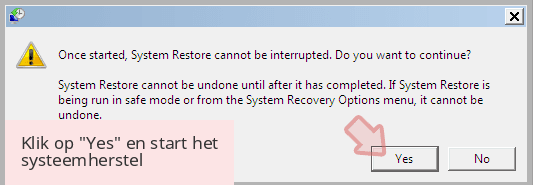

Verwijder BTCWare door System Restore te gebruiken

Systeemherstel is een tweede optie die je kan proberen om opnieuw toegang te krijgen.

-

Stap 1: Herstart je computer in Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klik op Start → Shutdown → Restart → OK.

- Als je pc actief wordt begin dan meerdere keren te drukken op F8 tot je het Advanced Boot Options venster ziet

-

Selecteer Command Prompt uit de lijst

Windows 10 / Windows 8- Druk op de Power knop in het Windows aanmeld scherm. Druk nu op Shift op je toetsenbord en hou ingedrukt, en klik dan op Restart.

- Selecteer nu Troubleshoot → Advanced options → Startup Settings en tenslotte druk op Restart

-

Zodra je pc actief wordt, selecteer je Enable Safe Mode with Command Prompt in het Startup Settings venster

-

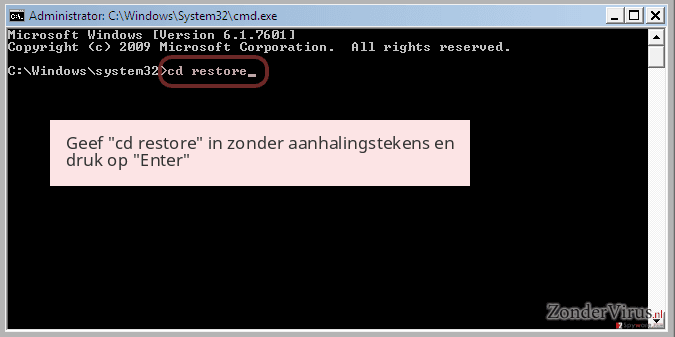

Stap 2: Herstel je systeembestanden en instellingen

-

Zodra het Command Prompt venster verschijnt, geef je cd restore in en klik op Enter

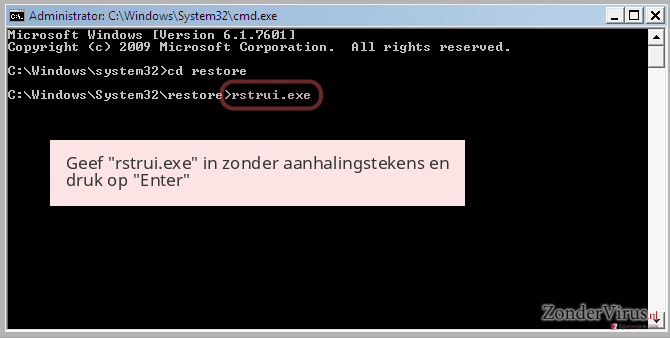

-

Typ nu rstrui.exe en klik opnieuw op Enter.

-

Als een nieuw venster verschijnt, klik je op Next en seleteer het herstelpunt dat voor de infiltratie van BTCWare is. Klik nadien op Next

-

Klik nu op Yes om het systeemherstel te starten

-

Zodra het Command Prompt venster verschijnt, geef je cd restore in en klik op Enter

Bonus: Herstel je data

De handleiding hierboven wordt verondersteld je te helpen bij het verwijderen van BTCWare van je computer. Om je gecodeerde bestanden te herstellen, raden we je aan om de gedetailleerde handleiding te gebruiken die opgesteld werd door zondervirus.nl beveiliging expertenAls je bestanden gecodeerd werden door BTCWare, kan je verschillende methodes gebruiken om ze te herstellen

Data Recovery Pro en je bestanden

Dit programma is een van de opties om de door het BTCware virus versleutelde bestanden te herstellen.

- Download Data Recovery Pro;

- Volg de stappen in de Data Recovery Setup en installeer het programma op je computer;

- Start het en scan je computer op bbestanden gecodeerd door de BTCWare ransomware;

- Herstel ze.

De voordelen van ShadowExplorer

Het voornaamste voordeel van dit hulpmiddel is dat het shadow volume copies gebruikt om je bestanden te herstellen. Je moet wel weten dat dit enkel kan als de bestand versleutelende dreiging deze niet verwijderde.

- Download Shadow Explorer (http://shadowexplorer.com/);

- Volg de Shadow Explorer Setup Wizard en installeer deze toepassing op je computer;

- Start het programma en doorloop het drop down menu in de linker bovenhoek om de schijf van je gecodeerde data te selecteren. Kijk welke mappen er zich bevinden;

- Rechter muisklik op de map die je wilt herstellen en selecteer “Export”. Je kan ook selecteren waar je het wilt bewaren.

BTCware Decryptor

Download hier de BTCware Decryptor uitgebracht door Michael Gillespie. Na het downloaden, start je het programma, selecteer je de partities, mappen of specifieke bestanden die je wil decoderen en klik op decodeer! Denk eraan dat er gevraagd kan worden dat je een versleutelde en een normale versie van hetzelfde bestand voorziet zodat de decoder in staat is om de decodeersleutel te genereren. Zorg ervoor dat je deze bestanden klaar hebt voor je het programma start.

Tenslotte zou je er steeds moten aan denken om je pc te beschermen tegen crupto-ransomware. Om je pc tegen BTCWare en andere ransomwares te beschermen, gebruik je best een betrouwbare anti-spyware zoals FortectIntego, SpyHunter 5Combo Cleaner of Malwarebytes

Aanbevolen voor jou

Kies een goede webbrowser en verbeter uw veiligheid met een VPN-tool

Online spionage is de laatste jaren in een stroomversnelling geraakt en mensen zijn steeds meer geïnteresseerd in hoe ze hun privacy online kunnen beschermen. Een van de basismethoden om een beveiligingslaag toe te voegen: kies de meest persoonlijke en veilige webbrowser. Hoewel webbrowsers geen volledige privacybescherming en beveiliging kunnen bieden, zijn sommige veel beter in sandboxing, HTTPS-upgrade, actieve contentblokkering, trackingblokkering, phishingbescherming en vergelijkbare privacygerichte functies.

Toch is er een manier om een extra beschermingslaag toe te voegen en een volledig anonieme webbrowserpraktijk te creëren met behulp van Private Internet Access VPN. Deze software leidt het verkeer om via verschillende servers en laat zo uw IP-adres en geolocatie in de vorm van een vermomming achter. De combinatie van een beveiligde webbrowser en Private Internet Access VPN laat u toe om te surfen op het internet zonder het gevoel te hebben dat u bespioneerd wordt of dat u het doelwit bent van criminelen.

Back-upbestanden voor later gebruik, in het geval van een malware-aanval

Softwareproblemen als gevolg van malware of direct gegevensverlies door versleuteling kunnen leiden tot problemen met uw apparaat of permanente schade. Als u over goede, actuele back-ups beschikt, kunt u na een dergelijke gebeurtenis gemakkelijk herstellen en weer aan het werk gaan.

Het is van essentieel belang om updates te maken van uw back-ups na eventuele wijzigingen op het apparaat, zodat u terug kunt keren naar het punt waar u aan werkte wanneer malware iets verandert of problemen met het apparaat gegevens- of prestatiecorruptie veroorzaken. Vertrouw op dergelijk gedrag en maak een dagelijkse of wekelijkse back-up van uw bestanden.

Als u beschikt over de vorige versie van elk belangrijk document of project, kunt u frustratie en problemen voorkomen. Het komt goed van pas wanneer malware uit het niets opduikt. Gebruik Data Recovery Pro voor systeemherstel doeleinden.